Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Скрытые майнеры распространяют через форки различных проектов на GitHub - «Новости»

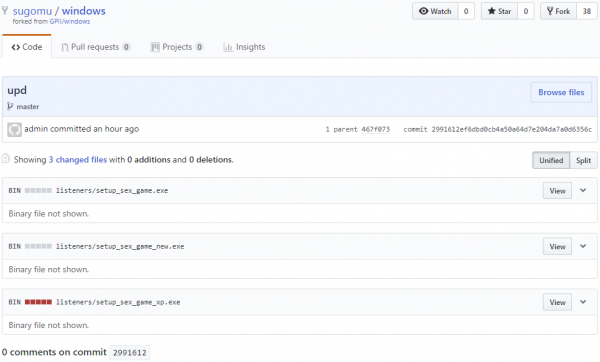

Исследователи Avast обнаружили, что на GitHub стали появляться вредоносные форки различных проектов. От оригиналов, которые злоумышленники выбирают случайным образом, эти версии отличаются наличием скрытого майнера в коде.

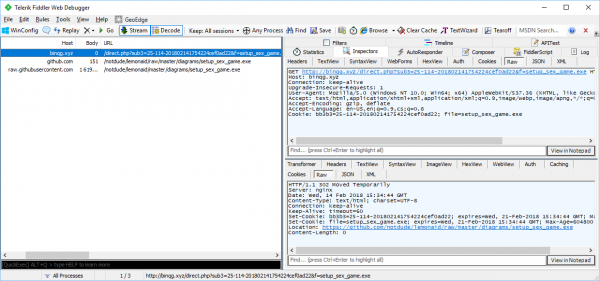

Исследователи пишут, что малварь распространяется не только напрямую через GitHub, но и через фишинговую рекламу на порносайтах и игровых ресурсах. К примеру, реклама может быть замаскирована под классическое предупреждение о том, что у пользователя устарел Flash Player, и ему срочно нужно загрузить обновление. Перешедший по такому объявлению злоумышленников пользователь становится жертвой вредоносного «форка».

Эксперты пишут, что на GitHub отследить изменения малвари даже проще, чем обычно

Помимо майнера криптовалюты Monero, злоумышленники устанавливают на устройства своих жертв расширение для браузера Chrome, которое маскируется под AdBlock, внедряет рекламу в браузер и скликивает ее в фоновом режиме. При этом аналитики отмечают, что малварь обладает функцией ликвидации процессов браузеров Opera, Chrome и Amigo. Возможно, это обычный баг, но также есть вероятность, что в будущем преступники планируют каким-то образом расширить свою кампанию на пользователей Opera и Amigo. В настоящее время прерывание работы Chrome призвано заставить пользователя перезапустить браузер, активировав вредоносное расширение.

Неизвестные операторы этой кампании прикладывают немалые усилия, чтобы избежать обнаружения и не вызвать лишних подозрений у пользователей. В частности, майнер может использовать не более 50% ресурсов CPU жертвы, чтобы работа компьютера не замедлялась сверх меры. Кроме того, процесс малвари не является приоритетным и с готовностью освобождает ресурсы системы для других программ. Также преступники задействовали еще один популярный трюк: как только жертва открывает Диспетчер задач, работа майнера немедленно прерывается.

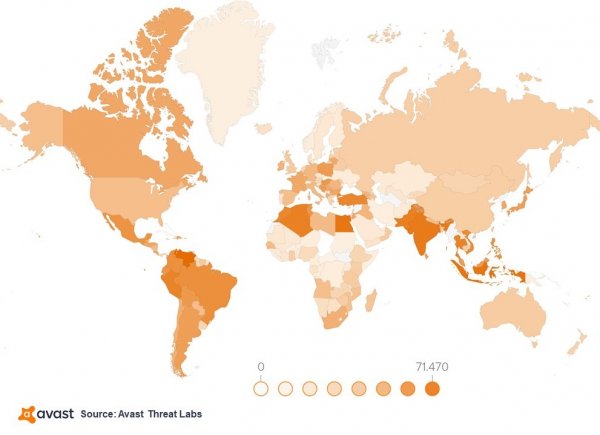

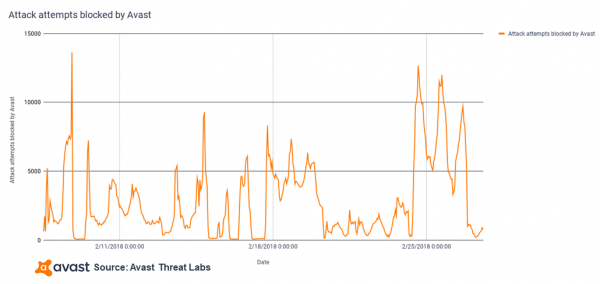

В настоящее время сотрудники Avast работают совместно с представителями GitHub и активно удаляют вредоносные «форки» с платформы. К сожалению, пока злоумышленники не сдаются и в ответ создают все новые и новые репозитории с малварью. Ниже можно увидеть географическую карту заражений и статистику активности данной малвари.

- © Adobe предупредила о распространении в сети поддельного Flash Player - «Интернет»

- © Майнеры атакуют серверы Windows, Apache Solr и Redis, используя эксплоит АНБ - «Новости»

- © Microsoft затмила Facebook и Google по активности в GitHub - «Windows»

- © Как разместить верстку на GitHub Pages. Бесплатный хостинг от GitHub - «Видео уроки - CSS»

- © На GitHub обрушилась DDoS-атака мощностью 1,35 Тб/сек, и благодарить за это нужно Memcached - «Новости»

- © Скрипты для майнинга криптовалюты могут работать внутри документов Word - «Новости»

- © Эксперты обнаружили мощное шпионское ПО Skygofree, предназначенное для мобильных устройств - «Новости»

- © Dridex распространяется через скомпрометированные FTP - «Новости»

- © Вредоносные расширения для Chrome используют для атак скрипты session replay - «Новости»

- © Исходники Coldroot RAT загрузили на GitHub два года назад, но вредонос все еще «не видят» антивирусы - «Новости»

|

|

|