Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Майнеры атакуют пользователей Android через вредоносные приложения и заставляют решать CAPTCHA - «Новости»

ИБ-специалисты предупреждают о новых случаях и способах распространения скрытых майнеров. Теперь майнинговые вредоносы были обнаружены в 19 приложениях в Google Play, а также была замечена не совсем обычная криптоджекинговая кампания, ориентированная на пользователей Android.

Майнеры в Google Play

Специалисты компании Sophos опубликовали отчет на 13 страницах, в котором рассказали о том, как им удалось обнаружить в официальном каталоге приложений Google Play 19 приложений со скрытыми майнинговыми скриптами.

Исследователи считают, что все приложения были созданы одним и тем же автором или группой авторов. Так, во всех случаях скрипты Coinhive скрывались внутри HTML-файлов в директории /assets. Майнер срабатывал, когда жертва открывала вредоносное приложение, и зачастую он запускался на фоне, посредством использования WebView. Если же приложение, например, представляло собой «читалку» для новостей, майнинговый jаvascript работал вместе с самим приложением, наряду с легальным контентом.

По данным Sophos, приложения были добавлены в официальный каталог от лица четырех аккаунтов разработчиков, и это произошло еще в декабре 2017 года. Большинство приложений с трудом набрали 100-500 установок, но одно (extreme.action.wwe.wrestin) насчитывало от 100 до 500 тысяч установок. Полный список приложений доступен в отчете исследователей. В настоящее время все вредоносы уже удалены из каталога.

Также эксперты пишут, что помимо приложений, содержащих майнинговые скрипты Coinhive, ими были обнаружены еще 10 приложений, в которые была внедрена библиотека cpuminer, предназначенная для «добычи» Bitcoin и Litecoin. Исследователи присвоили этой угрозе название CoinMiner и сообщили, что приложения распространялись через сайт coandroid[.]ru.

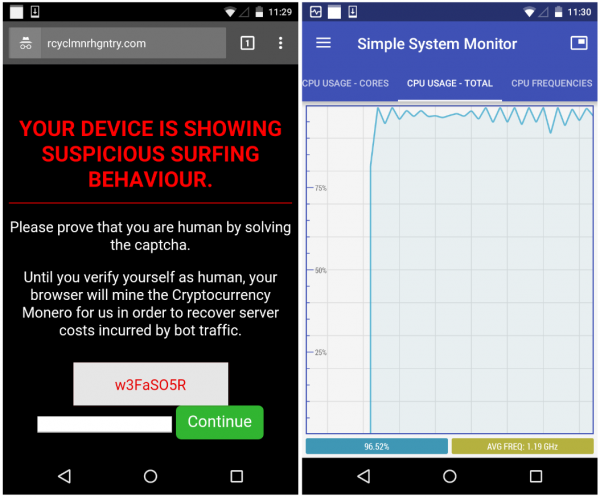

Бесполезная CAPTCHA для пользователей Android

Еще об одной угрозе для пользователей Android предупредили эксперты компаний Malwarebytes и Avast. Исследователи заметили, что некоторые сайты отображают специальную «страницу-заглушку» для мобильных пользователей, на которой тем предлагают решить CAPTCHA и доказать, что они не роботы. Пока жертва занимается вводом данных, на ее устройстве работает майнер Coinhive.

Исследователи пишут, что это вредоносная кампания стартовала еще в ноябре 2017 года. На криптоджекинговые сайты пользователи Android-устройств попадают «благодаря» вредоносной рекламе и редиректам. Тогда как пользователей десктопных решений в таких случаях перенаправляют, к примеру, на сайты фальшивой технической поддержки, пользователям мобильных девайсов предлагают решить CAPTCHA для продолжения работы.

Интересно, что ввод CAPTCHA, в сущности, не приводит ни к чему, справившийся с задачей пользователь просто попадает на главную страницу Google. Преступники используют CAPTCHA в качестве отвлекающего маневра, чтобы чем-то занять пользователя, пока его устройство в фоновом режиме майнит Monero через скрипт Coinhive.

По данным специалистов, в этой кампании было задействовано как минимум пять доменов, хостившихся в одном месте и использовавших одинаковую CAPTCHA. Эксперты Malwarebytes подсчитали, что суммарно все пять доменов ежедневно посещали порядка 800 000 раз, и в среднем каждый пользователь проводил на сайте четыре минуты, решая CAPTCHA и «добывая» криптовалюту.

Эксперты затрудняются произвести оценку «заработанных» преступниками средств, так как пять доменов, которые удалось выявить, могут быть лишь верхушкой айсберга. Аналитики Malwarebytes полагают, что учитывая низкий хешрейт и непродолжительное время, которое жертвы проводили на сайтах, эта криптоджекинговая кампания приносит своим авторам не более нескольких тысяч долларов в месяц.

- © Google Play очистили от десятков вредоносных приложений-фонариков - «Новости»

- © Более 50 приложений в Google Play содержали малварь GhostTeam - «Новости»

- © Приложение из Google Play похищало пароли пользователей "ВКонтакте" - «Интернет и связь»

- © Мобильный банкер BankBot снова сумел проникнуть в Google Play - «Новости»

- © Скрытые «браузерные» майнеры в основном работают на порносайтах - «Новости»

- © Еще больше малвари в Google Play: приложения воруют аккаунты «Вконтакте» и шпионят за пользователями - «Новости»

- © Google удалила приложение "ВКонтакте" для Android из Google Play - «Интернет и связь»

- © Не понравилось приложение для Android? Google вернет деньги! - «Интернет»

- © Браузерный майнер Coinhive обнаружен в рекламе, размещенной на YouTube - «Новости»

|

|

|