Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

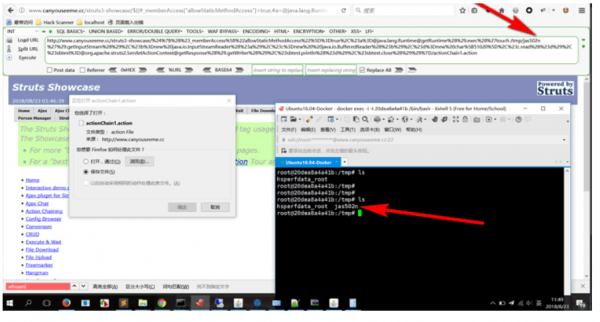

});

В Apache Struts 2 исправили RCE-уязвимость CVE-2018-11776, представлявшую опасность для версий от Struts 2.3 до 2.3.34, от Struts 2.5 до 2.5.16, а также, возможно, для более старых вариаций фреймворка.

Патчи представлены с версиями Struts 2.3.35 и 2.5.17. Также существуют временные способы решения проблемы, однако разработчики называют их ненадежными и настоятельно рекомендуют пользователям обновиться. Стоит сказать, что эксперты компании Semmle, обнаружившие баг, уже опубликовали PoC-эксплоит на GitHub и детальное техническое описание проблемы, так что к разработчикам лучше прислушаться.

Проблема проявляется при определенных конфигурациях Apache Struts и связана с недостаточной валидацией в ядре фреймворка поступающих извне данных. Эксплуатация бага возможна через посещение специально созданного URL на уязвимом сервере, что позволит атакующему выполнить вредоносный код и полностью перехватить контроль.

Чтобы RCE-уязвимость представляла угрозу, необходимо соблюдение следующих условий:

- флаг alwaysSelectFullNamespace должен быть установлен на значение true;

- файл конфигурации должен содержать теги action или url, для которых не определен атрибут с пространством имен или указаны подстановочные символы пространства имен.

Разработчики предупреждают, что даже если приложение не является уязвимым сейчас, малейшие изменения в настройках могут сделать его уязвимым в будущем.

Напомню, что именно благодаря другой уязвимости в составе Apache Struts (CVE-2017-5638) произошел взлом бюро кредитных историй Equifax, в результате которого случилась масштабная утечка данных, затронувшая более 150 млн человек.

- © Кампания Zealot направлена на серверы под управлением Windows и Linux, чтобы майнить Monero - «Новости»

- © Из-за уязвимости в составе Symfony в опасности оказались сайты на Drupal - «Новости»

- © Вышел веб-сервер Apache 2.2.9: исправлено две уязвимости - «Интернет»

- © Разработчики Adobe выпустили экстренное исправление для Photoshop CC - «Новости»

- © DoS-уязвимость в TCP-стеке Linux позволят удаленно спровоцировать отказ в обслуживании - «Новости»

- © Разработчики HP исправили два опасных бага, угрожавших более чем 200 моделям принтеров - «Новости»

- © В составе Ghostscript нашли RCE-уязвимость, патча для которой нет - «Новости»

- © На GitHub был опубликован украденный исходный код инструмента DexGuard - «Новости»

- © Критическая уязвимость фреймворка Electron угрожает безопасности Windows-приложений - «Новости»

- © Межсайтовый скриптинг и SQL-инъекция в aWebNews - «Интернет»

|

|

|