Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Банковский троян CamuBot прячется на виду с помощью социальной инженерии - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Эксперты IBM X-Force обнаружили банкера CamuBot, который появился в прошлом месяце в Бразилии и отличается от большинства подобных угроз. CamuBot атакует самые разные компании и госучреждения, но главным «оружием» злоумышленников является социальная инженерия. Так, авторы малвари выдают своего вредоноса за защитное приложение банка, а себя за его сотрудников. В итоге жертвы устанавливают банкера сами, под чутким руководством человека-оператора, который по телефону дает им инструкции.

Аналитики IBM X-Force объясняют, что преступники тщательно готовятся к каждой атаке. Они находят компании и организации, которые ведут дела с конкретным финансовым учреждением, и подготавливают малварь, оснащая ее нужным брендингом и логотипами.

Затем злоумышленники звонят в целевую компанию, сотруднику, который с наибольшей вероятностью знает учетные данные от корпоративного банковского аккаунта. Выдавая себя за сотрудников банка, с которым работает компания, преступники просят жертву пройти по ссылке и проверить статус некоего модуля безопасности банка. Сайт, старательно маскирующийся под легитимный, сообщит жертве, что защитное ПО необходимо срочно обновить. Если жертва попадется на удочку атакующих и решает загрузить обновленный модуль безопасности (к тому же требующий привилегий администратора), она загрузит троян CamuBot.

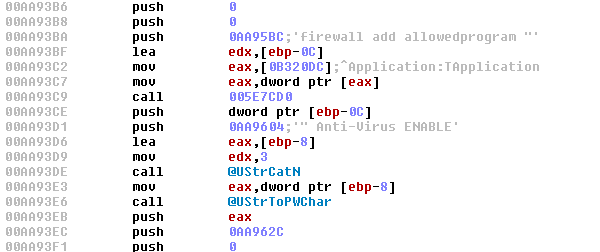

Банкер, по-прежнему изображающий банковский модуль безопасности, добавит себя в доверенные приложения Windows Firewall, а также установит SOCKS-прокси (SSH) и разрешит перенаправление портов. Этот двухсторонний туннель позволит атакующим использовать IP-адрес жертвы, когда дело дойдет до проникновения в банковский аккаунт компании.

Учетные данные от банковского аккаунта преступники тоже получают с помощью социальной инженерии. Дело в том, что после установки CamuBot откроет фальшивый сайт банка, где пользователю предложат залогиниться, после чего эта информация попадет в руки атакующих.

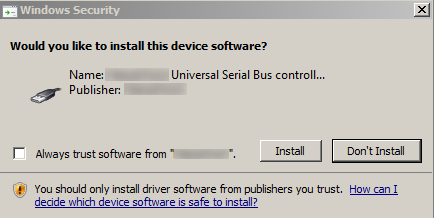

Эксперты IBM X-Force подчеркивают, что разработчики CamuBot и этой сложной схемы предусмотрели даже возможность столкновения с двухфакторной аутентификацией. В случае если банковский аккаунт дополнительно защищен 2ФА и биометрией, малварь также способна установить необходимые для работы аутентификационного устройства драйверы, после чего оператор по телефону попросит жертву сообщить временный код или предоставить фальшивому сотруднику банка удаленный доступ.

- © Банковский троян FakeBank переадресует мошенникам пользовательские звонки в банк - «Новости»

- © Ботнет Necurs занялся распространением нового вредоноса: дроппера Marap - «Новости»

- © Ботнет Chalubo компрометирует устройства IoT, а затем использует для DDoS-атак - «Новости»

- © Siri Shortcuts можно использовать для вымогательства и распространения малвари - «Новости»

- © Операторы Dridex и Locky начали использовать новую малварь, троян tRat - «Новости»

- © Банкер Zeus Sphinx снова активен и использует коронавирус как приманку - «Новости»

- © Активность малвари Roaming Mantis обнаружена на iOS-устройствах - «Новости»

- © Банкер DEFENSOR ID маскировался под защитное приложение - «Новости»

- © Хакеры размещают пейлоады своей малвари в Google Cloud Storage - «Новости»

- © Dridex распространяется через скомпрометированные FTP - «Новости»

|

|

|