Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Эксперты компании Flashpoint обнаружили фишинговую кампанию, направленную против пользователей криптовалютных кошельков Jaxx. По данным специалистов, операция злоумышленников активна с 19 августа 2018 года.

Согласно официальным данным компании Decentral, разрабатывающей Jaxx, кошелек был скачан более 1,2 млн раз. Он поддерживает работу с Bitcoin, Ethereum и целым рядом альткоинов, а также всевозможные платформы, как десктопные, так и мобильные.

Специалисты Flashpoint пишут, что неизвестные злоумышленники создали сайт jaxx[.]ws в точности имитирующий официальный ресурс jaxx[.]io. Как именно преступники распространяли ссылки на эту подделку (при помощи обычного фишинга или внедряя фейк в поисковики), доподлинно неизвестно. Домен размещался у VPS-хостера hostland[.]ru.

Сайт злоумышленников предлагал пользователям скачать Jaxx для разных платформ (macOS и Windows), и поддельные версии кошелька содержали в себе малварь, устанавливавшуюся в фоновом режиме из Java Archive (JAR) и приложения .NET. Если жертва запрашивала мобильную версию Jaxx, то получала легитимный, незараженный файл. А создание новых кошельков на вредоносном сайте якобы было «временно отключено».

По данным исследователей, малварь могла использоваться не только для кражи криптовалюты с машин под управлением Windows. Также преступники загружали в скомпрометированные системы вредоносов KPOT Stealer и Clipper, продающихся на русскоязычных хакерских форумах. Clipper следит за содержимым буфера обмена, и если там оказывается какой-либо адрес кошелька, малварь подменяет его адресом, принадлежащим атакующим. В свою очередь, KPOT stealer может похищать данные с локальных накопителей.

После запуска .NET приложения, Windows-малварь отправляла на управляющий сервер все найденные в системе файлы TXT, DOC и XLS, среди которых операторы вредоноса, очевидно, искали учетные данные от криптовалютных кошельков. Затем в дело вступали KPOT stealer и Clipper.

JAR-файл для macOS тоже позволяет предположить, что за этой операцией стоят русскоговорящие хакеры, так как для его создания использовался инструмент DevelNext.

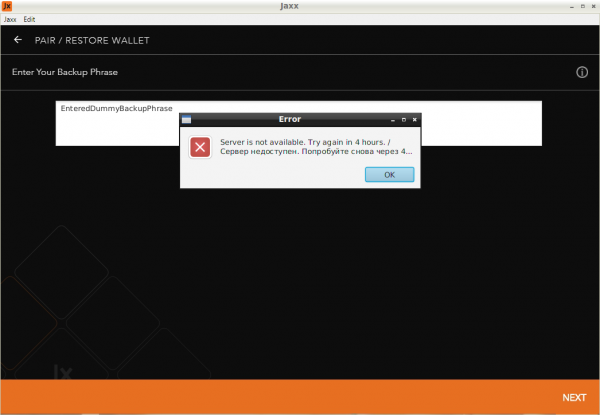

После запуска JAR-файла, пользователи получали сообщение о технических проблемах и временной невозможности создания нового кошелька. Также им предлагали указать бэкап-фразу для существующего кошелька Jaxx, узнав которую атакующие получали возможность добраться до средств жертвы. Фраза передавалась на управляющий сервер злоумышленников, а пострадавшему тем временем сообщали, что сервер временно недоступен и рекомендовали попробовать еще раз через 4 часа.

Неизвестно, сколько именно пользователей попались на удочку мошенников. Представители Decentral сообщают, что в настоящее время Cloudflare более не предоставляет свои услуги фальшивому сервису, и соответствующие жалобы были направлены хостеру (Hostland) и регистратору (Namesilo), в результате чего фишинговый ресурс прекратил работу и более не представляет опасности.

- © Сайт Ammyy Admin был скомпрометирован и распространял малварь - «Новости»

- © Пользователей официального сайта аппаратных кошельков Trezor атаковали фишеры - «Новости»

- © У авиакомпании British Airways похитили финансовую информацию 380 000 пользователей - «Новости»

- © Авиакомпания British Airways стала жертвой группы MageCart - «Новости»

- © Хак-группа Cobalt атакует банки в России и Румынии - «Новости»

- © Злоумышленники вернули проекту CoinDash 20 000 ETH, украденные в 2017 году - «Новости»

- © Криптовалютная платформа Atlas Quantum взломана, украдены данные всех пользователей - «Новости»

- © IoT-ботнеты Mirai и Gafgyt эксплуатируют баги в Apache Struts и SonicWall - «Новости»

- © Официальное расширение MEGA.nz для Chrome воровало пароли и ключи от криптовалютных кошельков - «Новости»

- © Брешь в устройствах D-Link используют для перенаправления пользователей на фальшивые банковские сайты - «Новости»

|

|

|