Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Тысячи сайтов на WordPress взломаны и содержат редиректы на фальшивую техподдержку - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Специалисты компаний Sucuri и Malwarebytes выявили массовую компрометацию сайтов, работающих под управлением WordPress. Тысячи взломанных ресурсов перенаправляют пользователей на сайты фальшивой технической поддержки, некоторые из которых применяют недавно обнаруженную технику «злой курсор» (evil cursor). По данным исследователей, вредоносная кампания активна с начала сентября 2018 года.

Эксперты пишут, что цель компрометации во всех случаях была одинаковой — переадресовать пользователя на вредоносный сайт, однако злоумышленники использовали разный подход ко взлому разных сайтов. Судя по всему, преступники эксплуатировали не уязвимости в самой CMS, но баги в различных плагинах и темах для WordPress.

Проникнув на сайт, злоумышленники внедряли в его код бэкдор, чтобы впоследствии иметь беспрепятственный доступ к ресурсу. После они модифицировали файлы PHP или jаvascript таким образом, чтобы загружать вредоносный код, фильтрующий посетителей сайтов и перенаправляющий некоторых из них на скамерские ресурсы. Порой такие вредоносные ссылки встречаются и в таблицах wp_posts.

Специалист Malwarebytes Джером Сегура (Jerome Segura) пишет, что паттерны работы этой системы выглядят очень похожими на работу известной системы распределения трафика, уже неоднократно замеченной в различных вредоносных кампаниях. Причем некоторым пользователям также показывают рекламу (в зависимости от их местоположения и данных user agent) или пренаправляют на страницы со встроенным «браузерным» майнером CoinHive.

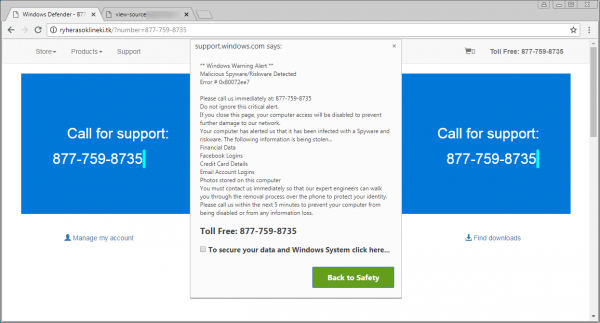

Сайт фальшивой техподдержки

Кроме того, исследователи отмечают, что некоторые скамерские сайты, задействованные в рамках этой кампании, используют недавно обнаруженную технику «злой курсор», которая опирается на баг в коде Chromium и блокирует пользователей на вредоносной странице, буквально не давая закрыть проблемную вкладку.

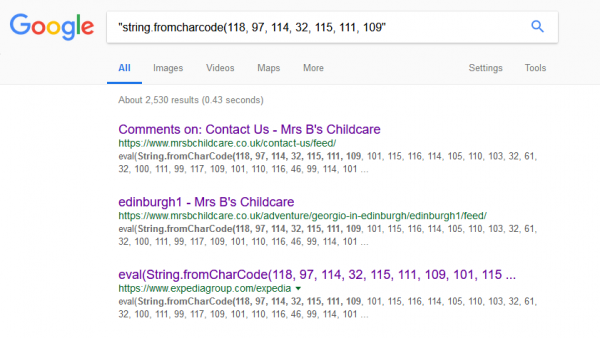

Сложно подсчитать точное количество пострадавших ресурсов, но если просто поискать в Google отрывок из вредоносного jаvascript-кода, использованного преступниками, можно получить несколько тысяч результатов.

- © Мошенники из группировки Partnerstroka блокируют курсор пользователей Google Chrome - «Новости»

- © Более 2000 сайтов на WordPress заражены кейлоггером и браузерным майнером - «Новости»

- © Хакеры научились устанавливать на сайты с WordPress плагины с бэкдорами - «Новости»

- © Вредоносная реклама распространяется через 10 000 взломанных сайтов на WordPress - «Новости»

- © Вредонос Wp-Vcd распространяется через «пиратские» темы для WordPress - «Новости»

- © Проблема PHP представляет опасность для сайтов на WordPress и не только - «Новости»

- © Кейлоггер обнаружен на 5500 сайтов, работающих под управлением WordPress - «Новости»

- © Вредоносный PHP-скрипт спамерского ботнета обнаружен на 5000 сайтов - «Новости»

- © Специалисты обнаружили площадку, где торгуют доступом к 3000 взломанных сайтов - «Новости»

- © Скамеры из фальшивой технической поддержки облюбовали Microsoft TechNet - «Новости»

|

|

|