Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

СМИ рассказали о вредоносном китайском чипе в серверах, закупаемых Apple и Amazon - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Репортеру издания Bloomberg стало известно об опасной находке, обнаруженной в ходе секретного расследования с участием Агентства национальной безопасности США. По свидетельствам анонимных источников, около тридцати компаний, включая Amazon, Apple, ВМС США и ЦРУ могли использовать серверное оборудование, модифицированное на фабрике производителя в Китае. В ходе проверки на материнских платах серверов известного поставщика был найден вредоносный чип, а дальнейшее расследование привело АНБ на завод, где эти «закладки» устанавливает китайская разведка.

Журналист Bloomberg провел многочисленные интервью с источниками в государственных и бизнес-структурах, чтобы разузнать больше о предполагаемой хардверной атаке китайской разведки.

История началась в 2015 году. Тогда руководство Amazon планировало воспользоваться услугами компании Elemental Technologies для расширения сервиса Amazon Prime Video, но сначала наняло стороннюю фирму для аудита безопасности Elemental.

Elemental Technologies специализируется на аппаратных решениях для обработки видео. Среди клиентов компании — ЦРУ (обработка видеопотока с камер дронов), Олимпийский комитет, NASA и прочие крупные организации, сервисы которых требуют работы с большими видеофалами и их быстрой конвертации для устройств с разными размерами экрана.

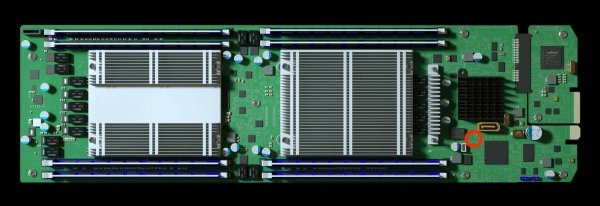

Материнская плата Supermicro, красным отмечен лишний чип (изображение — Bloomberg)

Проверка обнаружила проблему в серверах для сжатия видео, которые клиенты Elemental включают в свои сети, так что пару таких серверов производства Super Micro Computer (Supermicro) отправили в Канаду на дополнительную проверку. На материнских платах этих серверов обнаружились крошечные микрочипы, которые отсутствовали в исходном дизайне.

Сообщение Amazon об этой находке заставило власти понервничать, ведь такие серверы были и в дата-центрах ЦРУ, и на борту военных кораблей ВМС. Найденные чипы могли создавать бэкдор, внедряясь в работу операционной системы. По информации нескольких источников чипы установили на фабриках субподрядчиков в Китае.

По сравнению с софтверными, хардверные атаки требуют куда больших усилий, но и последствия их намного разрушительнее, и ликвидировать их дороже и дольше. Внести вредоносные изменения в компьютерное оборудование можно либо во время транспортировки, либо прямо на производстве. А здесь, как известно, все козыри на руках у китайцев: они производят 75% телефонов и 90% компьютеров в мире.

Однако так глубоко вникнуть в устройство оборудования, произвести все манипуляции и удостовериться, что компоненты будут доставлены в нужное место — сложнейшая задача, и случаев ее реализации (да еще и в таких масштабах) пока что не было. Именно это и делает находку Bloomberg столь интересной.

Расследование выявило, что атака в конечном итоге затронула почти тридцать компаний, включая известный банк, государственных подрядчиков и даже Apple, об этом журналисту Bloomberg сообщил чиновник, пожелавший остаться неизвестным. Три высокопоставленных инсайдера в Apple подтвердили, что их компания тоже обнаружила проблему с оборудованием Supermicro, после чего руководство разорвало контракт с этой компанией.

В Bloomberg, конечно, запросили и официальные комментарии у всех участников истории. Amazon и Apple категорически отрицают, что находили вредоносные чипы или какие-либо модификации в своем оборудовании. Пресс-секретарь Supermicro также заявил, что компании неизвестно ни о каком расследовании в отношении их товаров. А китайское правительство выпустило уклончивое сообщение о том, что «безопасность поставок в киберпространстве — это общая проблема, и Китай также считает себя пострадавшей стороной».

Представители ФБР, ЦРУ и АНБ от комментариев отказались. Представитель Apple также посетовал, что в Bloomberg не допустили возможности, что их источник ошибается или неверно информирован. Он предположил, что речь на самом деле идет о другой истории, произошедшей в 2016 году. Тогда в лаборатории Apple на одном из серверов Super Micro обнаружили зараженный драйвер, но это была случайность, а не целенаправленная атака. Заметим, в статье Bloomberg специально подчеркнуто, что речь не об этом случае.

В пользу правдивости этой истории говорят подробные свидетельства шести бывших и действующих высокопоставленных должностных лиц, работающих в области национальной безопасности, а также несколько сотрудников Amazon Web Services, Apple и еще несколько участников самого расследования. В общей сложности 17 человек подтвердили корреспонденту Bloomberg рассказанную выше историю на условиях анонимности. Один правительственный источник предположил, что китайская разведка надеялась получить долговременный доступ к важным корпоративным секретам и конфиденциальной информации в правительственных сетях.

- © Bloomberg рассказал о чипах-шпионах на материнских платах из Китая - «Интернет и связь»

- © Исследователи заставили колонки Amazon Echo подслушивать пользователей - «Новости»

- © Ошибка в настройках Amazon S3 привела к утечке внутренних данных хостера GoDaddy - «Новости»

- © Apple удалила тысячи приложений из китайского App Store - «Новости»

- © DoS-уязвимость в TCP-стеке Linux позволят удаленно спровоцировать отказ в обслуживании - «Новости»

- © Foxconn сообщила о планах Apple и Amazon купить полупроводниковый бизнес Toshiba - «Новости сети»

- © Известны подробности об «умной» колонке Apple - «Новости сети»

- © На состязании Pwn2Own появится секция, посвященная IoT - «Новости»

- © Исследователь нашел неправильно настроенную установку MongoDB, принадлежащую компании ABBYY - «Новости»

- © Глава Amazon - самый успешный миллиардер 2015 года - «Интернет и связь»

|

|

|