Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Более 19 000 модемов Orange Livebox «сливают» учетные данные Wi-Fi - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Рекомендуем почитать:

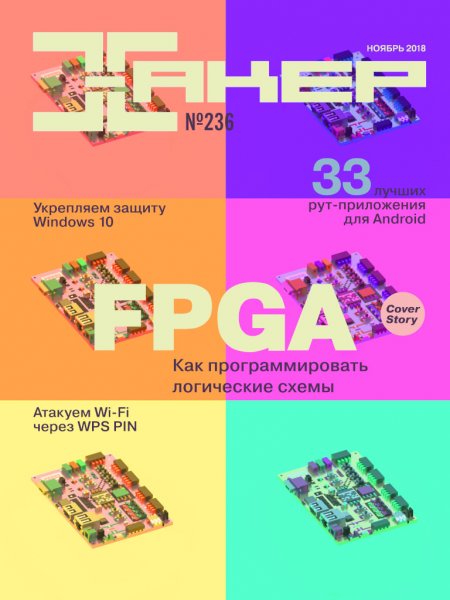

Xakep #236. FPGA

- Содержание выпуска

- Подписка на «Хакер»

В минувшие выходные известный ИБ-эксперт Трой Мурш (Troy Mursch), сооснователь компании Bad Packets LLC, сообщил, что honeypot-серверы компании засекли, что неизвестные злоумышленники атакуют модемы Orange Livebox ADSL.

Таких уязвимых устройств в сети насчитывается около 19 500, и из-за уязвимости они могут «сливать» учетные данные Wi-Fi. По данным Мурша, сканирования начались в прошлую пятницу, 21 декабря, а подавляющее большинство девайсов принадлежит Orange Espana (AS12479) и пользователям из Испании и Франции.

Атакующие эксплуатируют уязвимость CVE-2018-20377, впервые описанную еще в 2012 году. Данный баг позволяет злоумышленнику узнать SSID и пароль от локальной Wi-Fi сети, получив доступ к файлу get_getnetworkconf.cgi.

Эксперты отмечают, что такие утечки могут быть опасны на многих уровнях. Так, сервисы подобные WiGLE позволят атакующему установить географические координаты сети, зная лишь SSID. После этого злоумышленники могут приехать в данную точку и воспользоваться паролем, имеющимся в их распоряжении, для доступа к сети жертвы и атак на ближайшие устройства. Также исследователи напоминают, что многие люди используют одни и те же пароли для Wi-Fi сети модемов и для контрольной панели на бэкэнде. В итоге баг может быть использован и для построения ботнетов.

«Атакующие могут узнать телефонный номер, привязанный к модему, и применить другие опасные эксплоиты, описанные в этом GitHub-репозитории», — предупреждает Мурш.

Специалисты уведомили уже о происходящем представителей Orange Espana и испанский CERT.

Thanks for the notification. We're handling your case.

— Orange-CERT-CC (@OrangeCertCC) December 23, 2018

- © 45 000 китайских сайтов под угрозой из-за появления эксплоита для уязвимости в ThinkPHP - «Новости»

- © Злоумышленники могут взломать камеры наблюдения через 0-day уязвимость Peekaboo - «Новости»

- © Серверы Adobe ColdFusion атакуют через недавно исправленную уязвимость - «Новости»

- © Уязвимость роутеров MikroTik оказалась серьезной и позволяет повышать права до рута - «Новости»

- © Тысячи серверов Jenkins по-прежнему уязвимы перед багами, позволяющими любому стать админом - «Новости»

- © Свежая уязвимость в Apache Struts 2 уже находится под атакой - «Новости»

- © Разработчики Cisco удалили из Video Surveillance Manager жестко закодированные учетные данные - «Новости»

- © Firefox предупредит пользователей, если они посещают ранее скомпрометированные сайты - «Новости»

- © Уязвимость в macOS Mojave позволяет обойти новые механизмы защиты приватности - «Новости»

- © Информация о 570 000 игроков Mortal Online выставлена на продажу - «Новости»

|

|

|