Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

45 000 китайских сайтов под угрозой из-за появления эксплоита для уязвимости в ThinkPHP - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Рекомендуем почитать:

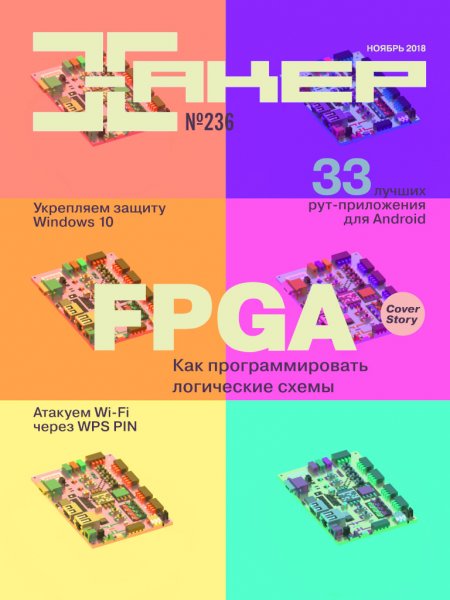

Xakep #236. FPGA

- Содержание выпуска

- Подписка на «Хакер»

В середине декабря специалисты китайской фирмы VulnSpy опубликовали в сети PoC-эксплоит для уязвимости во фреймворке ThinkPHP. Данное решение весьма популярно среди разработчиков в Поднебесной, и в результате под угрозой оказались тысячи ресурсов.

Описанная экспертами VulnSpy проблема связана с invokeFunction и позволяет удаленно выполнить произвольный код на сервере, где работает уязвимая версия ThinkPHP.

Известный ИБ-специалист Трой Мурш (Troy Mursch), сооснователь компании Bad Packets LLC, сообщает, что первые попытки использования PoC, а также глобальные сканы, направленные на обнаружение уязвимых ThinkPHP, начались спустя всего сутки после публикации эксплоита. Аналогичную активность, которая лишь продолжает нарастать, заметили и специалисты компаний F5 Labs, GreyNoise, NewSky Security, и Trend Micro.

По данным исследователей, в настоящее время уязвимость в ThinkPHP пытаются эксплуатировать сразу несколько хакерских групп. Эксперты наблюдают оригинальных атакующих, наиболее крупную и серьезную группировку под кодовым названием D3c3mb3r, а также группу, которая распространяет с помощью нового бага IoT-малварь Miori (очередная интерпретация незабвенного Mirai).

Судя по активности последней группировки, выявленной Trend Micro, фреймворк ThinkPHP мог использоваться для создания контрольных панелей для некоторых роутеров и других устройств интернета вещей, так как Miori не способна функционировать на обычных Linux-серверах.

Группа D3c3mb3r, которая демонстрирует наибольшую активность, пытается атаковать не только ThinkPHP, но вообще все, что связано с PHP. В основном эти хакеры ищут уязвимые веб-серверы и почти не интересуются IoT. Пока D3c3mb3r не предпринимают никаких действий: не заражают серверы майнерами или малварью, а их мотивы не ясны до конца.

В свою очередь, аналитики NewSky Security сообщили об обнаружении четвертой группы, которая сканирует сеть в поисках сайтов с ThinkPHP и пытается адресовать им различные команды Microsoft Powershell. Эксперты отмечают, что это весьма странно, так как в распоряжении злоумышленников имеются инструменты для проверки типа ОС и различные эксплоиты для Linux, однако они все равно проверяют и команды Powershell, просто на всякий случай.

По данным Shodan, в интернете можно обнаружить более 45 000 серверов с веб-приложениями на ThinkPHP. Свыше 40 000 из них находятся в Китае, что вовсе не удивительно, ведь даже документация для ThinkPHP существует только на китайском языке.

- © Более 19 000 модемов Orange Livebox «сливают» учетные данные Wi-Fi - «Новости»

- © Информацию о 0-day уязвимости в Windows опубликовали через Twitter - «Новости»

- © Опубликован PoC-эксплоит для уязвимости нулевого дня в Windows - «Новости»

- © На серверах Facebook можно было удаленно запустить произвольный код - «Новости»

- © Баг в антивирусе Webroot SecureAnywhere для macOS позволял выполнить вредоносный код на уровне ядра - «Новости»

- © Баг Mutagen Astronomy представляет угрозу для Red Hat Enterprise Linux, CentOS и Debian - «Новости»

- © Опубликован эксплоит для критического бага в WebKit - «Новости»

- © Простой CSS-код заставляет iPhone перезагружаться - «Новости»

- © Тысячи серверов Jenkins по-прежнему уязвимы перед багами, позволяющими любому стать админом - «Новости»

- © Сторонние разработчики опубликовали временный патч для свежей 0-day уязвимости в Windows - «Новости»

|

|

|