Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Производящая шпионское ПО компания Spyfone допустила утечку данных тысяч пользователей - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Издание Vice Motherboard продолжило цикл публикаций, посвященный различной легальной спайвари, интересной заметкой.

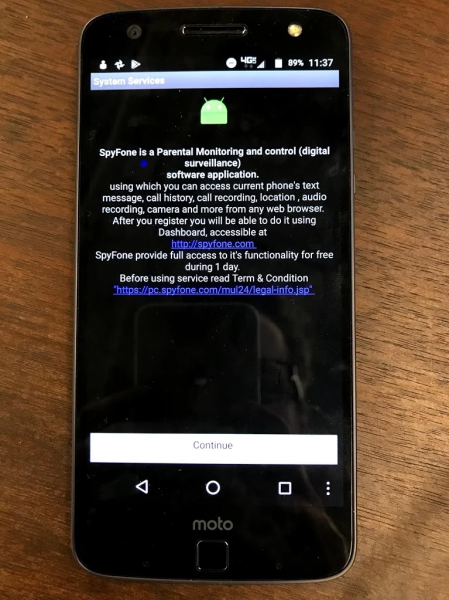

ИБ-специалист, который предпочел остаться неизвестным, сообщил изданию о существовании незащищенного бакета Amazon S3, принадлежащего компании Spyfone. Данная компания, как и многие другие на рынке, разрабатывает законные решения для слежки. С помощью такой мобильной спайвари пользователи могут шпионить за своими близкими, сотрудниками и так далее. И журналисты обнаружили, что информация, собранная о таких «объектах наблюдения», утекает в интернет, где доступна любому желающему.

В незащищенном бакете анонимный эксперт обнаружил самые разные данные: фото, текстовые сообщения, аудиозаписи, контакты, данные о местоположении, хеши паролей и логинов, сообщения с Facebook и так далее.

Убедиться в том, что бакет действительно принадлежит Spyfone, исследователи смогли очень простым способом: журналисты Motherboard создали пробный аккаунт, установили на свое устройство спайварь и сделали несколько фото. Спустя несколько часов эксперт прислал эти фотографии журналистам, так как спайварь передала снимки на свой незащищенный управляющий сервер, откуда их и забрал эксперт.

В общей сложности всем желающим были доступны несколько терабайт данных, собранных у «объектов слежки». По данным исследователей, утечка затронула как минимум 2208 человек, а каждая директория содержала сотни или даже тысячи фотографий и аудиозаписей. Удалось обнаружить 3666 отслеживаемых телефонных номеров и 44 109 уникальных email-адресов (эти данные помог получить основатель проекта Have I Been Pwned Трой Хант, к которому журналисты обратились за помощью).

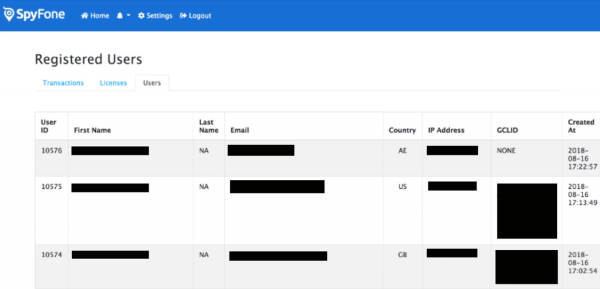

Хуже того, анонимный ИБ-эксперт обнаружил, что даже бэкэнд Spyfone не защищен паролем. Исследователь сумел создать там аккаунт администратора, получив доступ к пользовательским данным.

Также в интернет «смотрел» один из API компании, из-за чего существовала возможность подобрать URL и просматривать постоянно обновляющийся список клиентов Spyfone. Этот перечень содержал более 11 000 уникальных email-адресов, имена и фамилии, а также IP-адреса.

«Судя по всему, Spyfone – это волшебное сочетание безответственности, некомпетентности и полулегальности», — комментируют обнаруженные специалистам находки представители Фонда электронных рубежей (Electronic Frontier Foundation).

Журналистам удалось связаться и с представителями самой компании Spyfone, а те не скрывали своего облегчения от того, что утечку обнаружил ИБ-эксперт, а не хакеры: «Слава богу, это был исследователь, кто-то хороший, пытающийся защищать [людей]», — заявил представитель Spyfone Стив Макбрум (Steve McBroom).

В компании подтвердили, что утечка данных затрагивала примерно 2200 клиентов Spyfone. Разработчики сообщили, что уже заручились поддержкой сторонних ИБ-специалистов для расследования случившегося, а также уведомили о ситуации правоохранительных органы. Также об инциденте уже поставили в известность пострадавших пользователей.

- © Ошибка в настройках Amazon S3 привела к утечке внутренних данных хостера GoDaddy - «Новости»

- © На GitHub был опубликован украденный исходный код инструмента DexGuard - «Новости»

- © Исследователи заставили колонки Amazon Echo подслушивать пользователей - «Новости»

- © Баг в Twitch позволил пользователям читать чужие сообщения - «Новости»

- © В прошивках многих Android-смартфонов обнаружены уязвимости - «Новости»

- © Google следит за пользователями, даже если «история местоположений» отключена - «Новости»

- © Компания Facebook открыла исходные коды библиотеки Fizz, облегчающей работу с TLS 1.3 - «Новости»

- © В процессорах VIA C3 нашли бэкдор - «Новости»

- © Ошибка в Chrome позволяла извлекать данные с сайтов с помощью тегов HTML audio и video - «Новости»

- © BBC требует, чтобы Microsoft выдала пользователя, слившего в сеть отрывок нового «Доктора Кто» - «Новости»

|

|

|