Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

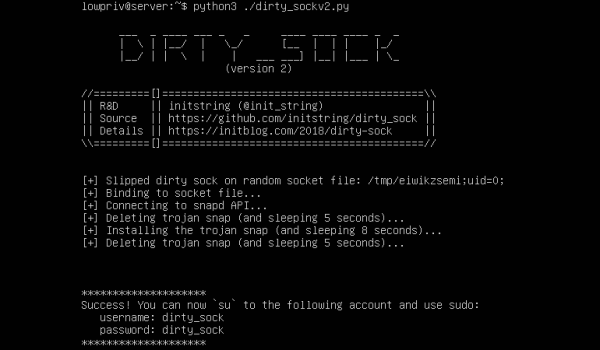

Уязвимость Dirty Sock позволяет получить root-привилегии на Linux-машинах - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Рекомендуем почитать:

Xakep #238. Забытый Android

- Содержание выпуска

- Подписка на «Хакер»

В январе 2019 года ИБ-эксперт Крис Моберли (Chris Moberly) из австралийской компании The Missing Link обнаружил опасную уязвимость в snapd, которая получила имя Dirty Sock и идентификатор CVE-2019-7304. В настоящее время на GitHub уже были опубликованы proof-of-concept эксплоиты для этой проблемы, которая затрагивает Ubuntu и другие дистрибутивы.

Dirty Sock не позволяет атакующему удаленно проникнуть на уязвимую машину, однако позволяет злоумышленнику повысить свои привилегии в уже зараженной системе до root-доступа, то есть захватить полный контроль.

Исследователь пишет, что эксплуатация проблемы может варьировать от дистрибутива к дистрибутиву. Так, эксплоит dirty_sockv1 использует API create-user для создания локального пользователя, используя данные Ubuntu SSO. В свою очередь, эксплоит dirty_sockv2 используется для загрузки snap-пакета, содержащего install-хук для создания нового локального пользователя. Моберли объясняет, что snapd ставит под удар локальный сервер REST API, с которым snap-пакеты взаимодействуют во время установки новых sanp’ов. Эксперт нашел способ обойти установленные ограничения и получить доступ ко всем функциям API, а в итоге и root-доступ.

Специалист предупреждает, что баг можно эксплуатировать, напрямую выполнив вредоносный код на зараженной машине, а можно спрятав эксплоит в snap-пакете. Это довольно тревожная новость, так как в Snap Store ранее уже обнаруживали малварь.

Перед проблемой Dirty Sock уязвимы все версии snapd от 2.28 до 2.37. Разработчики Canonical уже подготовили патч (USN-3887-1) и представили исправленный snapd 2.37.1. Так как snapd входит не только в состав Ubuntu, но и других дистрибутивов, обновления доступны для Debian, Arch Linux, OpenSUSE, Solus и Fedora.

- © Новая уязвимость угрожает многим дистрибутивам Linux и BSD - «Новости»

- © В Microsoft Exchange нашли 0-day уязвимость PrivExchange - «Новости»

- © В прошлом году проблему Dirty COW исправили не до конца - «Новости»

- © В Systemd обнаружены уязвимости, патчей для которых пока нет - «Новости»

- © Уязвимость в runC угрожает безопасности Docker, Kubernetes и не только - «Новости»

- © Опубликован эксплоит для уязвимостей в SystemD - «Новости»

- © Баг в macOS дает любым приложениям доступ к истории браузера - «Новости»

- © Опубликован эксплоит для проблемы, связанной с обработкой vCard - «Новости»

- © Через уязвимость нулевого дня в macOS можно похитить пароли пользователей - «Новости»

- © Баг Mutagen Astronomy представляет угрозу для Red Hat Enterprise Linux, CentOS и Debian - «Новости»

|

|

|