Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Уязвимость нулевого дня в Internet Explorer позволяет похитить файлы с Windows-машин - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Рекомендуем почитать:

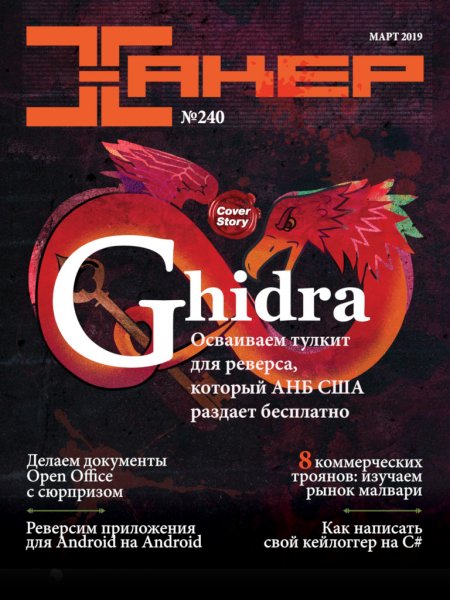

Xakep #240. Ghidra

- Содержание выпуска

- Подписка на «Хакер»

ИБ-эксперт Джон Пейдж (John Page) обнародовал PoC-эксплоит для уязвимости нулевого дня в браузере Internet Explorer. Данная проблема позволяет злоумышленнику похитить файлы с уязвимой Windows-машины, но патча для нее пока нет, так как в Microsoft уязвимость не сочли достаточно серьезной.

Баг связан с тем, как Internet Explorer обрабатывает файлы MHT. MHT — это формат архивный формат MHTML, который IE использует для сохранения веб-страниц, если пользователь отдает браузеру соответствующую команду «CTRL+S». Хотя современные браузеры давно применяют для этих целей HTML, формат MHT тоже по-прежнему поддерживается.

Пейдж обнаружил, что в IE присутствует XEE-уязвимость, которую можно эксплуатировать через открытие файлов MHT. Исследователь поясняет, что при помощи MHT-файла удаленный атакующий может запросить локальные файлы жертвы. К примеру, запрос к c:Python27NEWS.txt позволит узнать информацию о программе.

Дело в том, что по умолчанию в Windows открытие файлов MHT осуществляется через Internet Explorer, то есть злоумышленнику нужно лишь отправить вредоносный файл своей жертве и, подключив социальную инженерию и хитрость, убедить пользователя открыть его.

Уязвимость сопряжена с тем, как браузер выполняет команды «CTRL+K», Print Preview и Print. Пейдж пишет, что простого вызова jаvascript-функции window.print() достаточно для эксплуатации бага, причем без привлечения внимания пользователя. Демонстрацию атаки можно увидеть в ролике ниже.

Исследователь тестировал уязвимость на новейшей версии Internet Explorer 11 и полностью пропатченных Windows 7, Windows 10, а также Windows Server 2012 R2.

Еще в конце марта 2019 года исследователь сообщил о результатах своих изысканий разработчикам Microsoft, однако в те не торопятся выпускать патч. Представители компании сообщили, что не считают проблему высокоопасной, а значит, нет смысла готовить для нее внеплановое исправление. Microsoft лаконично сообщила, что патч для этого бага будет представлен «в следующих версиях продукта».

Нужно отметить, что, несмотря на ответ Microsoft, проблему вряд ли можно назвать неопасной. Дело в том, что злоумышленники и ранее использовали файлы MHT для направленных фишинговых атак и распространения малвари, и вряд ли упустят такую возможность теперь.

- © Вышло экстренное исправление для критической 0-day уязвимости в Internet Explorer - «Новости»

- © В Internet Explorer очередная уязвимость - «Интернет»

- © Экстренный патч для Internet Explorer выводит из строя ноутбуки Lenovo - «Новости»

- © Опубликован эксплоит для проблемы, связанной с обработкой vCard - «Новости»

- © 0-day в Chrome использовали вместе с уязвимостью в Windows 7 - «Новости»

- © Опубликован PoC-эксплоит для 0-day уязвимости в Windows 7 - «Новости»

- © Еще одна уязвимость в Microsoft IE - «Интернет»

- © Microsoft исправила 64 уязвимости, две из которых уже были под атакой - «Новости»

- © Microsoft устранила около 60 уязвимостей в своих продуктах, включая две проблемы нулевого дня - «Новости»

- © Опубликован PoC-эксплоит для уязвимости нулевого дня в Windows - «Новости»

|

|

|