Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Рекомендуем почитать:

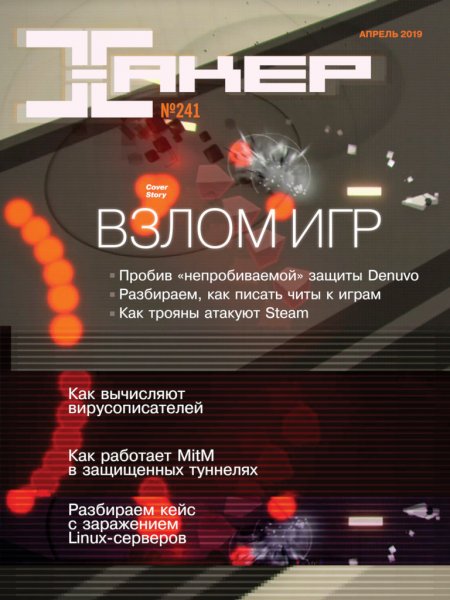

Xakep #241. Взлом игр

- Содержание выпуска

- Подписка на «Хакер»

Еще в 2017 году эксперты Fidus Information Security обнаружили RCE-уязвимость в роутерах компании TP-Link. Проблема позволяла злоумышленнику получить полный доступ к уязвимому маршрутизатору. Нужно отметить, что для работы эксплоита требовалось, чтобы на устройстве был активен пароль по умолчанию, но, как известно, многие не меняют установленные «из коробки» пароли.

Тогда, всего через несколько недель, инженеры TP-Link выпустили исправление для маршрутизаторов WR940N, но уже в 2018 году исследователи заметили, что перед той же проблемой уязвимы и роутеры TP-Link WR740N, так как компания использовала в этих моделях один и тот же уязвимый код. Повторно обнаруженная ошибка снова была оперативно исправлена, но, как выяснилось теперь, инженеры TP-Link не спешили публиковать на официальном сайте обновленные версии прошивок.

Журналисты издания TechCrunch обратили внимание на этот факт и сообщили, что даже в начале текущей недели на сайте по-прежнему не было опубликовано обновлений для WR740N и вышеописанной уязвимости. После этого журналисты обратились за комментарием к представителям компании. В TP-Link ответили, что «в настоящее время обновление доступно по запросу технической поддержки», не объяснив причин столь странного решения. Лишь после того как на TechCrunch появилась заметка о происходящем, официальный сайт производителя наконец обновился, и безопасная версия прошивки стала доступна для скачивания всеми желающими.

Представители TP-Link отказался сообщать, сколько потенциально уязвимых маршрутизаторов было продано за все время, но отметили, что выпуск модели WR740N был прекращен еще в 2017 году. Тогда журналисты изучили вопрос самостоятельно и поискали означенные сетевые устройства через IoT-поисковики Shodan и Binary Edge. Как оказалось, суммарно в интернете можно обнаружить от 129 000 до 149 000 таких роутеров (хотя количество уязвимых устройств, вероятно, все же значительно меньше).

- © В роутерах TP-Link TL-R600VPN устранено четыре уязвимости - «Новости»

- © Эксперт Google сообщил о 0-day уязвимости в роутерах TP-Link SR20 - «Новости»

- © Опасные баги позволяют перехватить контроль над роутерами D-Link - «Новости»

- © Новый ботнет Hakai атакует роутеры D-Link, Huawei и Realtek - «Новости»

- © NAS компании D-Link атакует вымогатель Cr1ptT0r - «Новости»

- © Брешь в устройствах D-Link используют для перенаправления пользователей на фальшивые банковские сайты - «Новости»

- © DNS-атаки на роутеры D-Link и других производителей длятся уже более трех месяцев - «Новости»

- © DNS-атаки на роутеры D-Link затрагивают трафик банков, Gmail, PayPal, Netflix и так далее - «Новости»

- © Смартфоны Samsung Galaxy S7 оказались уязвимы перед проблемой Meltdown - «Новости»

- © В роутерах D-Link DIR-620 нашли бэкдор и несколько уязвимостей - «Новости»

|

|

|