Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

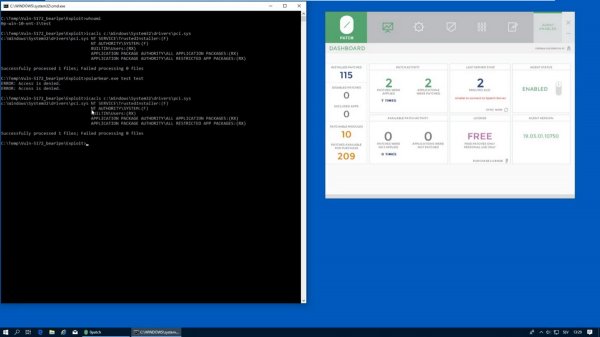

Выпущен микропатч для 0-day уязвимости в Планировщике заданий - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Рекомендуем почитать:

Xakep #242. Фаззинг

- Содержание выпуска

- Подписка на «Хакер»

В конце мая ИБ-специалистка, известная под псевдонимом SandboxEscaper, опубликовала в открытом доступе эксплоиты для ряда еще неисправленных проблем в Windows.

Одной из уязвимостей было локальное повышения привилегий в Windows 10, которое не позволяет атакующему проникнуть в систему, но позволяет закрепиться в ней и развить уже начатую атаку далее. Проблема связана с работой Планировщика заданий (Windows Task Scheduler): злоумышленник может запустить вредоносный файл .job и при помощи бага внести изменения в DACL (discretionary access control list). В итоге злоумышленник получит возможность контролировать файлы, предназначенные для SYSTEM и TrustedInstaller.

По данным аналитиков CERT/CC, эксплоит SandboxEscaper стопроцентно подходит для x86 систем, но для x64 его придется перекомпилировать.

Так как вестей от Microosft пока нет, микропатч для уязвимости подготовили специалисты компании ACROS Security, разрабатывающей решение 0patch. Данная платформа предназначенная как раз для таких ситуаций, то есть исправления 0-day и других непропатченных уязвимостей, для поддержки продуктов, которые уже не поддерживаются производителями, кастомного софта и так далее.

В настоящее время исправление готово для 32-разрядных систем Windows 10 (1809), 64-разрядных Windows 10 (1809), а также Windows Server 2019.

- © Опубликованы эксплоиты для свежих 0-day уязвимостей в Windows - «Новости»

- © SandboxEscaper опубликовала эксплоиты для еще двух 0-day в Windows - «Новости»

- © Информацию о 0-day уязвимости в Windows опубликовали через Twitter - «Новости»

- © Опубликован PoC-эксплоит для уязвимости нулевого дня в Windows - «Новости»

- © Для уязвимости нулевого дня в Windows вышел неофициальный патч - «Новости»

- © Сторонние разработчики опубликовали временный патч для свежей 0-day уязвимости в Windows - «Новости»

- © Microsoft исправила более 60 уязвимостей в своих продуктах, включая 0-day проблему - «Новости»

- © Еще одну 0-day уязвимость в Windows раскрыли через Twitter - «Новости»

- © Хак-группа PowerPool уже использует для атак свежую 0-day уязвимость в Windows - «Новости»

- © Опубликован PoC-эксплоит для 0-day уязвимости в Windows 7 - «Новости»

|

|

|