Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Функциональность Microsoft Excel Power Query может использоваться для внедрения малвари - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Рекомендуем почитать:

Xakep #243. Лови сигнал

- Содержание выпуска

- Подписка на «Хакер»

Специалисты Mimecast Threat Center обнаружили, что злоумышленники могут злоупотреблять технологией Microsoft Excel Power Query для запуска в системах пользователей вредоносного кода.

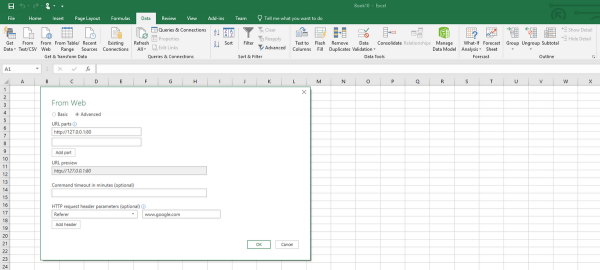

Функциональность Power Query позволяет файлам Excel обнаруживать, подключать, объединять и управлять данными, прежде чем импортировать информацию из удаленных источников (будь это внешняя БД, текстовый документ, другая таблица, веб-страница или что-то еще). В новейший версиях Excel Power Query присутствует изначально, а для более старых версий технология доступна в качестве загружаемого дополнения.

Аналитики Mimecast Threat Center описывают метод атак, в ходе которого используются модифицированные документы Excel, применяющие Power Query для импорта данных с удаленного сервера злоумышленника. Хуже того, эксперты подчеркивают, что их методика может использоваться для обхода песочниц, анализирующих документы, отправленные по электронной почте.

«Используя Power Query, атакующие могут внедрить вредоносный контент в отдельный источник данных, а затем загрузить его в электронную таблицу во время ее открытия. Такой вредоносный код может использоваться для удаления и запуска вредоносных программ, которые способны скомпрометировать компьютер пользователя», — пишут исследователи.

Нужно сказать, что ситуация вокруг Power Query очень напоминает проблему, связанную со старой технологией Dynamic Data Exchange (DDE). Напомню, что еще в 2017 году специалисты SensePost обнаружили, что DDE помогает злоумышленникам запускать малварь в системах жертв, и хакеры видят в этом отличную альтернативу вредоносным макросам и Object Linking and Embedding (OLE).

Небезопасностью DDE очень быстро начали злоупотреблять крупные ботнеты и различные вредоносные кампании, но специалисты Microsoft не спешили устранять проблему. На все предупреждения ИБ-специалистов в компании отвечали, что DDE – это легитимная функция, которой не требуются никакие патчи и изменения. Ведь для успешного срабатывания DDE-атак пользователь должен самостоятельно отключить Protected Mode и закрыть несколько подсказок и предостережений, сообщающих об обновлении файлов из удаленных источников.

Тем не менее, в конце 2017 года разработчики Microsoft наконец прислушались к критике, и использование DDE для Word по умолчанию было прекращено вообще. Учитывая широкую распространенность проблемы, патчи были выпущены даже для Word 2003 и 2007, чья поддержка уже давно была прекращена.

К сожалению, теперь ситуация повторяется. Дело в том, что эксперты Mimecast Threat Center уже связывались с Microsoft и объясняли специалистам компании, почему Power Query может представлять опасность. Однако представители Microsoft не видят здесь проблемы: никаких уязвимостей в Power Query нет, а злоумышленники могут лишь злоупотребить легитимной функциональностью. В итоге компания ограничилась публикацией бюллетеня безопасности (4053440), в котором детально описывается настройка или отключение DDE в Excel, ведь Power Query изначально создавалась именно для работы поверх DDE.

- © Выполнение произвольного кода в Microsoft Excel - «Интернет»

- © Горячие клавиши Excel: объединение, вставки и переключение - «Windows»

- © Как объединить ячейки в Excel: все способы - «Windows»

- © Pdf в Excel: как конвертировать и преобразовать - «Windows»

- © Ошибка при направлении команды приложению Excel: решение - «Windows»

- © Формулы в Excel: как сделать и поставить формулу - «Windows»

- © Как закрепить строку в Excel при прокрутке: варианты - «Windows»

- © Условное форматирование в Excel: основные моменты - «Windows»

- © Выпадающий список в Excel: как сделать и связать данные - «Windows»

- © Функция ВПР в Excel: примеры для чайников - «Windows»

|

|

|