Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Контроль над Android. Перехватываем данные и сбрасываем настройки смартфона через самые опасные API - «Новости»

Кроме традиционных разрешений, в Android есть три мета-разрешения, которые открывают доступ к весьма опасным API, позволяющим в прямом смысле захватить контроль над устройством. В этой статье мы научимся их использовать, чтобы программно нажимать кнопки смартфона, перехватывать уведомления, извлекать текст из полей ввода других приложений и сбрасывать настройки смартфона.

О каких API пойдет речь?

- Администрирование устройства — API, предназначенный для корпоративных приложений. Позволяет сбрасывать и устанавливать пароль экрана блокировки, сбрасывать смартфон до заводских настроек и устанавливать правила минимальной сложности пароля. Одна из особенностей API — запрещено удалять приложения, получившие права администратора, чем с радостью пользуются авторы зловредных приложений.

- Accessibility — API для реализации приложений, ориентированных на людей с ограниченными возможностями. Фактически API позволяет создавать альтернативные способы управления устройством и поэтому открывает поистине огромный простор для злоупотребления. С его помощью можно получить доступ к содержимому экрана практически любого приложения, нажимать кнопки интерфейса и программно нажимать клавиши самого смартфона. Но есть и способ защиты: разработчик приложения может прямо указать, что определенные элементы интерфейса приложения будут недоступны для сервисов Accessibility.

- Уведомления — API, позволяющий получить доступ ко всем уведомлениям, которые отображаются в панели уведомлений. С помощью этого API приложение может прочитать всю информацию об уведомлении, включая заголовок, текст и содержимое кнопок управления, нажать на эти кнопки и даже смахнуть уведомление. API пользуется особой популярностью среди разработчиков всевозможных банковских троянов, с помощью которого они могут читать коды подтверждения и смахивать предупреждающие сообщения от банков.

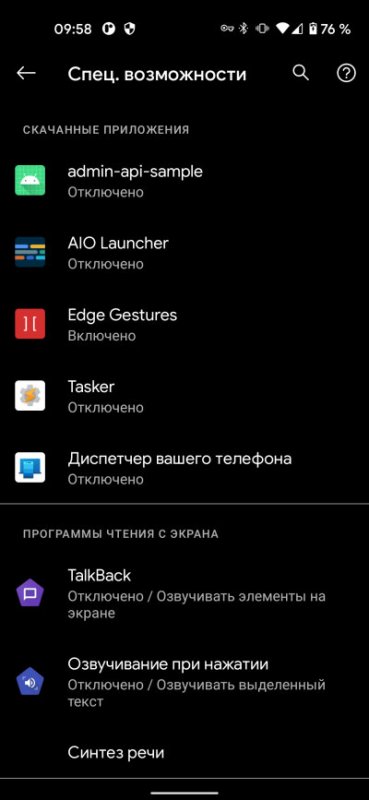

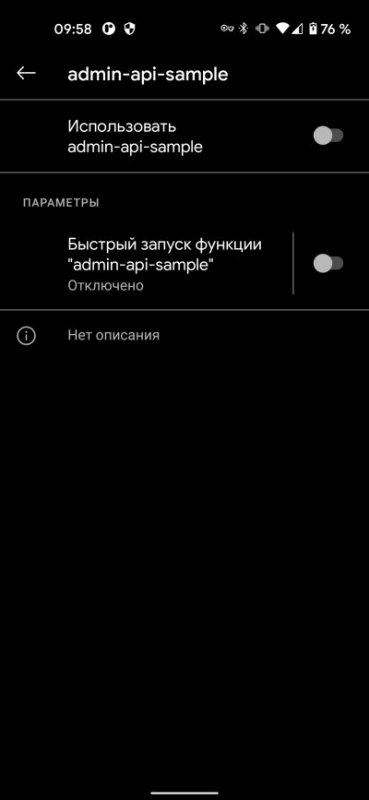

Получив доступ ко всем этим API, зловредное приложение сможет сделать со смартфоном практически все что угодно. Именно поэтому для их защиты используются не традиционные запросы полномочий, на которые пользователь может машинально ответить «Да», а скрытый глубоко в настройках интерфейс, который при активации покажет угрожающее сообщение. Все, что может сделать приложение, чтобы получить нужное полномочие, — это перебросить пользователя в окно настроек, после чего тот должен будет найти нужное приложение, включить напротив него переключатель и согласиться с предупреждающим сообщением.

Заставить пользователя дать разрешение на использование этих API можно обманом. Зачастую зловреды прикидываются легитимными приложениями, которым разрешение нужно для работы ключевой функциональности. К примеру, это может быть приложение для ведения журнала уведомлений или приложение для альтернативной жестовой навигации (такому приложению нужен сервис Accessibility для нажатия кнопок навигации). Также можно использовать атаку Cloak & Dagger, чтобы перекрыть окно настроек другим безобидным окном.

Нажимаем кнопки смартфона

Простейший сервис Accessibility может выглядеть так (код на Kotlin):

class AccessService: AccessibilityService() { companion object {var service: AccessibilityService? = null// Метод для программного нажатия РєРЅРѕРїРєРё «Домой»fun pressHome() {service?.performGlobalAction(GLOBAL_ACTION_HOME)} } override fun onServiceConnected() {service = thissuper.onServiceConnected() } override fun onUnbind(intent: Intent?): Boolean {service = nullreturn super.onUnbind(intent) } override fun onInterrupt() {} override fun onAccessibilityEvent(event: AccessibilityEvent) {}}Чтобы система узнала о нашем сервисе, его необходимо объявить в AndroidManifest.:

<service android:name=".AccessService" android:label="@string/app_name" android:permission="android.permission.BIND_ACCESSIBILITY_SERVICE"> <intent-filter><action android:name="android.accessibilityservice.AccessibilityService" /> </intent-filter> <meta-dataandroid:name="android.accessibilityservice"android:resource="@xml/accessibility_service_config" /></service>Это описание ссылается на конфигурационный файл accessibility_service_config., который должен быть определен в каталоге xml проекта. Для нашего случая достаточно будет такого конфига:

<accessibility-service xmlns:android="http://schemas.android.com/apk/res/android" android:canRetrieveWindowContent="false" android:description="@string/accessibility_description" />После того как пользователь включит наш сервис Accessibility в окне «Настройки -> Спец. возможности», система автоматически запустит сервис и мы сможем выполнить функцию pressHome(, чтобы нажать кнопку «Домой»:

// Если service РЅРµ null — значит, система успешно запустила сервисif (AccessService.service != null) { AccessService.pressHome()}Одной лишь только этой функциональности достаточно, чтобы реализовать Ransomware, который будет вызывать функцию pressHome( в цикле и бесконечно возвращать пользователя на домашний экран, не давая нормально использовать устройство.

| Окно включения сервиса Accessibility в Android 11 | |

Однако настоящая мощь Accessibility кроется не в нажатии кнопок навигации, а в возможности контролировать другие приложения.

Перехватываем содержимое полей ввода

API Accessibility был создан для людей с ограниченными возможностями. С его помощью можно, например, создать приложение, которое будет зачитывать все надписи интерфейса и позволит нажимать элементы интерфейса голосом. Все это достижимо благодаря тому, что Accessibility дает полный доступ к интерфейсу приложений в виде дерева элементов: можно пройти по нему и выполнить над элементами определенные операции.

- © Android: Биометрия в Android 11 и новый тип вымогателя - «Новости»

- © Оцифровать реальность. Как работают разные способы 3D-сканирования объектов - «Новости»

- © Небесное око. Тестируем возможности Quasar RAT - «Новости»

- © Атака на Apple. Разбираем подробности крупномасштабного взлома и примененные техники - «Новости»

- © Шпионские штучки. Собираем устройство для прослушки - «Новости»

- © Качественная склейка. Пишем джоинер исполняемых файлов для Win64 - «Новости»

- © Сборка мусора. Разбираем мифы об автоматическом управлении памятью - «Новости»

- © Уязвимости в OAuth. Глава из книги «Ловушка для багов. Полевое руководство по веб-хакингу» - «Новости»

- © NPM Hijacking. Встраиваем произвольный код в приложения на Node.js - «Новости»

- © Android: SMS-фишинг по-новому и блокировка сторонних камер - «Новости»

|

|

|