Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Ryukами не трогать! Разбираем новую версию шифровальщика Ryuk - «Новости»

заработали порядка 150 миллионов долларов. В этой статье я расскажу, как устроена и как работает эта малварь.

Ryuk — программа‑вымогатель, которая шифрует файлы и требует у жертвы выкуп в криптовалюте Bitcoin за предоставление ключей для дешифровки. Используется трой исключительно для целевых атак. Впервые этот вымогатель заприметили в августе 2018 года в рамках кампании, которая была нацелена на несколько предприятий. Наши эксперты провели анализ первоначальных версий вредоносного ПО и выявили сходства и общие фрагменты исходного кода с программой‑вымогателем Hermes. Hermes — вымогатель массового распространения, который продается на подпольных форумах и используется несколькими группами хакеров.

Для своей вредоносной деятельности Ryuk использует сочетание симметричного шифрования AES (256 бит) и асимметричного шифрования RSA (2048 или 4096 бит). Симметричный ключ применяется для шифрования содержания файлов, а асимметричный открытый ключ — для шифрования симметричного ключа. После оплаты выкупа злоумышленники предоставляют соответствующий асимметричный закрытый ключ, с помощью которого можно расшифровать файлы.

Поскольку Ryuk применяют для целевых атак, векторы первоначального заражения подбираются с учетом особенностей жертвы. Очень часто этими векторами становятся спирфишинговые электронные письма, удаленный доступ к системам с помощью похищенных учетных записей и применение известного массового вредоносного ПО. В последнем случае для заражения Ryuk часто используется сочетание Emotet и TrickBot; недавно также было зафиксировано применение BazarLoader.

info

Спирфишинг (spear phishing) — подвид фишинга, который нацелен на более узкий круг людей (компания, группа ее сотрудников или отдельный человек).

Цепочка заражения Ryuk часто начинается со спирфишингового электронного письма, которое содержит вредоносную ссылку или документ MS Office. С их помощью хакеры получают возможность проникнуть в информационную среду жертвы. В некоторых случаях такой отправной точкой доступа становятся компьютеры со скомпрометированным протоколом RDP.

В первом сценарии в качестве загрузчика вредоносного ПО используется TrickBot или BazarLoader. В результате их исполнения другие хакеры получат возможность приобрести доступ ко взломанным машинам. После этого на компьютеры часто загружается «маячок» Cobalt Strike для похищения логинов и паролей пользователей и горизонтального перемещения по сети с захватом контроллеров домена. В итоге посредством этих контроллеров бинарный код Ryuk распространяется на все машины. Как же устроен этот код? Давай разбираться.

Общая информация

Анализируемый файл — образец нераспакованной программы‑вымогателя семейства Ryuk. Идентифицировать этот образец можно с помощью приведенных ниже контрольных сумм (хешей).

| SHA-1 | 1EFC175983A17BD6C562FE7B054045D6DCB341E5 |

| SHA-256 | 8F368B029A3A5517CB133529274834585D087A2D3A 5875D03EA38E5774019C8A |

Конечная полезная загрузка Ryuk имеет размер 148 Кбайт и дату компиляции 30 апреля 2021 года.

Антиотладка

Ryuk многократно применяет техники защиты от декомпиляции для затруднения статического анализа кода программы.

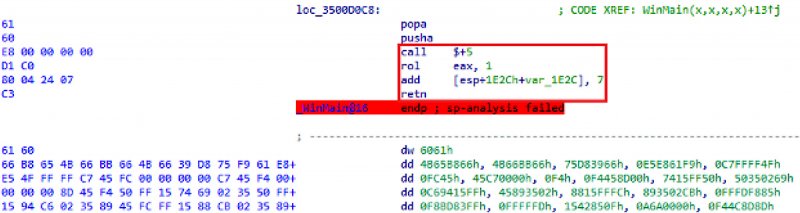

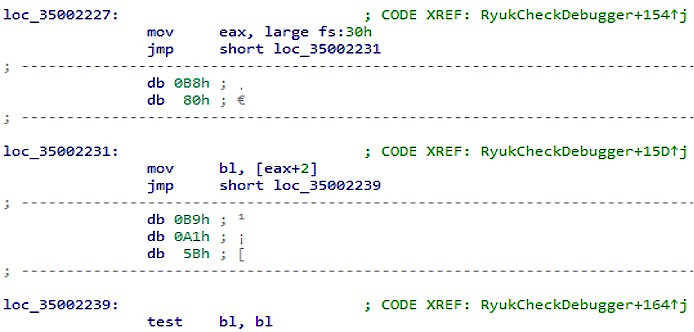

Прием защиты от дизассемблирования

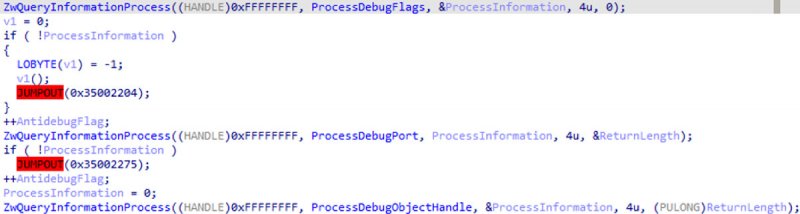

Кроме того, вредоносный код поддерживает антиотладочные техники с использованием API ZwQueryInformationProcess и различных признаков (флагов), например ProcessDebugFlags, ProcessDebugPort и ProcessDebugObjectHandle. С их помощью программа‑вымогатель может определить наличие отладчика и принудительно закроет его.

Процесс запроса

В дополнение к этому вымогатель проверяет наличие признака BeingDebugged в PEB-структуре процесса с той же целью.

Исполнение

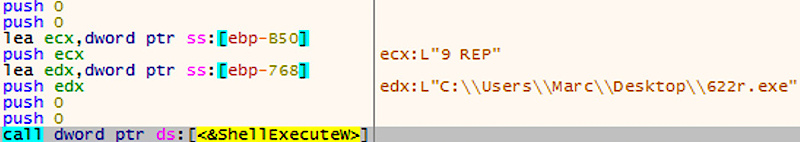

Ryuk трижды копирует себя в текущую папку с различными именами и запускает эти новые исполняемые файлы с разными параметрами командной строки. Каждое такое исполнение поддерживает отдельную функцию. Имя файла для первой копии вредоносного ПО генерируется как контрольная сумма текущего имени пользователя, к которой добавляется r..

Если малварь не может получить имя пользователя, используется имя по умолчанию — rep.. При исполнении этого файла вредонос использует командную строку 9 . Этот процесс отвечает за саморепликацию Ryuk на других машинах сети.

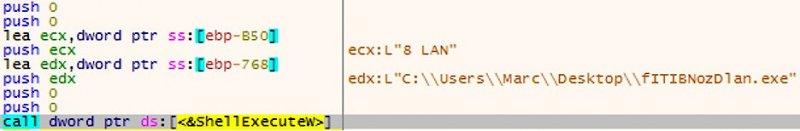

Имя второй копии трояна генерируется случайным образом, к нему добавляется суффикс lan.. Этой копии соответствует командная строка 8 . Данный процесс отвечает за отправку пакетов Wake On Lan на другие компьютеры в сети.

Второе исполнение

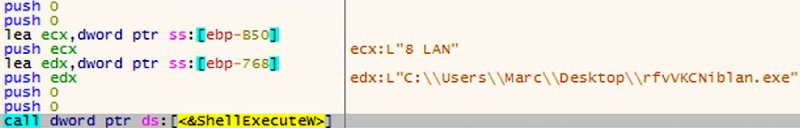

Имя третьей копии создается в точности так же, как для второй, используется та же командная строка.

Исполнение третьей копии

- © Вымогательство как услуга. Кто и за сколько предлагает в даркнете помочь с вымогательством - «Новости»

- © DarkSide vs Colonial Pipeline. Как взлом оператора трубопроводов вынудил андеграунд запретить шифровальщики - «Новости»

- © Страшный сон TPM. Взламываем защиту модулей TPM и шифрование BitLocker - «Новости»

- © ИИ в ИБ. Как машинное обучение применяется в безопасности и каким оно бывает - «Новости»

- © Не App Store единым. Устанавливаем сторонние приложения в iOS без джейла - «Новости»

- © Матрица ATT&CK. Как устроен язык описания угроз и как его используют - «Новости»

- © Cross-Site WebSocket Hijacking. Разбираемся, как работает атака на WebSocket - «Новости»

- © F#ck da Antivirus. Как обходить антивирус при пентесте - «Новости»

- © Гид по Lateral. Изучаем удаленное исполнение кода в Windows со всех сторон - «Новости»

- © Небесное око. Тестируем возможности Quasar RAT - «Новости»

|

|

|