Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Hack The Box.

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

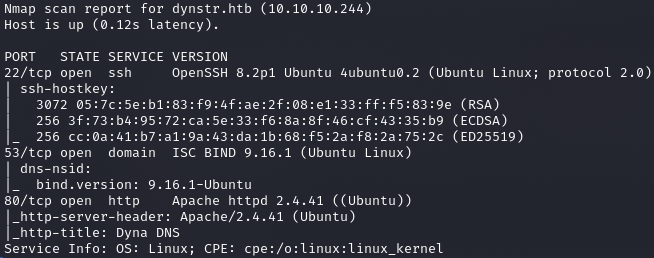

IP машины — 10., добавляем его в /, чтобы обращаться по имени:

10.10.10.244 dynstr.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта.

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

Находим три открытых порта: 22 (служба SSH), 53 (служба DNS) и 80 (веб‑сервер Apache). На SSH нам ловить нечего, но можно сразу посмотреть, что может дать DNS. В первую очередь нас интересуют новые доменные имена и серверы:

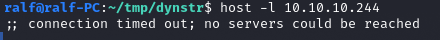

host -l10.10.10.244

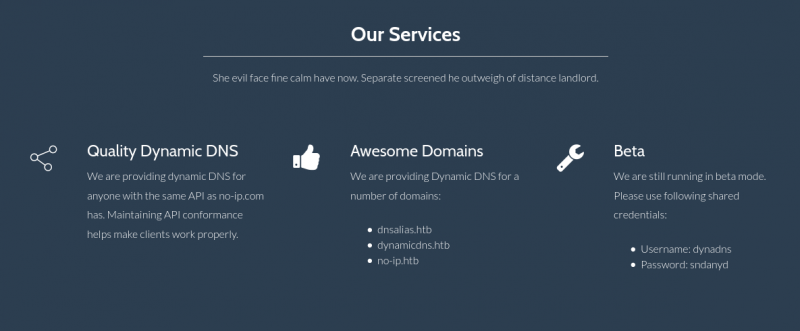

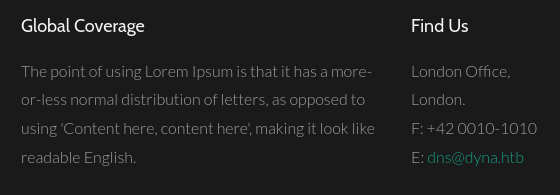

Но DNS нам ничего не вернул, поэтому переходим к вебу. Внимательно осмотримся на сайте и поищем любую потенциально полезную информацию. Сайт оказался очень информативным — прямо на главной странице находим множество новых доменов, один адрес электронной почты и даже какие‑то учетные данные.

Главная страница сайта

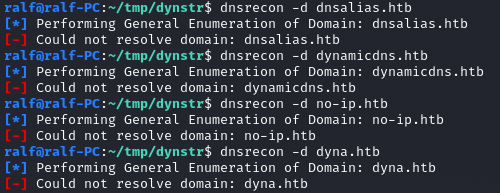

Сразу же добавим найденные DNS в / и еще раз протестируем каждое из них, но уже с помощью dnsrecon.

10.10.10.244 dynstr.htb dnsalias.htb dynamicdns.htb no-ip.htb dyna.htb

dnsrecon -adnsalias.htb

dnsrecon -adynamicdns.htb

dnsrecon -ano-ip.htb

dnsrecon -adyna.htb

Снова безрезультатно. Поэтому возвращаемся к вебу. Так как мы видим только одну страницу сайта, есть смысл поискать другой контент.

Сканирование веб-контента

Существует много утилит для перебора URL в поисках незалинкованного контента. Например, dirsearch или dirb. Но я с недавних пор предпочитаю легковесный ffuf. При запуске используем следующие параметры:

-u— URL;-w— словарь (используем directory-list-2.3-medium из набора Seclists);-t— количество потоков.

ffuf -uhttp://dynstr.htb/FUZZ -w~/tmp/wordlists/WebContent/dirs/directory-list-2.3-medium.txt -t 120

В результате я нашел несколько каталогов. Директория assets обычно содержит вспомогательный контент, такой как скрипты, картинки, шрифты и стили, поэтому она нам неинтересна. При обращении к файлу server-status получаем ответ 403 Forbidden, что означает ограничение или отсутствие доступа к материалу на странице. Куда интереснее директория nic. Давай повторим сканирование, но уже в этом каталоге.

ffuf -uhttp://dynstr.htb/nic/FUZZ -w~/tmp/wordlists/WebContent/dirs/directory-list-2.3-medium.txt -t 120

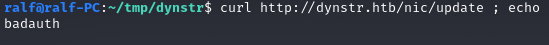

Мы находим единственную страницу update, при обращении к которой получаем ответ — badauth.

curl http://dynstr.htb/nic/update ; echo

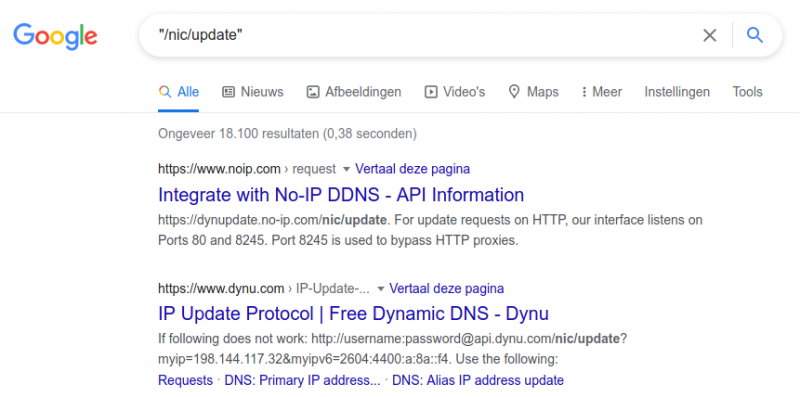

Пока неясно, что это, но давай поищем этот каталог в Google. Может оказаться, что это известная технология, и тогда мы сможем почитать документацию и открыть какие‑то дополнительные возможности или даже скачать готовые эксплоиты. Гуглим /, чтобы найти точное совпадение, и первая же ссылка приводит нас к NO-IP DDNS.

Поиск каталога /nic/update

Технология DDNS

DDNS (динамический DNS) — это технология, которая позволяет обновлять информацию на сервере DNS на лету и, если это нужно, автоматически. DDNS применяется для того, чтобы назначить постоянное доменное имя устройству с динамическим IP. Тогда другие хосты смогут обращаться к нему по домену или даже узнавать, что IP-адрес изменился.

- © HTB Knife. Эксплуатируем нашумевший бэкдор в языке PHP - «Новости»

- © HTB Monitors. Применяем еще один способ побега из Docker - «Новости»

- © HTB Pit. Находим и эксплуатируем службу SNMP - «Новости»

- © HTB Сap. Роем трафик в поисках учеток и эксплуатируем Linux capabilities - «Новости»

- © HTB Schooled. Пентестим Moodle и делаем вредоносный пакет для FreeBSD - «Новости»

- © HTB Love. Захватываем веб-сервер на Windows и Apache через SSRF - «Новости»

- © HTB Sink. Учимся прятать запросы HTTP и разбираемся с AWS Secrets Manager - «Новости»

- © HTB Proper. Пишем tamper для sqlmap и эксплуатируем race condition через RFI - «Новости»

- © HTB Reel2. Захватываем машину через Outlook и разбираемся с технологией Just Enough Administration - «Новости»

- © HTB Breadcrumbs. Атакуем Apache на Windows и эксплуатируем уязвимость JWT - «Новости»

|

|

|