Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

HTB Love. Захватываем веб-сервер на Windows и Apache через SSRF - «Новости»

Hack The Box.

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка. Сканирование портов

Адрес машины — 10.10.10.239, добавляем его в /.

10.10.10.239love.htbИ сканируем порты.

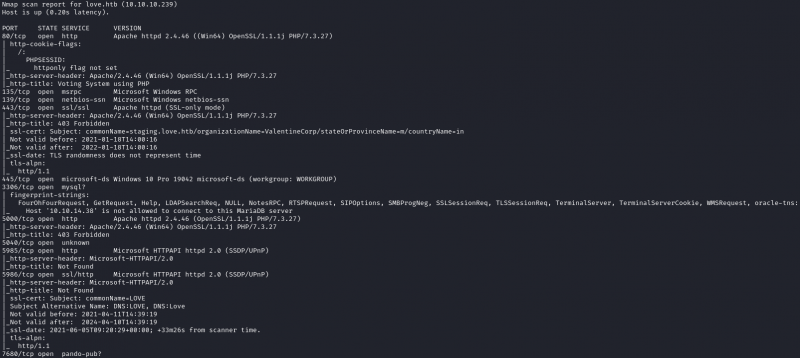

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1Результат работы скриптаВидим множество открытых портов и работающих на них служб:

- порты 80, 5000 — веб‑сервер Apache 2.4.46;

- порт 135 — служба удаленного вызова процедур (Microsoft RPC);

- порт 139 — служба имен NetBIOS;

- порт 443 — веб‑сервер Apache 2.4.46 + OpenSSL 1.1.1j;

- порт 445 — служба SMB;

- порт 3306 — СУБД MySQL;

- порт 5040 — неизвестно;

- порты 5985, 5986 — служба удаленного управления Windows (WinRM).

Первым делом проверяем, что нам может дать SMB (команда smbmap ), но для анонима ничего не доступно. Поэтому переключаемся на веб. При сканировании порта 443 мы получили информацию из сертификата, откуда узнаем о еще одном сайте — staging.. Этот домен тоже добавляем в /.

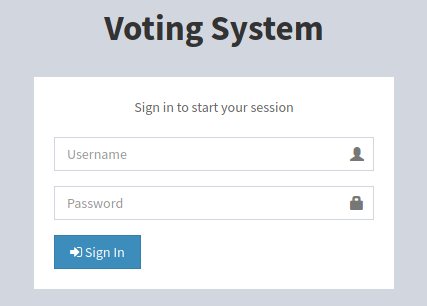

10.10.10.239staging.htbТеперь внимательно изучим оба сайта в поисках точек для входа, имен пользователей и другой важной инфы. Сайт love. встречает нас формой авторизации, но нам становится известна используемая технология — Voting System.

Точка входа

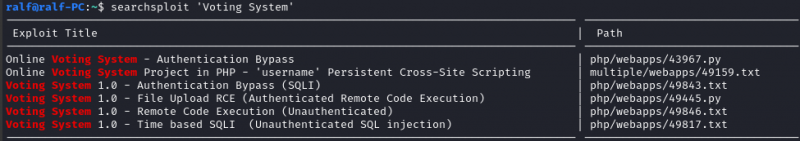

Voting System — это несложная голосовалка, написанная на PHP. Наверняка для нее должны быть готовые эксплоиты. Запускаем searchsploit из Kali Linux и находим сразу несколько.

Поиск эксплоитов с помощью searchsploit

Нас интересуют четыре последних эксплоита:

- Первый эксплуатирует SQL-инъекцию для обхода авторизации.

- Второй даст удаленное выполнение кода через загрузку файлов, однако мы должны быть авторизованы в системе.

- Предпоследний эксплоит даст удаленное выполнение кода без авторизации.

- Последний — Time based SQL-инъекция, тоже без авторизации.

- © HTB Atom. Ломаем приложение на electron-builder через систему обновлений - «Новости»

- © HTB Breadcrumbs. Атакуем Apache на Windows и эксплуатируем уязвимость JWT - «Новости»

- © HTB Spectra. Пентестим WordPress и повышаем привилегии в Unix - «Новости»

- © HTB Tentacle. Захватываем машину на Linux при помощи Kerberos - «Новости»

- © HTB Reel2. Захватываем машину через Outlook и разбираемся с технологией Just Enough Administration - «Новости»

- © HTB Ready. Эксплуатируем дыру в GitLab и совершаем побег из Docker - «Новости»

- © HTB Sharp. Потрошим сервис на .NET через .NET Remoting Services - «Новости»

- © HTB Passage. Эксплуатируем RCE в CuteNews и поднимаем привилегии через gdbus - «Новости»

- © HTB Time. Захватываем машину с Linux через уязвимость в парсере JSON - «Новости»

- © HTB Armageddon. Повышаем привилегии в Linux через троянский пакет Snap - «Новости»

|

|

|