Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

HTB Catch. Анализируем и перекомпилируем приложение для Android - «Новости»

Hack The Box.

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

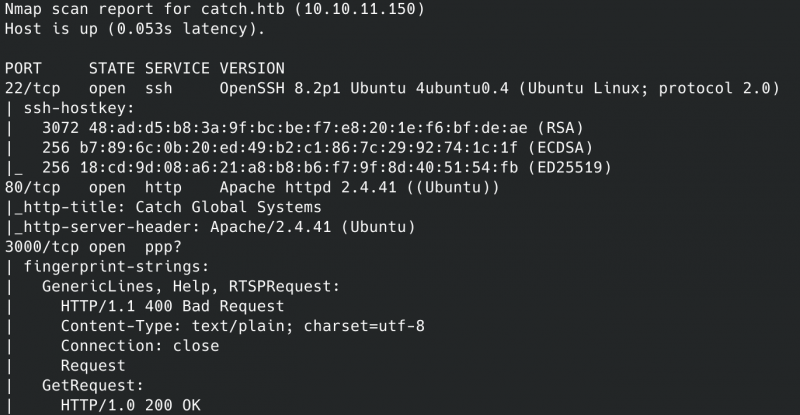

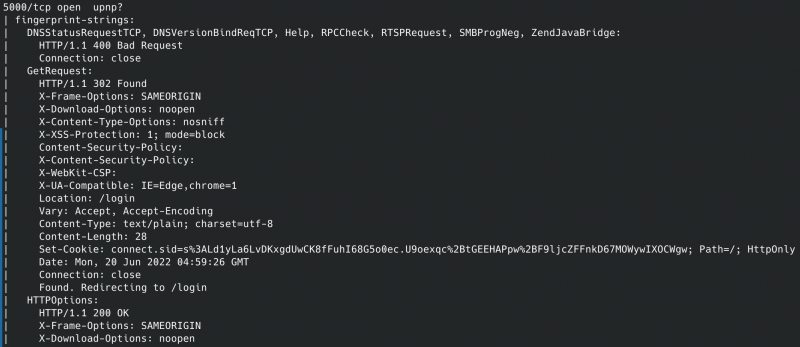

Сканирование портов

Начинаем, как водится, со сканирования портов исследуемой машины. Ее IP сразу добавляем в /:

10.10.11.150 catch.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта.

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

Результат работы скрипта

Мы нашли несколько открытых портов:

- порт 22 — служба OpenSSH 8.2p1;

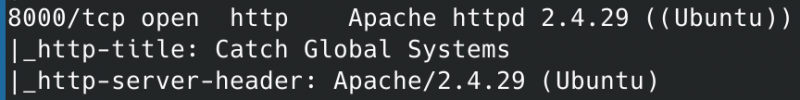

- порты 80 и 8000 — служба веб‑сервера Apache 2.4.41;

- порты 3000 и 5000 — какие‑то неизвестные приложения, работающие по протоколу HTTP.

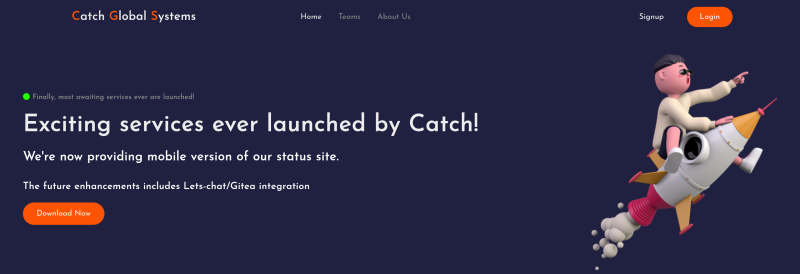

Проходим к сайту на порте 80.

Главная страница сайта catch.htb

На сайте ничего необычного, скрытого или полезного не находим, кроме того, что предлагается загрузить какое‑то приложение.

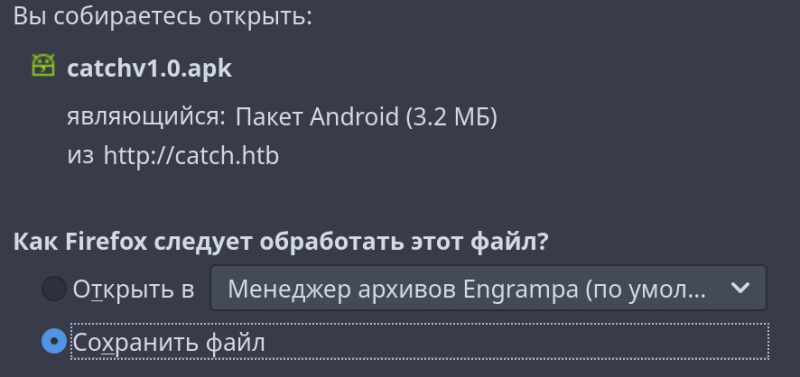

Окно загрузки приложения

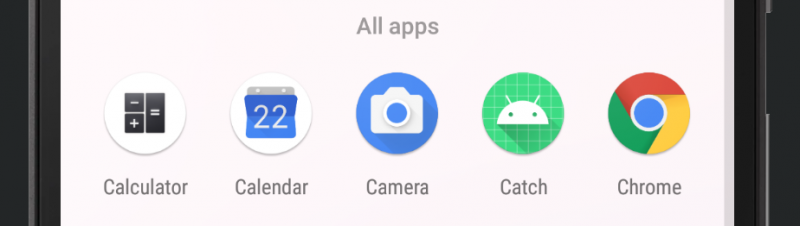

После загрузки видим, что это программа для Android. На других портах работают Git (3000), чат Let’s Chat и платформа Cachet.

Точка входа

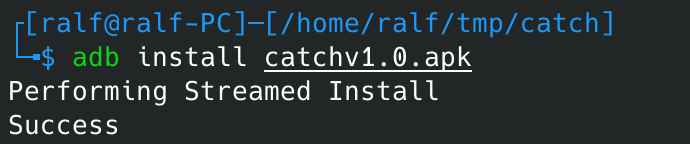

Как создать и развернуть виртуальную машину Android, а затем включить отладку, я уже писал в недавнем прохождении машины Routerspace, поэтому сразу перейдем к установке приложения.

adb install catchv1.0.apk

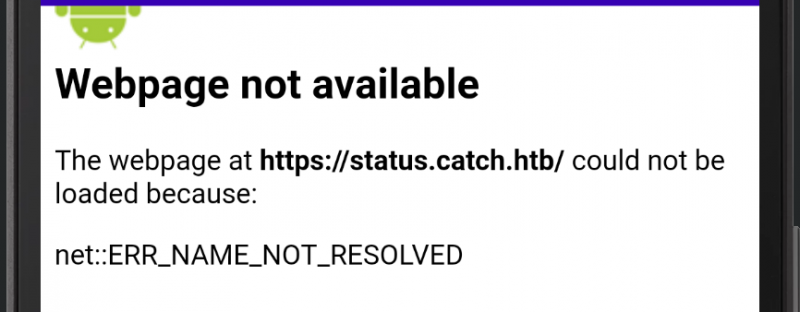

При запуске приложения получаем ошибку соединения, а также раскрываем новый поддомен, который сразу добавляем в /.

Ошибка соединения

10.10.11.150 catch.htb status.catch.htb

Указанный адрес ведет на порт 443, который на сервере закрыт, поэтому попробуем вытянуть из приложения еще какие‑нибудь данные. Для этого я буду использовать мини‑песочницу для Android-приложений MobSF. В ней есть возможность статического и динамического анализа. Если тебе неохота устанавливать макет на свой хост, то можно пользоваться уже развернутой онлайновой версией.

Главная панель MobSF

Загружаем приложение и получаем отчет по статическому анализу.

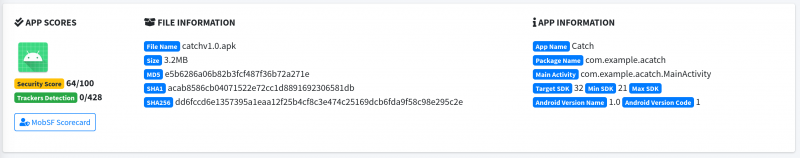

Информация о загруженном файле

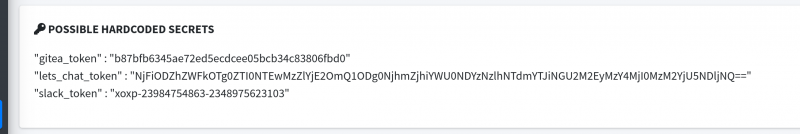

Из важного сразу отмечаем забитые в приложение токены.

Найденные в приложении токены доступа

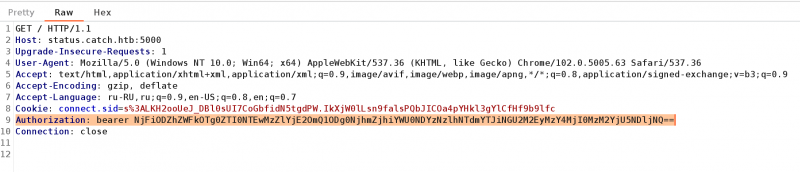

По второму токену определяем, что наша следующая цель — Let’s Chat. Вставляем его как токен доступа в заголовок Authorization.

Измененный запрос на сервер

Точка опоры

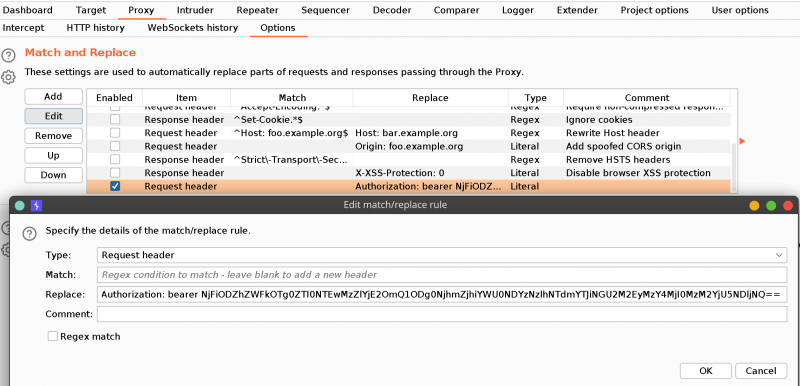

Чтобы этот токен автоматически вставлялся в каждый запрос, отправленный через браузер, воспользуемся функцией match/replace в опциях Burp Proxy. Там выбираем заголовок запроса в качестве типа и указываем замену пустого поля нашим заголовком.

Опции Burp Proxy

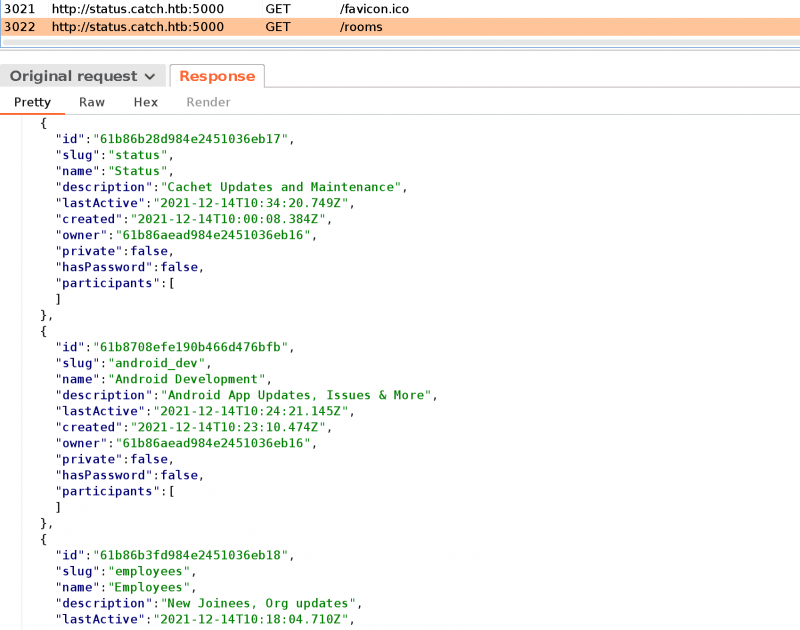

Обновляем страницу чата в браузере, в результате чего получаем редирект на страницу / и список групп.

Список групп пользователя

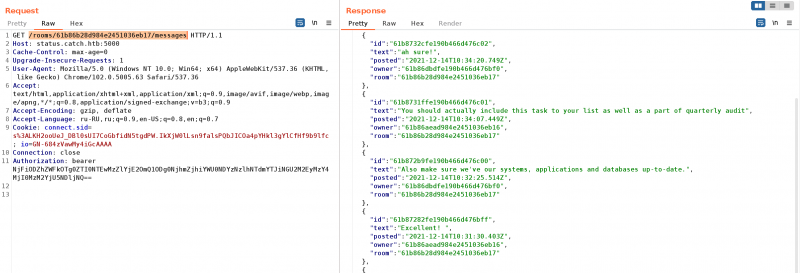

Можем получить сообщения из группы, выполнив запрос на адрес /.

Сообщения из группы

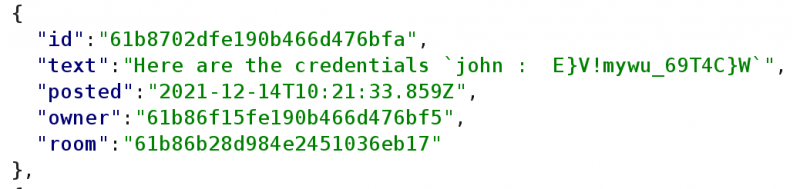

В группе 61b86b28d984e2451036eb17 находим пересланные учетные данные пользователя john.

Сообщение с учетными данными

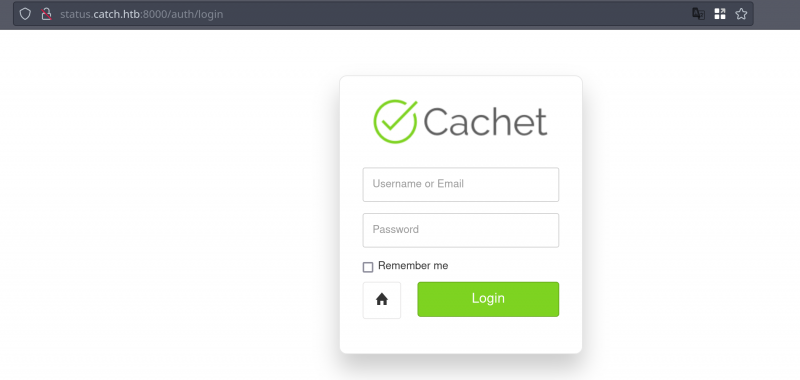

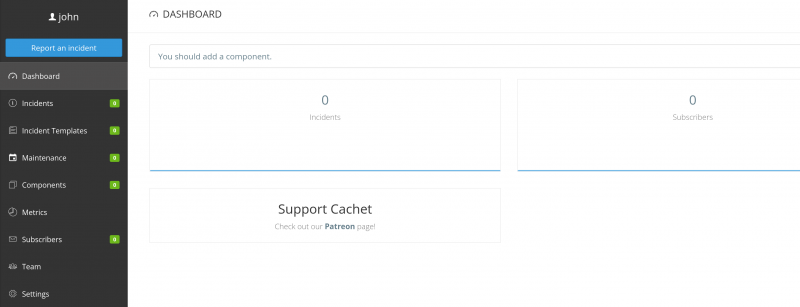

Пробуем ввести эту учетку на всех веб‑сервисах и получаем доступ к платформе Cachet.

Форма авторизации CachetГлавная страница Cachet

Продвижение

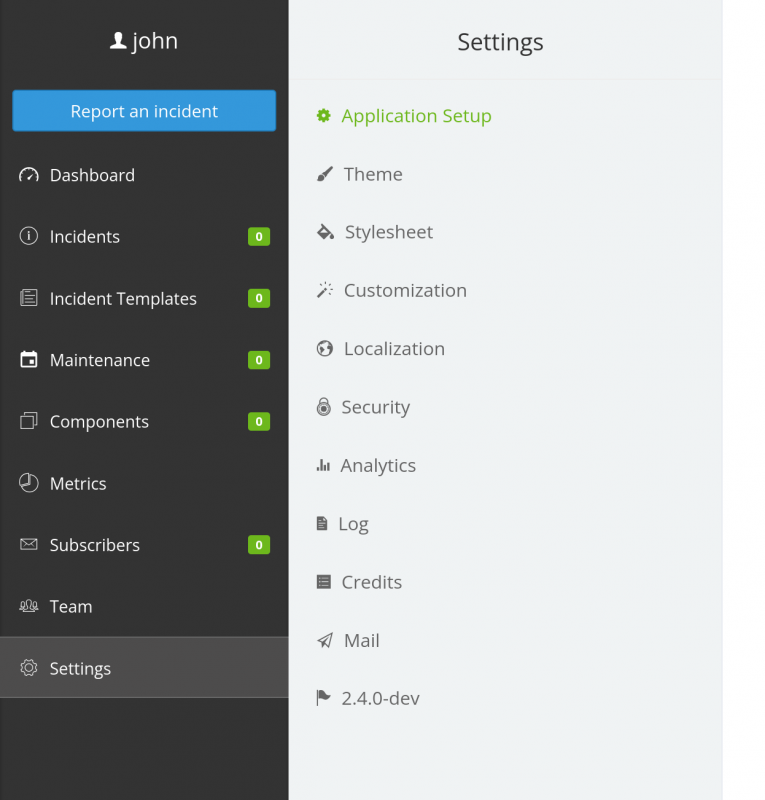

В настройках платформы узнаем ее версию — 2..

Параметры платформы Cachet

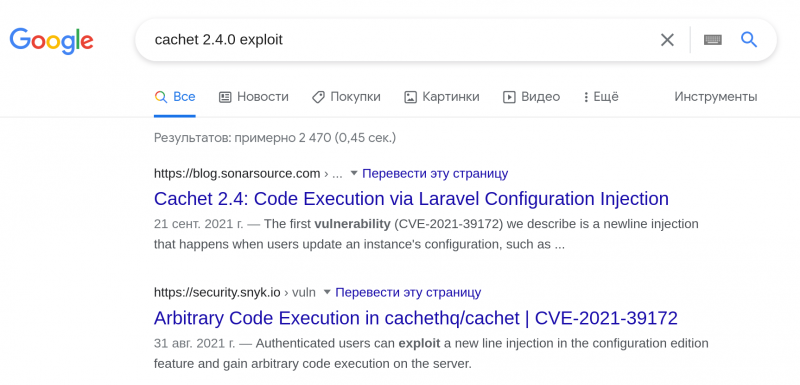

Первым делом стоит проверить, есть ли для этой версии готовые эксплоиты. Самый надежный способ сделать это — поискать в интернете на сайтах вроде HackerOne, exploit-db и, конечно, GitHub.

Поиск эксплоитов в Google

В блоге Sonar описано несколько CVE. Нам интересна CVE-2021-39174, которая позволит прочитать переменные среды.

- © HTB Secret. Раскрываем секрет JWT - «Новости»

- © HTB RouterSpace. Повышаем привилегии через баг в sudo - «Новости»

- © HTB Backdoor. Взламываем сайт на WordPress и практикуемся в разведке - «Новости»

- © HTB Monitors. Применяем еще один способ побега из Docker - «Новости»

- © HTB Driver. Эксплуатируем PrintNightmare и делаем вредоносный SCF - «Новости»

- © HTB Knife. Эксплуатируем нашумевший бэкдор в языке PHP - «Новости»

- © HTB Bolt. Эксплуатируем шаблоны в Python и разбираемся с PGP - «Новости»

- © HTB Shibboleth. Ломаем Zabbix, чтобы захватить контроллер платы - «Новости»

- © HTB BountyHunter. Ломаем сайт на PHP через XXE и пентестим приложение на Python - «Новости»

- © HTB Forge. Эксплуатируем SSRF для доступа к критической информации - «Новости»

|

|

|