Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Privesc as a Service. Повышаем привилегии через Active Directory Certification Services - «Новости»

Certipy. Он позволяет искать информацию о шаблонах, запрашивать сертификаты и аутентифицироваться при помощи сертификатов, но самое главное — проводить атаки.

Центр сертификации

В рамках Active Directory центр сертификации реализует функцию инфраструктуры открытых ключей. В свою очередь, инфраструктура открытых ключей (PKI) — это набор служб и компонентов, позволяющих управлять ключами и сертификатами в сети.

Основная цель центра сертификации состоит в выдаче, отзыве, перевыпуске сертификатов и тому подобном. Центр сертификации, развернутый первым, является корнем инфраструктуры открытых ключей. Далее можно развертывать подчиненные ЦС, расположенные в иерархии инфраструктуры открытых ключей, в верхней части которой находится корневой ЦС.

Сертификаты

Cертификат в общем смысле — это документ формата X.509, содержащий информацию о своем владельце. Может использоваться как средство идентификации и аутентификации.

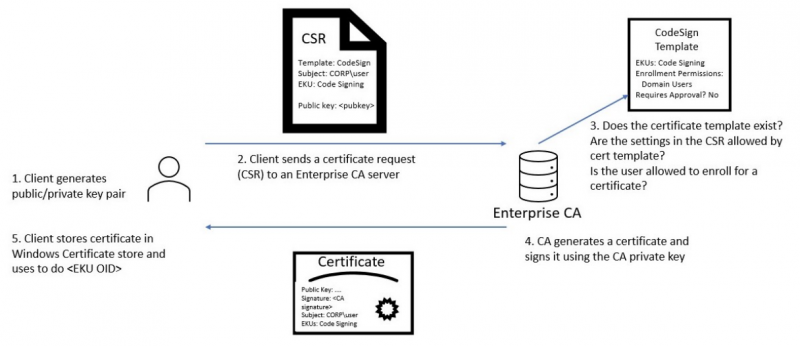

Запрос сертификата

Сертификаты включают в себя некоторые параметры. Вот наиболее интересные из них:

- Subject — владелец сертификата;

- SAN (SubjectAlternativeName) определяет одно или несколько альтернативных имен, которые может использовать владелец (это нам пригодится в атаках);

- Extended/Enhanced Key Usages — набор идентификаторов, которые определяют, как будет использоваться сертификат.

Сертификаты выпускаются по определенным шаблонам, описывающим параметры, с которыми будет выпущен сертификат, например:

- Кто может запрашивать сертификат по данному шаблону?

- Кто может изменять шаблон?

- Какие EKU (значения Extended Key Usage) будут определены?

- На какой период будет выпущен сертификат?

Проще говоря, шаблоны сертификатов определяют порядок запроса и использования сертификатов, выданных центром сертификации.

В поисках сертификатов

Шаблоны сертификатов хранятся в следующем контейнере:

CN=Certificate Templates,CN=Public Key Services,CN=Services,CN=Configuration,DC=contoso,DC=com

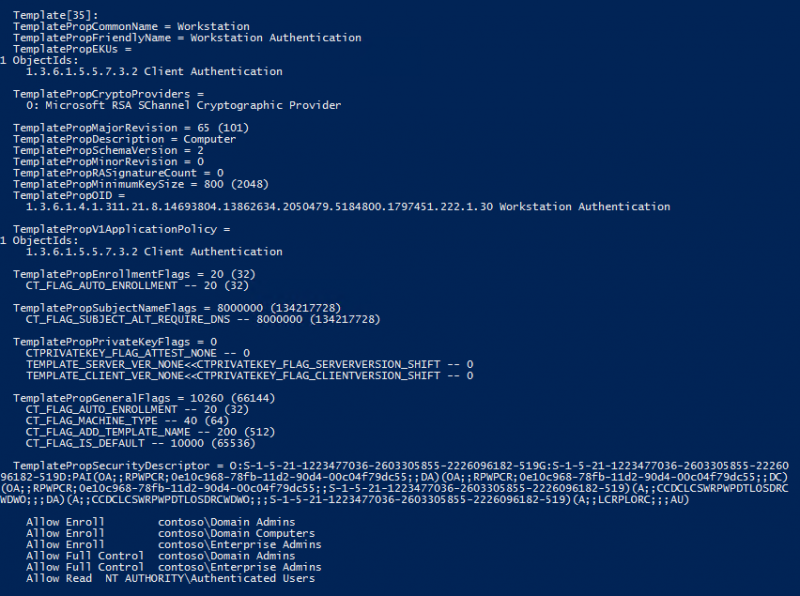

Соответственно, получить шаблоны можно при помощи следующей команды PowerShell, используя модуль AD:

PS>Get-ADObject-SearchBase"CN=Certificate Templates,CN=Public Key Services,CN=Services,CN=Configuration,DC=contoso,DC=com"-Filter*-Properties*Также в Windows есть предустановленный инструмент certutil, который может вывести все шаблоны для сертификатов в более удобном и подробном виде.

Вывод cerutil.exe

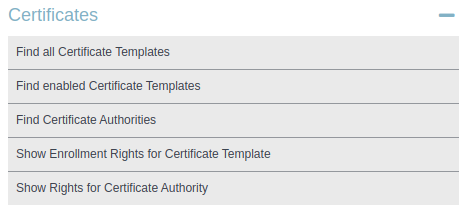

Инструмент Certipy позволит сделать это с Linux и сразу выгрузить данные, которые можно загрузить в BloodHound.

Шаблоны в BloodHound

Чтобы выпустить сертификат, нужно, чтобы наш пользователь состоял в доменной группе, у которой есть права на выпуск этого сертификата. Еще необходима возможность аутентифицироваться в домене. В совокупности эти два требования дадут максимальный импакт для атакующего.

Значения поля EKU, позволяющие аутентифицироваться в домене:

- Client Authentication (

1.);3. 6. 1. 5. 5. 7. 3. 2 - PKINIT Client Authentication (

1.);3. 6. 1. 5. 2. 3. 4 - Smart Card Logon (

1.);3. 6. 1. 4. 1. 311. 20. 2. 2 - Any Purpose EKU (

2.);5. 29. 37. 0 - SubCA (

-).

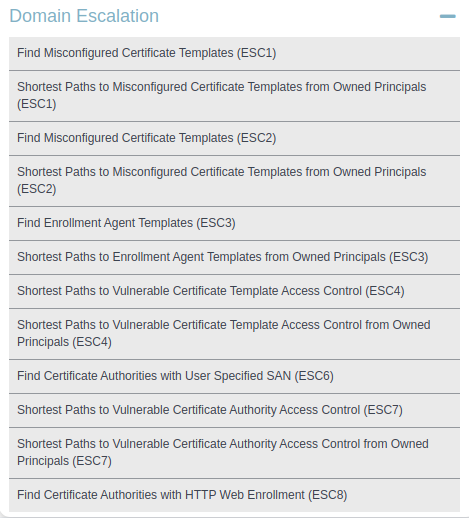

Атаки на AD CS

Лаборатория

Для проведения тестов нам потребуется лабораторный стенд, состоящий из двух виртуальных машин: Windows Server 2016 и Kali Linux. Перечислим общие требования для всех атак:

- сертификат может выпускаться группой, в которую входит ваш пользователь;

- Manager Approval должен быть отключен;

- подпись CSR не требуется.

Последние два требования выполняются в Windows Server по умолчанию, и на них можно не обращать внимания (привет, админы!). Еще нам потребуется возможность аутентификации в домене с выпущенным сертификатом. На нашем лабораторном стенде мы будем использовать пользователя Kent..

Сбор информации

Сбор информации о цели — первый этап тестирования на проникновение. Для сбора информации и визуализации можно использовать Certipy + BloodHound. Перед этим нужно загрузить подготовленные разработчиками Certipy запросы на свой хост.

wget -O~/.config/bloodhound/customqueries.json https://raw.githubusercontent.com/ly4k/Certipy/main/customqueries.json

Получить информацию из центра сертификации позволяет модуль find:

BloodHound дает возможность визуализировать информацию по объектам AD CS и правам на них, а также определить векторы повышения привилегий.

Запросы в BloodHound

Запросы в BloodHound

Modifiable SAN. ESC1

Эта атака основывается на изменении сертификата SAN — цифрового сертификата безопасности, который позволяет защищать несколько имен хостов одним сертификатом. Это позволит нам выпустить сертификат на другого пользователя, даже администратора домена. Чтобы атака прошла успешно, шаблон сертификата должен иметь установленный флаг ENROLLEE_SUPPLIES_SUBJECT.

- © ShadowCoerce. Как работает новая атака на Active Directory - «Новости»

- © HTB Intelligence. Пентестим Active Directory от MSA до KDC - «Новости»

- © Android: Биометрия в Android 11 и новый тип вымогателя - «Новости»

- © Облака под угрозой. Как пентестить инфру в AWS - «Новости»

- © Ethernet Abyss. Большой гайд по пентесту канального уровня сети - «Новости»

- © Kill them all! Ранжируем ИБ-инструменты Microsoft по Cyber Kill Chain - «Новости»

- © Близкие контакты. Разбираемся, как работают системы безопасности кредитных карт - «Новости»

- © HTB Acute. Атакуем Active Directory с помощью Cobalt Strike - «Новости»

- © Картошка-0. Повышаем привилегии в AD при помощи RemotePotato0 - «Новости»

- © HTB Pivotapi. Большой пентест Active Directory - «Новости»

|

|

|