Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Кунг-фу enumeration. Собираем информацию об атакуемой системе - «Новости»

собственного набора скриптов. В коде этих скриптов ты найдешь полезные примеры использования библиотеки для крафтинга пакетов scapy, чтобы при необходимости кастомизировать их под свою задачу.

ARP

Обычно с ARP ассоциируются атаки перехвата трафика, но мы взглянем на этот протокол с другой стороны.

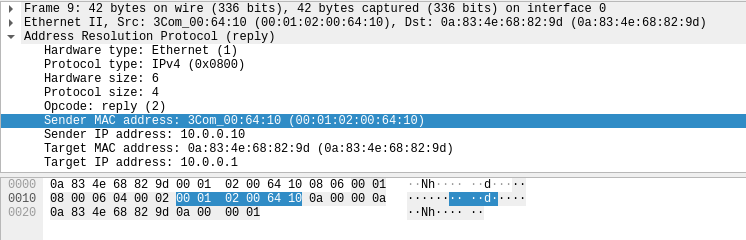

В каждом ARP-пакете есть поле с src_mac.

И именно по содержимому этого поля мы сможем ответить на ряд вопросов.

Выявление хостов за файрволом

Думаешь, если удаленный узел не отвечает на ping, то его там нет? Когда ты инициируешь любое обращение к узлу из текущего сетевого сегмента, будь то команда ping или обращение через браузер, твоя ОС сначала выполняет ARP-запрос, чтобы узнать MAC-адрес удаленного хоста. И обычно файрволы (даже если они настроены на полную блокировку всего входящего трафика) не трогают канальные протоколы (Ethernet), а также ARP, поскольку из‑за этого может быть нарушена работоспособность сети.

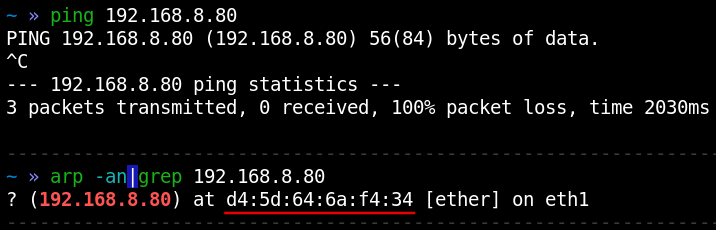

Например, имеется хост из текущего сетевого сегмента, которого вроде как нет, поскольку на ping он не отзывается. Тем не менее в кеше присутствует его MAC-адрес, следовательно, сетевой узел существует.

Чтобы обнаружить подобные скрытые узлы во всем сетевом сегменте, можно использовать скрипт, который автоматически выполняет описанные выше действия.

Эта информация может быть также полезна в сетях, где нет DHCP, но тебе нужно аккуратно занять IP-адрес. Кроме того, она просто дает понимание, что тот или иной сервер не выключен, а находится за файрволом.

Обнаружение хостов с несколькими IP

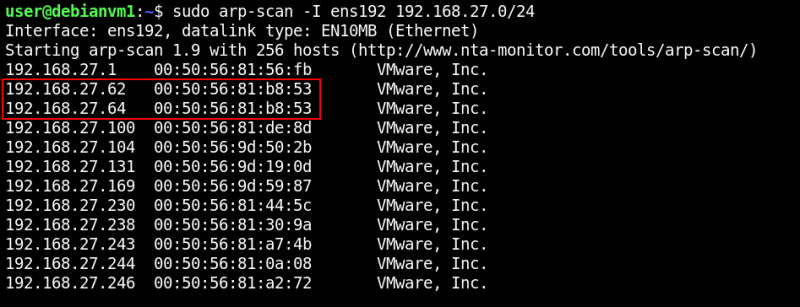

То, что в сетевом сегменте мы можем видеть MAC-адреса удаленных узлов, позволяет выявить системы с несколькими IP-адресами.

Все просто: если нескольким IP-адресам соответствует один MAC, с большой долей вероятности находится узел, сетевой карте которого присвоено несколько IP-адресов (alias). Стоит отметить, что так мы не увидим dual-homed-машины (несколько сетевых карт). Как их можно обнаружить, я расскажу чуть позже.

Определение аппаратной части удаленного хоста

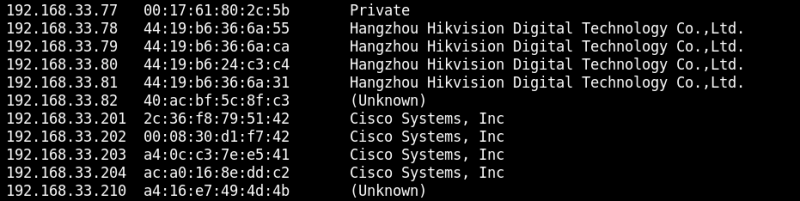

Первые три октета MAC-адреса резервируются за производителями оборудования и потому достаточно точно могут идентифицировать железо.

Хорошо видно, что рядом с нами в сети присутствуют четыре IP-камеры и четыре сетевых устройства. Информация об этом находится в OUI-базах (/, /).

В зависимости от MAC-адреса удаленного узла мы можем сделать еще и достаточно точный вывод о том, физический перед нами сервер или виртуальный. Например, популярная в Enterprise-секторе VMware по умолчанию использует MAC-адреса вида 00:.

Stale Network Address Configurations

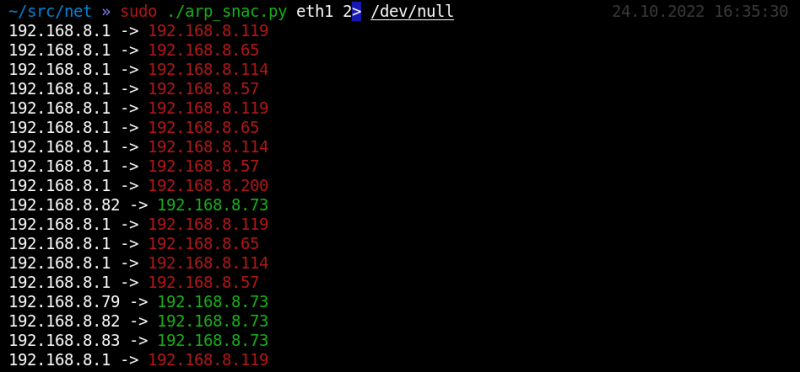

С ARP связана еще одна не столь очевидная атака под названием SNAC, которая выявляет устаревшие информационные потоки. Учитывая, что для непосредственной коммуникации узлов в локальных сетях требуется запрашиваемый по ARP MAC-адрес, и при этом запрашиваемый широковещательно (так что его слышат все), мы можем узнать, а все ли запрашиваемые узлы реально существуют.

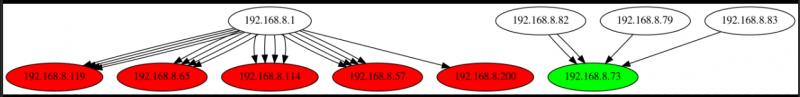

Так как ARP-ответ уже не идет широковещательно, а отправляется непосредственно запрашиваемой стороне, его мы не услышим. Поэтому скрипт выполняет повторный ARP-запрос, чтобы проверить, реально ли существует в текущем сетевом сегменте запрашиваемый хост. Если да, он подсвечивается зеленым, как действующий информационный поток, если нет — красным, как недействующий. Во время работы скрипт постоянно обновляет граф, визуализирующий эти самые информационные потоки.

Просто анализируя ARP, можем видеть, что некто (через шлюз 192.), расположенный в другом сетевом сегменте, пытался соединиться с несуществующими хостами. Или например, что сразу три узла (82, 79 и 83) связываются с хостом 192..

Вполне очевидным действием будет занять свободный, но запрашиваемый IP-адрес, присвоив своей сетевой карте сколько нужно адресов. Результатом может стать абсолютно что угодно, любой информационный поток вплоть до разглашения паролей (например, если присвоенный адрес принадлежит серверу MS SQL) или хешей (если это адрес сетевого диска). Впрочем, это уже отдельная история.

SNAC крайне сложно увидеть невооруженным взглядом, ведь часто причиной успешной атаки становится всеми забытый конфиг. В то же время угроза не столь очевидна, когда у сервера меняется IP-адрес: мало кто задумывается о том, что его может занять атакующий.

SNAC просто незаменим при атаках на так называемые стенды, когда исследуемые узлы просто выдергиваются из продуктивных сетей, разрывая информационные потоки.

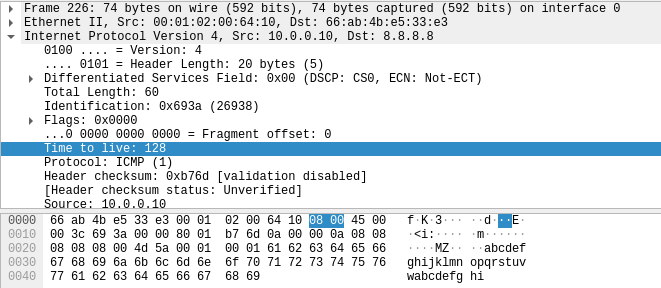

Анализ IP.ttl

В любом IP-пакете есть поле ttl.

Его особенность заключается в том, что каждое сетевое устройство, которое доставляет твой IP-пакет до цели, вычитает из значения этого поля единицу. Если устройств по пути до цели много, значение IP. будет уменьшаться по мере удлинения маршрута следования пакета. Как только содержимое поля IP. станет равным нулю, пакет удалится. Так реализована защита от зацикливания пакетов на пути следования. Отправляющая сторона вольна устанавливать любое значение ttl, a удаленная сторона при этом ответит пакетом со своим IP..

Определение ОС

Отправляющая сторона (твой ПК) устанавливает определенное начальное значение IP.. Точно так же удаленная сторона в ответ отправит тебе пакет со своим начальным IP. (значение которого может уменьшиться на длину трассировки). И это значение специфично для ОС.

- © Уроки форензики. Расследуем киберинцидент HawkEye - «Новости»

- © HTB Attended. Инжектим команды в Vim и раскручиваем бинарную уязвимость с помощью ROP-цепочек - «Новости»

- © Снифферы и не только. Выбираем инструмент для перехвата и анализа трафика - «Новости»

- © Cross-Site WebSocket Hijacking. Разбираемся, как работает атака на WebSocket - «Новости»

- © Проблемы эксфильтрации. Как поймать воров или не попасться при пентесте - «Новости»

- © HTB Previse. Раскручиваем кривой редирект до полного захвата сайта - «Новости»

- © О6фy$kация. Обходим детект вредоносных макросов Word - «Новости»

- © HTB Horizontall. Захватываем веб-сервер через уязвимости в Strapi и Laravel - «Новости»

- © Magentная аномалия. Настраиваем ngnix для работы с Magento - «Новости»

- © Пентест по-своему. Создаем собственную методику тестирования на примере машин с OSCP и Hack The Box - «Новости»

|

|

|