Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

HTB Interface. Эксплуатируем баг в dompdf и инжектим команды в скрипт на Bash - «Новости»

Hack The Box. Уровень сложности отмечен как средний.

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

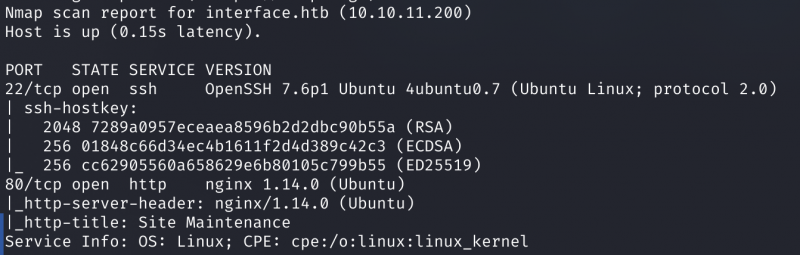

Сканирование портов

Добавляем IP-адрес машины в /:

10.10.11.200 interface.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта:

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

Результат работы скрипта

Нашли всего два открытых порта:

- 22 — служба OpenSSH 7.6p1;

- 80 — веб‑сервер Nginx 1.14.0.

Поэтому сразу обследуем веб‑сервер и поищем потенциальные точки входа.

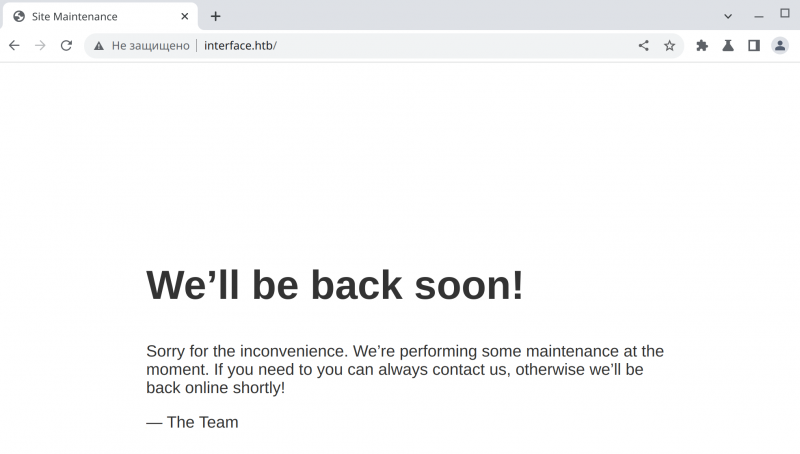

Главная страница сайта interface.htb

Точка входа

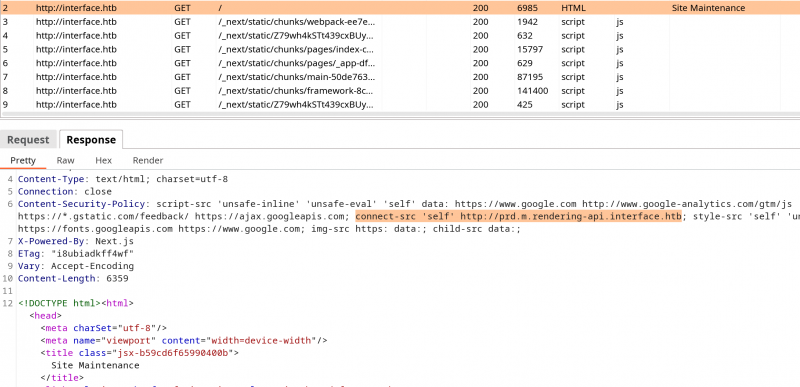

Просматривая запрос в Burp History, находим новый поддомен.

Запрос в Burp History

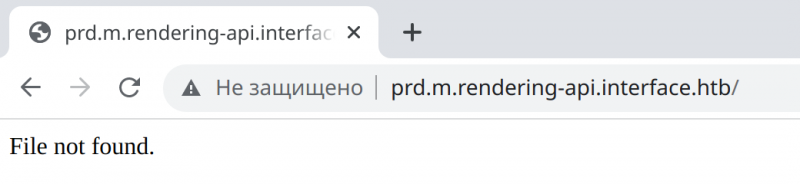

Добавляем найденный домен в файл /. Но при попытке обратиться к нему получаем только сообщение о том, что файл не найден.

10.10.11.200 interface.htb prd.m.rendering-api.interface.htb

Попробуем поискать скрытые файлы и каталоги. Я долгое время рекомендовал для этого утилиту ffuf, но теперь перешел на feroxbuster.

При запуске используем следующие параметры:

-u— URL;-w— словарь;-t— количество потоков;-d— глубина сканирования.

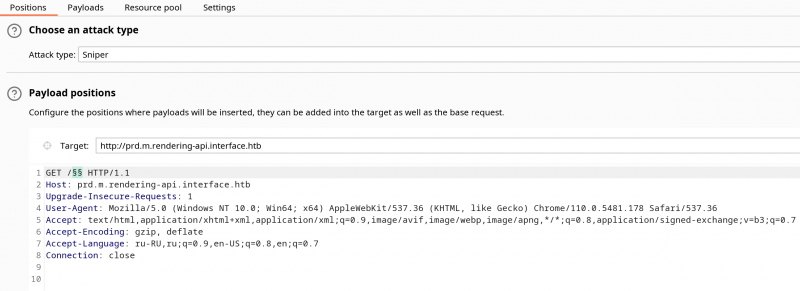

feroxbuster -uhttp://prd.m.rendering-api.interface.htb/-wdirectory_2.3_medium_lowercase.txt -d 1 -t 256

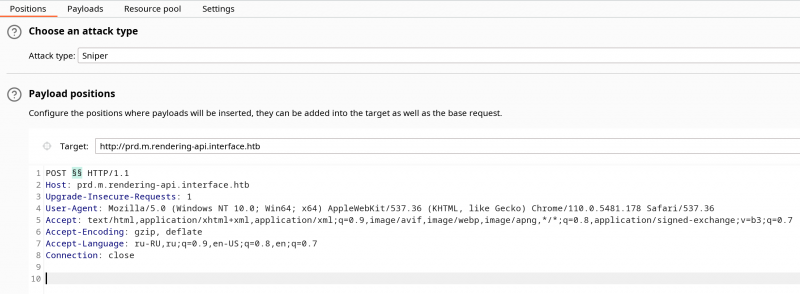

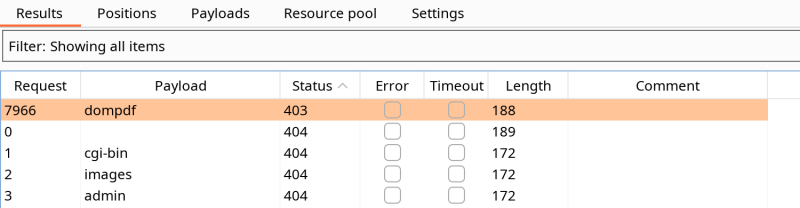

Нашли каталог vendor, но поиск внутри него ничего не дал. Тогда я решил повторить сканирование, но уже с помощью Burp Intruder: он предоставляет больше данных для выбора нужных страниц.

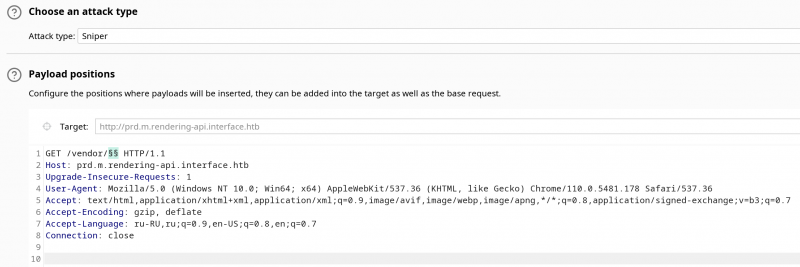

Burp History — вкладка PositionsBurp History — результат сканирования каталогов

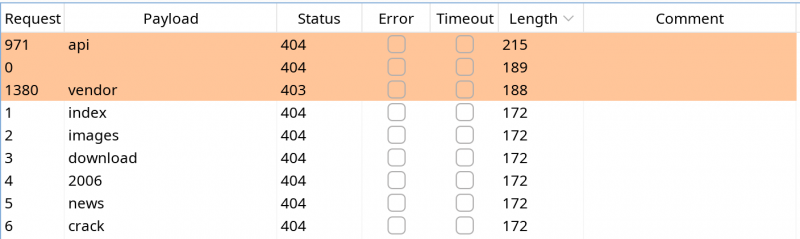

В итоге находим каталог /, который отвечает кодом 404, но содержимое ответа не такое же, как при запросе директории /. Поскольку мы имеем дело с API, выполняем новое сканирование не только методом GET, но и методом POST. Второй как раз и дал результат.

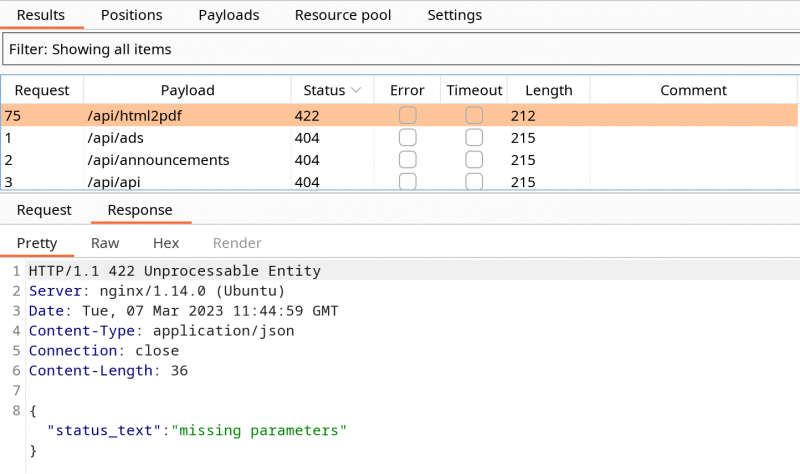

Burp History — вкладка PositionsBurp History — результат сканирования API

Так обнаружим одну конечную точку API — /, которая сообщает о том, что нужно предоставить параметры в формате JSON. Теперь вернемся к каталогу / и в нем тоже поищем подкаталоги.

Burp History — вкладка PositionsBurp History — результат сканирования каталогов

Находим каталог dompdf. Если поискать это слово в Google, то найдем репозиторий PHP-библиотеки dompdf, конвертирующей страницы HTML в PDF.

Точка опоры

- © HTB Investigation. Ищем секреты в журнале безопасности Windows - «Новости»

- © HTB Shoppy. Повышаем привилегии через группу Docker - «Новости»

- © HTB OpenSource. Атакуем удаленный хост через Git - «Новости»

- © HTB Secret. Раскрываем секрет JWT - «Новости»

- © HTB Vessel. Эксплуатируем уязвимость в кластере Kubernetes - «Новости»

- © HTB Support. Проводим классическую атаку RBCD для захвата домена - «Новости»

- © HTB MetaTwo. Раскручиваем уязвимость в WordPress до полного захвата машины - «Новости»

- © HTB Backdoor. Взламываем сайт на WordPress и практикуемся в разведке - «Новости»

- © HTB Ambassador. Повышаем привилегии через Consul - «Новости»

- © HTB Mentor. Извлекаем информацию из SNMP и пентестим API веб-сервиса - «Новости»

|

|

|