Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Эксперты обезвредили сервер малвари PlugX, связанной с 2,5 млн IP-адресов - «Новости»

Заброшенный USB-червь PlugX, который бэкдорил подключаемые устройства, продолжал самовоспроизводиться в течение многих лет, хотя его создатели давно потеряли над ним контроль. Малварь оставалась активной на тысячах или даже миллионах машин, но эксперты Sekoia сумели осуществить sinkhole управляющего сервера.

Впервые об этой версии PlugX стало известно в 2023 году, из отчета компании Sophos. Тогда исследователи рассказывали, что малварь активизировалась еще в 2019 году, а PlugX обзавелся функциональностью, которая позволяла ему автоматически заражать USB-накопители. Такие зараженные накопители атаковали любую новую машину, к которой подключались, что позволяло малвари распространяться самостоятельно, без вмешательства пользователей.

В целом ИБ-экспертам было известно о существовании PlugX с 2008 года. Считается, что этот вредонос был создан в Китае и использовался различными «правительственными» хак-группами.

Некоторое время назад, по неизвестным исследователям причинам, авторы червя забросили IP-адрес (45.142.166[.]112), который использовался в качестве управляющего сервера для вредоноса. Поскольку зараженные машины больше никто не контролировал, червь PlugX фактически перестал существовать.

Однако, как сообщили на этой неделе специалисты компании Sekoia, червь продолжал функционировать на неопределенном количестве машин, которое, скорее всего, исчисляется миллионами.

За 7 долларов исследователи приобрели упомянутый IP-адрес, который забросили операторы малвари, и создали собственную серверную инфраструктуру, имитирующую поведение управляющего сервера, чтобы sinkhole'ить весь трафик вредоноса и предотвратить его использование в преступных целях.

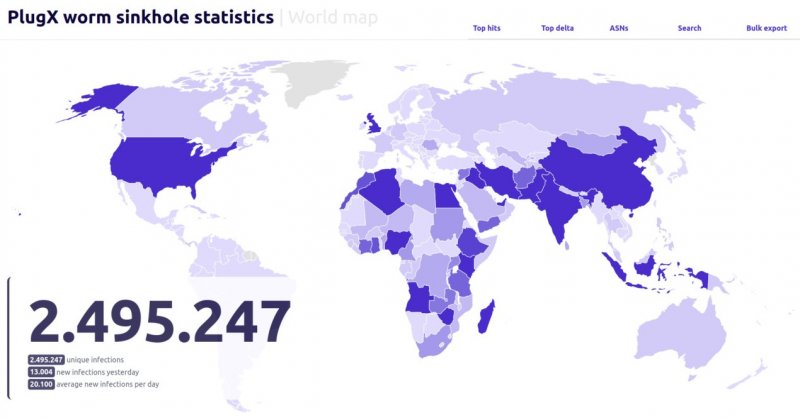

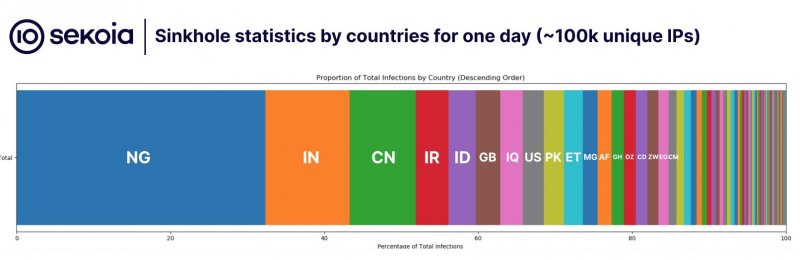

С тех пор сервер экспертов продолжает получать трафик PlugX, и каждый день с ним связываются от 90 000 до 100 000 уникальных IP-адресов. В общей сложности за полгода эксперты Sekoia зафиксировали около 2,5 млн запросов с уникальных IP-адресов в 170 странах мира.

Подобные запросы являются стандартными практически для любой малвари и обычно происходят с регулярными интервалами (от нескольких минут до нескольких дней). Хотя количество IP-адресов напрямую не указывает на число зараженных PlugX машин, объем трафика позволяет предположить, что червь по-прежнему активен на тысячах или даже миллионах устройств.

Наибольшее количество зараженных компьютеров сосредоточено в Нигерии, за которой следуют Индия, Индонезия, Великобритания, Ирак и США.

Судя по всему, 80% всех заражений PlugX пришлось на 15 стран мира. Хотя на первый взгляд страны-лидеры по количеству заражений не имеют сходства, похоже, все они могли иметь стратегическое значение для Китая.

Исследователи предполагают, что изначально целью кампании был сбор разведданных, которые китайское правительство могло бы использовать для достижения собственных целей. Однако потом PlugX распространился по всему миру, и использовать малварь стали и другие хакеры, включая операторов вымогателей и финансово мотивированные группировки.

«Изначально мы думали, что столкнемся с несколькими тысячами жертв, как в случае с нашими обычными sinkhole'ами, — рассказывают исследователи. — Однако, развернув простой веб-сервер, мы обнаружили непрерывный поток HTTP-запросов, изменяющийся в зависимости от времени суток».

При этом в Sekoia предупреждают, что другие разновидности PlugX по-прежнему остаются активными, используя как минимум три других управляющих сервера, о которых известно ИБ-специалистами. Хотя есть признаки того, что один из них также мог быть кем-то заблокирован.

Исследователи отмечают, что червь по-прежнему может быть захвачен другими злоумышленниками, которые, например, сумеют внедриться в канал связи между сервером и зараженными устройствами.

Эта угроза ставит перед правительствами пострадавших стран выбор. Так, они могут сохранить статус-кво, не предпринимая никаких действий, или попытаться активировать встроенную в PlugX команду самоуничтожения, которая поможет обезопасить зараженные компьютеры. Кроме того, при выборе последнего варианта, можно попытаться очистить не только саму зараженную машину, но и добавить малвари новую функциональность для обезвреживания всех зараженных USB-накопителей, которые будут подключаться к системе в будущем.

Так как червь поражает диски, исследователи отмечают, что удаление вредоноса с зараженных машин чревато и уничтожением хранящихся на них данных. С другой стороны, если оставить все как есть, червь может начать свое размножаться снова, к тому же, велики риски повторных заражений.

Еще больше процесс принятия решений усложняет тот факт, что даже если очистить все доступные зараженные машины, червь неизбежно «выживет» в системах, которые не подключены к сети.

«Учитывая потенциальные юридические проблемы, которые могут возникнуть при проведении широкомасштабной кампании по очистке [зараженных систем], предполагающей отправку произвольной команды на рабочие станции, которые нам не принадлежат, мы решили оставить решение этого вопроса на усмотрение региональных CERT, правоохранительных органов и органов кибербезопасности, — резюмируют специалисты Sekoia. — Получив список для очистки, мы сможем по запросу предоставлять им доступ на три месяца. В течение этого времени в ответ на любой запрос PlugX, поступивший от системы, которую нужно очистить, будет отправляться команда на удаление [малвари] или соответствующая полезная нагрузка».

- © Чит своими руками. Смотрим сквозь стены и делаем автоприцеливание для 3D-шутера - «Новости»

- © Новый внедорожник Toyota Land Cruiser Prado обзавёлся передовыми электронными помощниками - «Новости сети»

- © HTB Extension. Пентестим плагин для Gitea и сбегаем из Docker - «Новости»

- © HTB PikaTwoo. Проходим одну из самых сложных машин c Hack The Box - «Новости»

- © Настройка VPN сервера на Windows 7 - «ОС»

- © Состязание в приватности. Сравниваем безопасные браузеры 2023 года - «Новости»

- © HTB Intentions. Эксплуатируем сложную SQL-инъекцию для дампа базы данных - «Новости»

- © Заправки в Новой Зеландии, а также ПО Citrix и Sophos страдают от ошибок високосного года - «Новости»

|

|

|