Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Хакеры распространяют малварь для майнинга через почтовые «автоответчики» жертв - «Новости»

Эксперты FACCT обнаружили необычный способ распространения майнера Xmrig, предназначенного для скрытой добычи криптовалюты Monero. Злоумышленники компрометируют чужие почтовые адреса и используют autoreply-ответы для доставки малвари. Начиная с конца мая текущего года эта схема использовалась для атак на ведущие российские интернет-компании, ритейл и маркетплейсы, страховые и финансовые компании.

С конца мая FACCT заблокировала более 150 вредоносных рассылок, которые отправлялись с использованием автоответчика (autoreply) – стандартной функции почтовиков, позволяющей отправлять заранее подготовленное сообщение в ответ на все входящие письма.

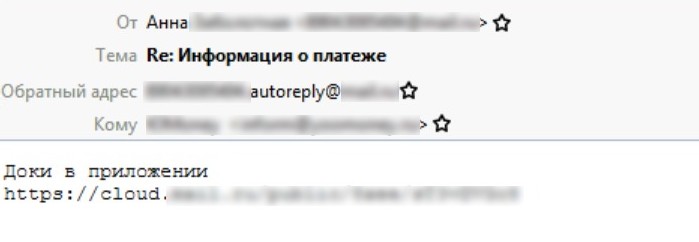

Для маскировки атакующие использовали в своих письмах вложенные сканы счетов на оплату оборудования, не совпадающего с тематикой писем. Также в письмах находилась и ссылка на вредоносный архив, размещенный в облаке. Оттуда на машину жертвы загружался майнер Xmrig.

Вредоносное письмо со ссылкой на майнер

Поскольку включить такой «автоответчик» можно только обладая доступом к почте, исследователи поняли, что имеют дело с массовой компрометацией почтовых ящиков.

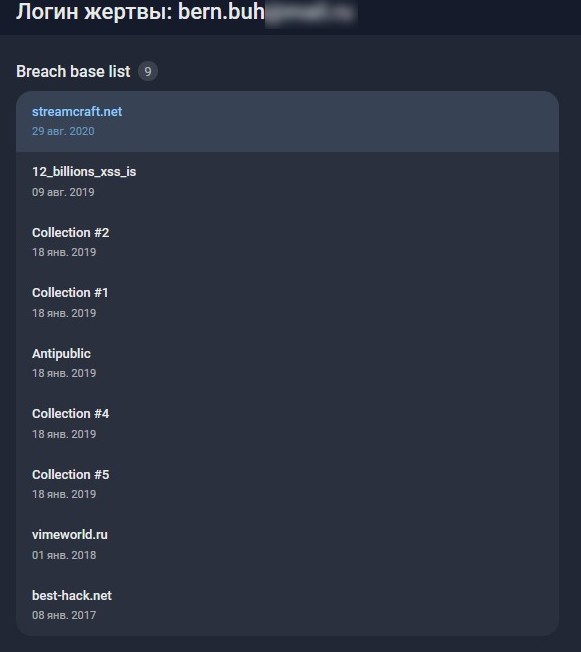

В ходе расследования выяснилось, что все взломанных почтовые адреса ранее фигурировали в утечках баз данных, которые содержали учетные данные как в открытом виде, так и в виде хешей. Последние легко подбираются с помощью радужных таблиц с заранее просчитанными паролями, так как имеют минимальную длину и личные данные пользователей (имена, фамилии, даты рождения и так далее).

Данные одной из жертв в различных утечках

Также многие пользователи взломанных почт, судя по данным из утечек, использовали одинаковые пароли для разных сервисов.

Среди пострадавших, чьи почтовые ящики были скомпрометированы, в основном были физические лица, однако также встречались почты арбитражных управляющих, небольших торговых компаний, строительных компаний, мебельной фабрики и фермерского хозяйства.

«Данный способ доставки ВПО опасен тем, что потенциальная жертва первая инициирует коммуникацию — вступает в переписку и ждет ответное письмо, — замечает Дмитрий Ерёменко, старший аналитик Центра кибербезопасности FACCT. — В этом состоит главное отличие от традиционных массовых рассылок, где получатель часто получает нерелевантное для него письмо и игнорирует его. В данном случае, хотя письмо не выглядит убедительным, коммуникация уже установлена и сам факт распространения файла может не вызывать особого подозрения, а лишь пробудить интерес у жертвы».

- © Примеры хлебных крошек для сайта - «Веб-дизайн»

- © Примеры WooCommerce дизайнов для интернет-магазина - «Веб-дизайн»

- © Сотовая связь в начале 2000-х: 100 долларов за тестирование телефона и платные входящие - «Интернет и связь»

- © Зимние дизайны сайтов для вдохновения - «Веб-дизайн»

- © MEGANews. Самые важные события в мире инфосека за июнь - «Новости»

- © Как узнать, что ваш компьютер или смартфон используют для скрытого майнинга? - «Интернет и связь»

- © FACCT: больше всего фишинговых писем отправляют по вторникам - «Новости»

- © Как не дать электронной почте превратиться в помойку - «Интернет и связь»

- © Тренд веб-дизайна “фотофон” – крупные изображения для бэкграунда - «Дизайны сайтов»

- © Кибербитва на PHDays: как за 30 часов взломать городскую инфраструктуру - «Новости»

|

|

|