Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Хакеры Core Werewolf продолжают атаки на российский ОПК - «Новости»

Эксперты предупредили, что группировка Core Werewolf (также известная как PseudoGamaredon), которая уже не первый год атакует российский ОПК и критическую информационную инфраструктуру с целью шпионажа, делает свои атаки более изощренными. С сентября 2024 года группировка стала использовать новый инструмент собственной разработки – загрузчик, написанный на популярном языке Autolt.

Исследователи BI.ZONE рассказывают, что кластер Core Werewolf атакует российский оборонно-промышленный комплекс и организации КИИ с 2021 года. Напомним, что в апреле текущего года стало известно об атаке Core Werewolf, предполагаемой целью которой была 102-я российская военная база.

В последних кампаниях злоумышленники начали использовать новый загрузчик, написанный на AutoIt, надеясь, что это позволит им дольше оставаться незамеченными в ИТ-инфраструктуре жертвы. А также стали распространять вредоносные файлы не только через электронную почту, но и через Telegram.

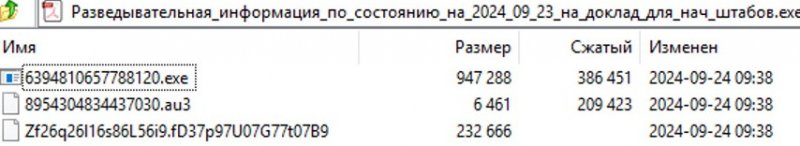

Отчет специалистов гласит, что хакеры рассылали фишинговые письма со ссылками, по которым находились RAR-архивы, а внутри содержались самораспаковывающиеся архивы (SFX). Каждый из них содержал вредоносный скрипт, необходимый для его исполнения легитимный интерпретатор, а также отвлекающий документ в формате PDF.

Если пользователь открывал архив, чтобы посмотреть «документы», содержимое SFX-файла извлекалось в папку для хранения временных файлов (TEMP). Затем с помощью интерпретатора AutoIt запускался загрузчик, который устанавливал вредоносное ПО на скомпрометированное устройство.

Также подчеркивается, что с июня текущего года хакеры стали экспериментировать со способами доставки вредоносных файлов. Так, теперь предполагаемым жертвам пишут не только по почте, но и в мессенджерах (чаще всего в Telegram).

«Уровень детектируемости используемых инструментов постоянно растет. В связи с этим преступники вносят изменения в свой арсенал, надеясь, что это позволит им дольше оставаться незамеченными в IT-инфраструктуре жертвы. Чем реже инструмент используется в атаках, тем больше у злоумышленников шансов, что средства защиты не смогут его распознать», — комментирует Олег Скулкин, руководитель BI.ZONE Threat Intelligence.

- © Где в Беларуси скрывался советский SkyNet и заброшенная база ядерных "Пионеров" - «Интернет и связь»

- © Сетевая война страшнее ядерного оружия - «Интернет и связь»

- © «Это безумие»: для «идеальных» полётов в Microsoft Flight Simulator 2024 на ПК понадобится больше ОЗУ, чем места на диске - «Новости сети»

- © Белый и чёрный: лаконичный корпус In Win 102 - «Новости сети»

- © MEGANews. Самые важные события в мире инфосека за июнь - «Новости»

- © «Лучшая видеокарта начального уровня»: вышли обзоры AMD Radeon RX 7600 XT - «Новости сети»

- © MEGANews. Самые важные события в мире инфосека за декабрь - «Новости»

- © В Минске открылась первая киберспортивная арена. Вот как она выглядит - «Интернет и связь»

- © BioWare показала 20 минут геймплея и 25 новых скриншотов Dragon Age: The Veilguard — фанаты напряглись - «Новости сети»

- © HTB Unobtainium. Учимся работать с Kubernetes в рамках пентеста - «Новости»

|

|

|