Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

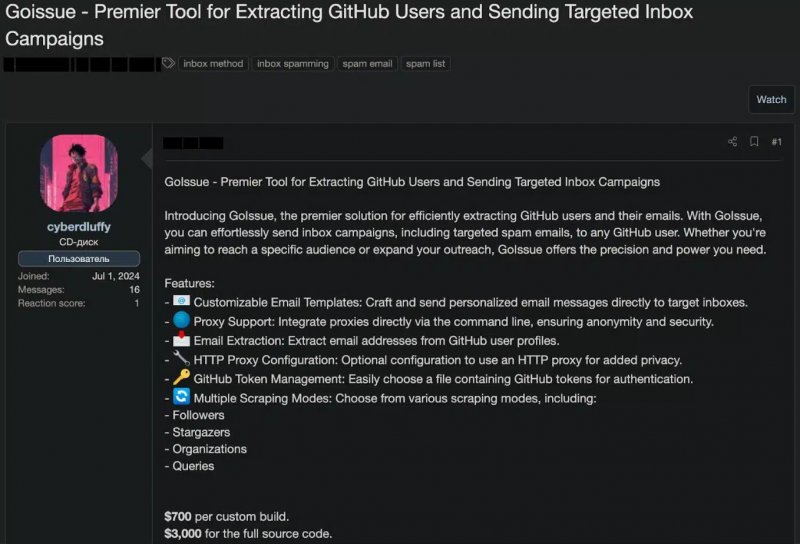

Инструмент Goissue ищет email-адреса на GitHub и атакует разработчиков - «Новости»

Специалисты SlashNext обнаружили, что операторы вредоносной кампании Gitloker создали новый фишинговый инструмент Goissue, нацеленный на разработчиков на GitHub. С помощью Goissue злоумышленники могут извлекать email-адреса из публично доступных профилей GitHub, а затем направлять на эти ящики фишинговые атаки.

По данным исследователей, фишинговый инструмент сдает в аренду и продает хакер под ником cyberdluffy (он же Cyber D' Luffy), который утверждает, что он является частью команды Gitloker.

Напомним, что активность Gitloker была замечена летом 2024 года. В рамках этой кампании злоумышленники атаковали репозитории на GitHub, уничтожали их содержимое, а затем просили жертв связаться с ними через Telegram для «получения дополнительной информации».

Cyberdluffy описывает Goissue как «решение для эффективного извлечения с GitHub данных о пользователях и их электронной почты». Фактически это автоматизированный фишинговый инструмент, который является логическим продолжением операций Gitloker.

«В конечном итоге, после того как вы провели атаку, и она сработала, это превращается в рутину, — рассказывают аналитики SlashNext. — Теперь у вас на руках есть набор инструментов, и не нужно делать работу самому: вы можете просто продавать доступ к этим инструментам».

Кастомная сборка Goissue будет стоить 700 долларов. Кроме того, покупатели могут получить полный доступ к исходному коду инструмента за 3000 долларов.

Goissue позволяет злоумышленникам извлекать email-адреса разработчиков с GitHub, что угрожает не только отдельным людям, но и целым организациям. «Это прямой путь к краже исходного кода, атакам на цепочки поставок и взлому корпоративных сетей через скомпрометированные учетные данные разработчиков», — предупреждают эксперты.

Среди возможностей Goissue: настраиваемые шаблоны писем, поддержка прокси-серверов, извлечение адресов электронной почты и управление токенами. Также есть различные режимы скрапинга, а в будущих релизах злоумышленники обещают добавить дополнительные функции и «сделать инструмент еще более надежным и универсальным».

Так, атака с применением Goissue может начаться со сбора email-адресов из публичных профилей GitHub, а затем перейти в фишинговую кампанию с использованием писем-уведомлений от GitHub. В таких посланиях преступники могут выдавать себя за сотрудников службы безопасности или рекрутеров GitHub.

Такие послания от злоумышленников содержат ссылки на фишинговую страницу, предназначенную для кражи учетных данных, доставки малвари или запроса авторизации через OAuth, чтобы получить доступ к приватным репозиториям и данным. В сущности, Goissue позволяет автоматизировать весь процесс и масштабировать такие атаки.

«Злоумышленники получают возможность запускать кастомизированные и массовые email-кампании, призванные обойти спам-фильтры и нацеленные на конкретные сообщества разработчиков», — предостерегают исследователи.

В SlashNext резюмируют, что появление Goissue – это тревожный сигнал. По словам экспертов, речь идет не просто о каком-то спаме, но о возможности рассылать таргетированные письма массово, что ведет к потенциальной компрометации и захвату аккаунтов или целых проектов.

- © «Это безумие»: для «идеальных» полётов в Microsoft Flight Simulator 2024 на ПК понадобится больше ОЗУ, чем места на диске - «Новости сети»

- © «Лучшая видеокарта начального уровня»: вышли обзоры AMD Radeon RX 7600 XT - «Новости сети»

- © MEGANews. Самые важные события в мире инфосека за июнь - «Новости»

- © BioWare показала 20 минут геймплея и 25 новых скриншотов Dragon Age: The Veilguard — фанаты напряглись - «Новости сети»

- © Как великие князья Романовы уничтожали российскую армию и флот | - «Интернет и связь»

- © Малварь, ворующая кеш-файлы и ключи мессенджера Telegram, написана русскоязычным хакером - «Новости»

- © У платформы Pandabuy утекли данные 1,3 млн пользователей - «Новости»

- © МТС против velcom. Как "воевали" сотовые операторы в начале 2000-х - «Интернет и связь»

- © 370 лучших белорусских стикеров для Viber и Telegram - «Интернет и связь»

|

|

|