Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

ESET: хакерская группа Lazarus атакует страны Центральной Америки - «Новости»

Хакерская группировка Lazarus (она же Hidden Cobra) получила широкую известность после кибератаки на Sony Pictures Entertainment в 2014 году. После этого специалисты по информационной безопасности детально изучили и связали эту группу с Северной Кореей и целым рядом инцидентов: эпидемией Wannacry, атаками на банки в Польше и Мексике, фишинговыми атаками на подрядчиков Министерства обороны США и так далее. Во всех этих кампаниях атакующие использовали схожие вредоносные инструменты, включая вайпер KillDisk.

Теперь эксперты ESET изучили инструменты, обнаруженные на серверах и рабочих станциях онлайн-казино в Центральной Америке, и установили их связь с Lazarus. По оценке специалистов, это была сложная многоступенчатая атака с использованием десятков защищенных инструментов.

Один из этих инструментов – бэкдор Win64/NukeSped.W, поддерживающий 20 команд, которые совпадают с функциями ранее изученных образцов Lazarus. Второй – консольное приложение Win64/NukeSped.AB. Анализ подтвердил, что этот файл связан с ПО, использованным в атаках на польские и мексиканские объекты.

Данные инструменты использовались в сочетании с двумя вариантами вайпера KillDisk (Win32/KillDisk.NBO), которой заразил больше ста машин в сети. Исследователи пишут, что есть несколько возможных объяснений появления вайпера: хакеры могли скрывать следы атаки, либо использовать KillDisk для вымогательства или киберсаботажа. В любом случае, масштабное заражение указывает на значительные ресурсы атакующих.

Данные телеметрии ESET, а также одновременное использование Win32/KillDisk.NBO и других известных инструментов Lazarus в зараженной сети указывают на то, что вайпер развернули именно участники Lazarus, а не какая-либо другая кибергруппа.

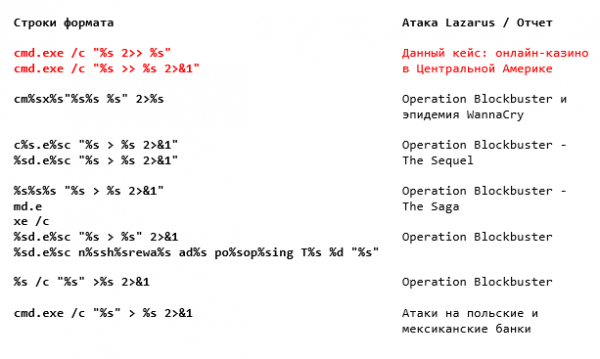

Среди многочисленных характеристик, которые позволили исследователям приписать авторство малвари и происхождение атак группе Lazarus, отмечают формат строк. В таблице ниже представлены форматированные строки, найденные в вышеупомянутых образцах, а также в других ТСР бэкдорах, связанных с Lazarus:

Сам по себе этот факт не может быть доказательством, но, поискав схожее форматирование строк во всех образцах вредоносного ПО, собранного ESET, эксперты обнаружили их только в образцах, предположительно относящихся к Lazarus. Следовательно, было сделано предположение, что наличие этих строк указывает на авторство Lazarus.

Кроме того, атакующие использовали как минимум два дополнительных инструмента: модифицированную версию Mimikatz для извлечения учетных данных Windows и Browser Password Dump для восстановления паролей из популярных браузеров.

Исследователи пишут, что большинство перечисленных инструментов устанавливалось на рабочие станции с помощью вредоносных дропперов и загрузчиков. Кроме того, были обнаружены индикаторы, указывающие на использование средств удаленного доступа, включая Radmin 3 и LogMeIn, для контроля целевых устройств.

Недавняя атака на онлайн-казино в Центральной Америке позволяет предположить, что группа Lazarus перекомпилирует свои инструменты перед каждой новой кампанией (ранее эксперты не видели идентичных образцов где-либо еще). В ходе этой сложной и многоэтапной атаки использовались десятки защищенных инструментов, которые, будучи автономными, вряд ли продемонстрировали бы такую динамику.

- © Эксперты ESET рассказали о новом шпионском ПО Hacking Team - «Новости»

- © Хак-группа Turla распространяет бэкдор вместе с установщиком Flash Player - «Новости»

- © Хакерская группа Fancy Bear обновила свой бэкдор Xagent - «Новости»

- © ESET: через Download.com распространялась малварь для кражи Bitcoin - «Новости»

- © ESET предупредила о продолжении кибершпионской операции, к которой причастен интернет-провайдер - «Новости»

- © Хакеры украли сценарий нового фильма о Джеймсе Бонде - «Интернет и связь»

- © Авторы банкера Dridex создали шифровальщик FriedEx (он же BitPaymer) - «Новости»

- © Хакеры похитили 47 000 номеров соцстрахования, в том числе у Сильвестра Сталлоне - «Интернет и связь»

|

|

|