Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Palo Alto Networks исправила DoS-уязвимость в PAN-OS, и свежий баг уже атакуют хакеры - «Новости»

Компания Palo Alto Networks сообщает, что хакеры уже эксплуатируют свежую DoS-уязвимость CVE-2024-3393 (8,7 баллов по шкале CVSS), чтобы отключать защиту брандмауэров, заставляя их перезагружаться. Многократное использование уязвимости вообще приводит к тому, что устройства переходят в сервисный режим, и для восстановления их работы требуется ручное вмешательство.

«Уязвимость, связанная с отказом в обслуживании в функции DNS Security программного обеспечения PAN-OS, позволяет неаутентифицированному злоумышленнику отправить брандмауэру вредоносный пакет, который приведет к его перезагрузке. Повторные попытки спровоцировать это состояние приведут к переходу брандмауэра в сервисный режим», — гласит официальный бюллетень безопасности.

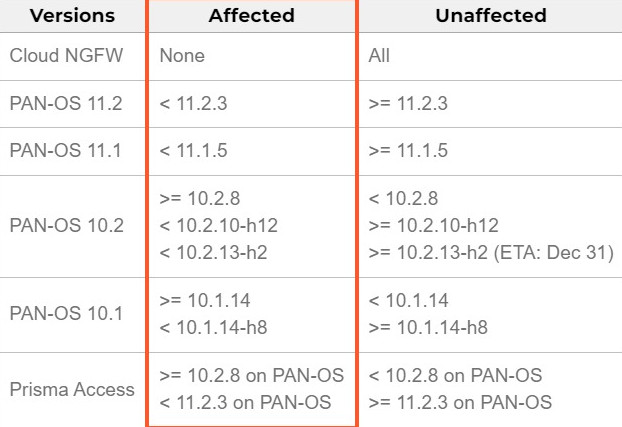

Проблема затрагивает только те устройства, на которых включена функция DNS Security. Версии уязвимых перед CVE-2024-3393 продуктов приведены в таблице ниже.

Баг был исправлен в составе PAN-OS 10.1.14-h8, PAN-OS 10.2.10-h12, PAN-OS 11.1.5, PAN-OS 11.2.3 и последующих релизах.

При этом производитель предупреждает, что уязвимость уже находится под атаками, и клиенты компании уже сталкивались с перебоями в работе, когда их брандмауэры блокировались вредоносными DNS-пакетами злоумышленников, которые использовали CVE-2024-3393.

- © Фотофакт. Пало-Альто - центр Кремниевой долины, где Цукерберг нашел инвесторов для Facebook - «Интернет и связь»

- © Инструкция по перезагрузке компьютера с клавиатуры - «ОС»

- © Palo Alto Networks: жертвами скрытых майнеров стали более 30 000 000 пользователей - «Новости»

- © HTB CrossfitTwo. Применяем на практике UNION SQL Injection, DNS rebinding и NPM Planting - «Новости»

- © Киберкомандование США предупредило, что в PAN-OS обнаружена опасная уязвимость - «Новости»

- © NZXT Pan Puck: держатель для наушников в форме сковороды из PUBG - «Новости сети»

- © Лучшая программа для восстановления данных с жесткого диска - «Восстановление данных»

- © «Это безумие»: для «идеальных» полётов в Microsoft Flight Simulator 2024 на ПК понадобится больше ОЗУ, чем места на диске - «Новости сети»

- © Palo Alto Networks предупреждает о возможной RCE-уязвимости в PAN-OS - «Новости»

- © Microsoft опубликовала на GitHub исходный код MS-DOS 4.00 - «Новости»

|

|

|