Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Palo Alto Networks: жертвами скрытых майнеров стали более 30 000 000 пользователей - «Новости»

Интерес злоумышленников к криптовалюте продолжает расти. Только в январе 2018 года стало известно о нескольких вредоносных кампаниях, связанных с криптовалютами. К примеру, теперь преступники заражают майнерами серверы Oracle WebLogic, криптовалютой активно интересуются операторы крупных ботнетов, и даже шифровальщики теперь маскируются под кошельки для криптовалюты.

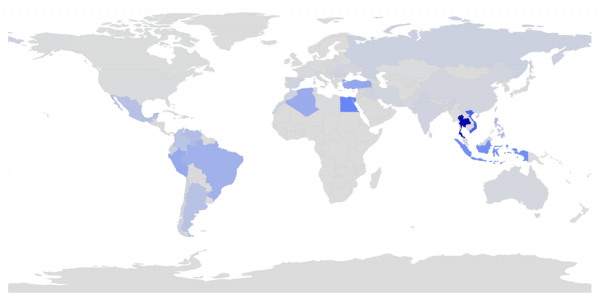

Специалисты Palo Alto Networks зафиксировали еще одну масштабную вредоносную кампанию по распространению скрытых майнеров криптовалюты Monero, направленную против обычных пользователей. Злоумышленники используют опенсорсное решение XMRig и атакуют пользователей Юго-Восточной Азии, Северной и Южной Америки.

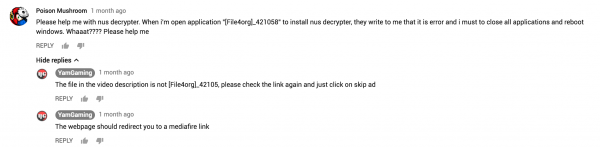

Карта заражений

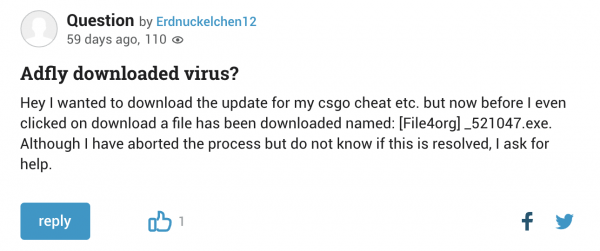

Действуют злоумышленники очень просто: распространяют среди простых пользователей ссылки на различные популярные файлообменники и сервисы для облачного хранения данных, вроде 4sync. Преступники используют файлы VBS и ссылки на популярные сервисы для сокращения URL-адресов (например, Bit.ly и Adf.ly), поэтому установить точное число пострадавших не представляется возможным, но исследователи предполагают, что пострадали не менее 30 млн пользователей. Жалобы некоторых пострадавших можно увидеть ниже. Как можно понять по приведенным скриншотам, пользователи искренне полагали, что скачивают с файлообменника нечто полезное, к примеру, читерское ПО для Counter-Strike: Global Offensive.

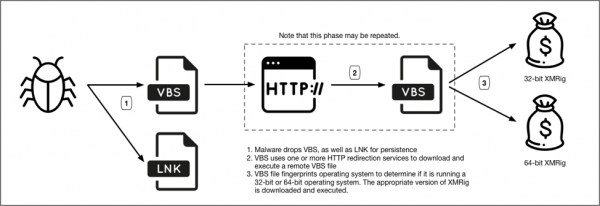

По мнению аналитиков, вредоносная кампания активна как минимум на протяжении четырех месяцев, и за это время злоумышленники уже неоднократно меняли тактику. Так, после ноября 2017 года операторы кампании практически отказались от использования файлов SFX и перешли на исполняемые файлы, скомпилированные при помощи Microsoft .NET Framework. А в декабре 2017 года атакующие продемонстрировали дроппер, созданный с использованием Borland Delphi. Как выглядит схема атаки, показано на изображении ниже.

- © Кампания Zealot направлена на серверы под управлением Windows и Linux, чтобы майнить Monero - «Новости»

- © Установка майнинговой малвари на серверы Oracle WebLogic принесла преступникам более 220 000 долларов - «Новости»

- © Фотофакт. Пало-Альто - центр Кремниевой долины, где Цукерберг нашел инвесторов для Facebook - «Интернет и связь»

- © Dridex распространяется через скомпрометированные FTP - «Новости»

- © Ботнеты атакуют устройства для майнинга и переключают свое внимание на криптовалюту - «Новости»

- © Хакеры впервые заразили компьютеры Apple вирусом-вымогателем - «Интернет и связь»

- © Дочерняя компания PayPal допустила утечку данных 1 600 000 пользователей - «Новости»

- © Adobe предупредила о распространении в сети поддельного Flash Player - «Интернет»

- © Злоумышленники распространяют бесплатный софт с майнерами в комплекте - «Новости»

- © Более 2000 сайтов на WordPress заражены кейлоггером и браузерным майнером - «Новости»

|

|

|