Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

18 000 скрипт-кидди заражены бэкдором через вредоносный билдер XWorm RAT - «Новости»

Аналитики компании CloudSEK обнаружили, что злоумышленники атакуют низкоквалифицированных хакеров, с помощью фальшивого билдера малвари. Системы скрипт-кидди оказываются заражены бэкдором, который используется для кражи данных и последующего захвата компьютеров.

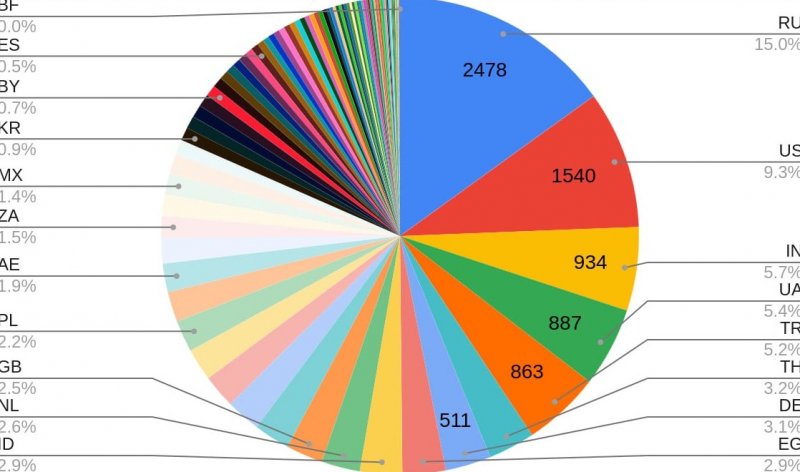

Таким атакам подверглись 18 459 устройств по всему миру, большинство из которых находились в России, США, Индии, Украине и Турции.

«Вредоносную версию билдера XWorm RAT превратили в инструмент для атак и стали распространяли, — сообщают в CloudSEK. — Она ориентирована на скрипт-кидди, новичков в области кибербезопасности, которые напрямую скачивают и используют инструменты, упомянутые в различных руководствах, что лишний раз демонстрирует, что среди воров нет чести».

Исследователи пишут, что вредоносная программа содержит в себе «рубильник», который уже был активирован для удаления малвари со многих зараженных машин. Однако из-за ряда ограничений многие системы по-прежнему остаются скомпрометированными.

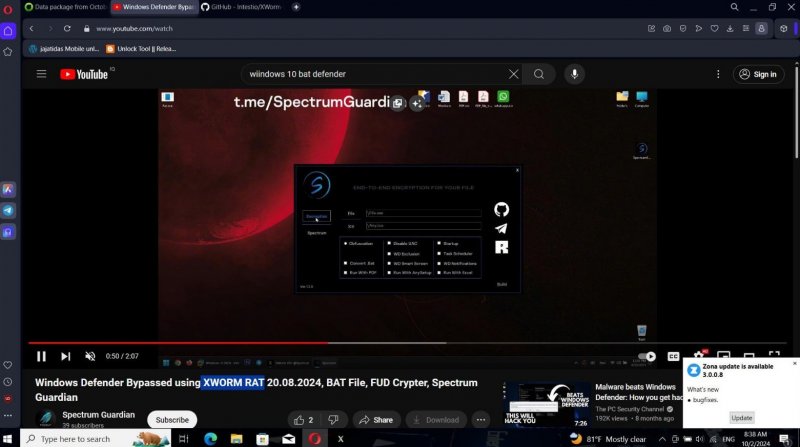

Зараженный билдер распространялся разными способами, включая репозитории на GitHub, платформы для обмена файлами, Telegram-каналы, видеоролики на YouTube и различные сайты. Во всех этих источниках билдер XWorm RAT рекламировался как бесплатный инструмент и утверждалось, что за это вредоносное ПО не нужно платить.

Однако на деле билдер сам содержал малварь, которая проверяла реестр Windows на наличие признаков виртуализированной среды, и прекращала работу, если результат был положительный. Если же хост соответствовал критериям заражения, вредонос вносил необходимые изменения в реестр, чтобы закрепиться в системе. Каждая зараженная машина регистрировалась на управляющем сервере в Telegram с помощью жестко закодированного идентификатора и токена Telegram-бота.

Затем малварь похищала с машины неудавшегося хакера токены Discord, системную информацию и данные о местоположении (по IP-адресу), передавая их на сервер злоумышленников. После этого вредонос ожидал получения других команд от своих операторов.

В общей сложности бэкдор поддерживает 56 команд, но наиболее опасными исследователи сочли следующие:

- /machine_id*browsers — кража сохраненных паролей, файлов cookie и данных автозаполнения из браузеров;

- /machine_id*keylogger — запись всего, что жертва набирает на клавиатуре своего компьютера;

- /machine_id*desktop — захват экрана жертвы;

- /machine_id*encrypt* — шифрование всех файлов в системе с помощью предоставленного пароля;

- /machine_id*processkill* — завершение определенных процессов, включая процессы защитного ПО;

- /machine_id*upload* — скачивание определенных файлов из зараженной системы;

- /machine_id*uninstall — удаление вредоносной программы с устройства.

Сделанный малварью скриншот

CloudSEK отмечает, что операторы вредоноса похитили данные примерно с 11% зараженных устройств, в основном делая скриншоты и воруя информацию из браузеров.

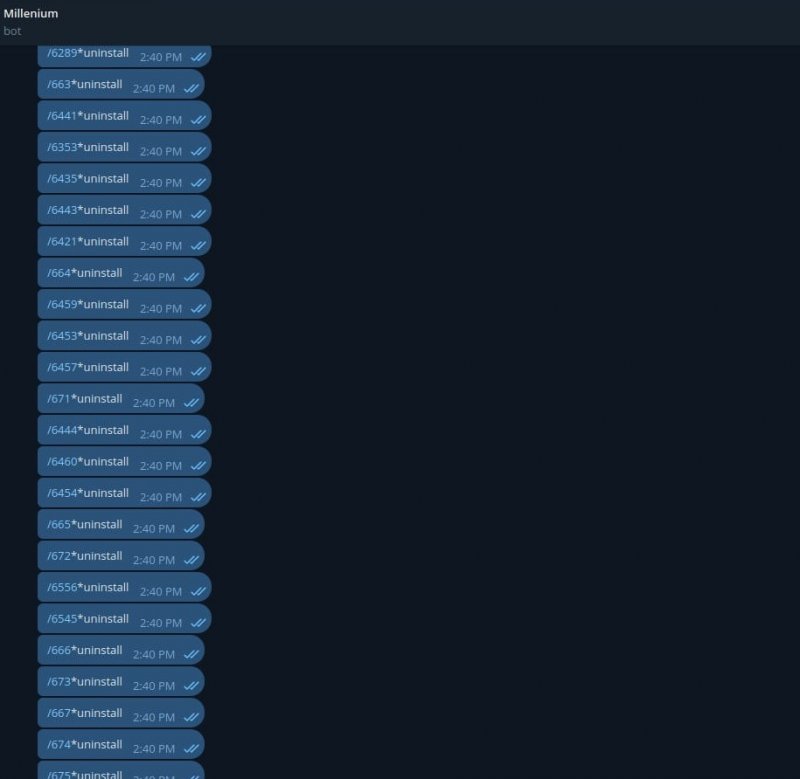

Специалисты компании попытались разрушить этот ботнет, используя жестко закодированные API-токены и встроенный «рубильник», предназначенный для удаления малвари с зараженных устройств. Для этого они отправили команду удаления всем клиентам, перебрав все известные ID зараженных машин, которые извлекли из логов в Telegram. Также исследователи перебрали идентификаторы от 1 до 9999 брутфорсом, предполагая, что злоумышленники могли использовать простой числовой шаблон.

Команда на удаление малвари

Хотя это привело к удалению бэкдора из многих зараженных систем, те машины, которые не были в сети в момент отправки команды, остались скомпрометированными. Кроме того, из-за ограничений Telegram при передаче сообщений, некоторые команды на удаление малвари могли потеряться при передаче.

Эксперты CloudSEK резюмируют, что хакеры регулярно взламывают других хакеров. Поэтому не следует доверять неподписанному ПО, особенно распространяемому киберпреступниками, а работать с билдерами малвари нужно только в тестовых и аналитических средах.

- © Плюсы и минусы Xiaomi Redmi Note 8 за 459 рублей - «Интернет и связь»

- © MEGANews. Самые важные события в мире инфосека за июнь - «Новости»

- © Мошенник обманул более 10 000 человек и заработал $24 000 на криптовалютах - «Новости»

- © Способы удаления спутника @mail ru из Chrome - «Браузеры»

- © Сетевая война страшнее ядерного оружия - «Интернет и связь»

- © Cicada 3301: игра или секретное сообщество хакеров? - «Интернет и связь»

- © Эксперты обезвредили сервер малвари PlugX, связанной с 2,5 млн IP-адресов - «Новости»

- © Лучшая программа для восстановления данных с жесткого диска - «Восстановление данных»

- © MEGANews. Самые важные события в мире инфосека за декабрь - «Новости»

- © Восстановление удаленных данных с жесткого диска - «Восстановление данных»

|

|

|