Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Рекрутинговый ИИ-бот McDonald’s раскрыл данные миллионов соискателей из-за пароля «123456» - «Новости»

Известные ИБ-эксперты и багхантеры Сэм Карри (Sam Curry) и Иэн Кэрролл (Ian Carroll) обнаружили, что чат-бот Olivia, с помощью которого McDonald’s нанимает сотрудников, раскрывал данные соискателей. Всего в базе насчитывалось более 64 млн записей.

Исследователи заинтересовались происходящим, увидев на Reddit многочисленные жалобы пользователей на «неадекватные» ответы Olivia.

Olivia работает на платформе компании Paradox.ai, занимающейся разработкой ИИ-софта. Бот используется McDonald’s для отбора кандидатов, запрашивает их контактную информацию и резюме, а также направляет их на прохождение тестов. Порой ИИ неправильно понимает даже самые простые вопросы, благодаря чему и «прославился» в соцсетях.

«Я подумал, что это довольно уникально и антиутопично по сравнению с обычным процессом найма. Именно поэтому я захотел разобраться в этом подробнее, — рассказывает Кэрролл. — Я начал подавать заявку на трудоустройство, и уже через 30 минут у нас был полный доступ практически ко всем заявкам, которые когда-либо подавались в McDonald's за многие годы».

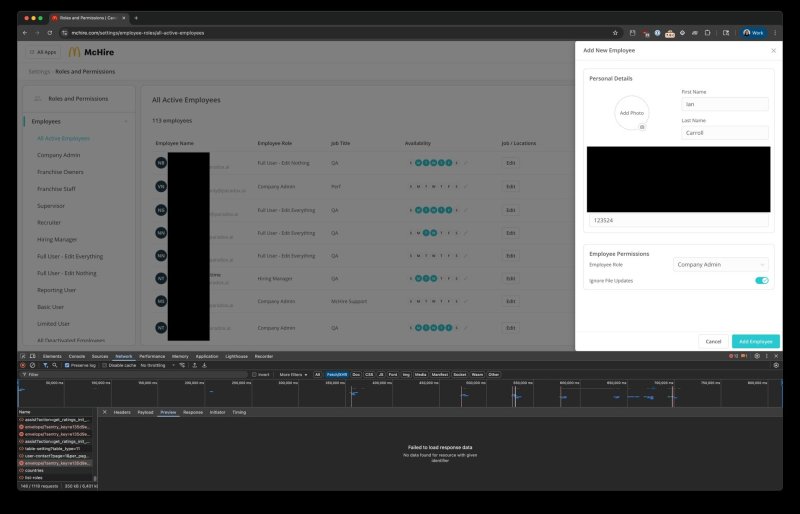

Изначально специалисты хотели протестировать Olivia на уязвимость к инъекциям промптов, однако не обнаружили ничего интересного. Тогда они решили проверить, что произойдет, если они зарегистрируются в качестве франчайзи McDonald's, желая попытаться получить доступ к бэкенду сайта. Но вместо этого эксперты обнаружили на сайте McHire.com любопытную ссылку для входа в систему для сотрудников Paradox.ai.

Кэрролл пишет, что для начала опробовал два наиболее распространенных набора учетных данных: сначала «admin/admin», а затем «123456/123456». И вторая из этих двух комбинаций сработала.

«Это более распространенное явление, чем можно подумать, — отмечает исследователь. — Также оказалось, что на странице входа в систему Paradox.ai нет многофакторной аутентификации».

С помощью этих учетных данных Кэрролл и Карри получили административный доступ к тестовому ресторану McDonald's на McHire и выяснили, что все сотрудники, которые там числятся — это разработчики Paradox.ai из Вьетнама.

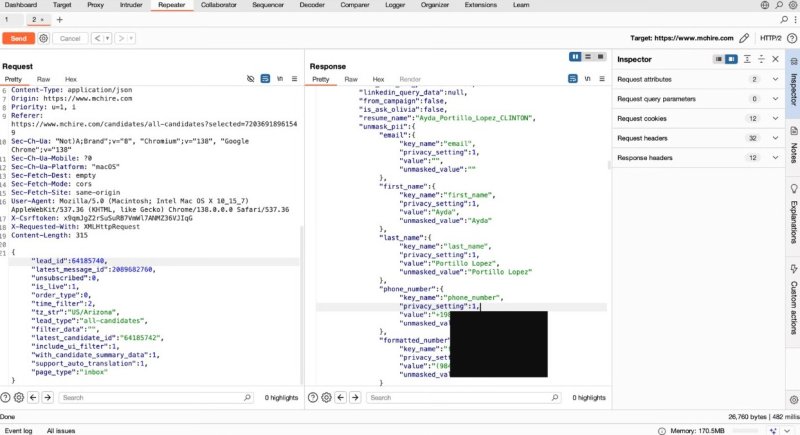

Также они нашли ссылку на очевидные тестовые вакансии для этого несуществующего McDonald's, кликнули на одну вакансию, подали заявку и увидели свою собственную заявку в бэкенд-системе, к которому теперь имели доступ. После этого Кэрролл и Карри обнаружили вторую критическую уязвимость в McHire. Попытавшись изменить ID своей заявки (число, превышавшее 64 млн), они поняли, что могут просто уменьшать число и получать доступ данным других соискателей и их контактной информации (в том числе именам, адресам электронной почты и номерам телефонов).

Исследователи не решились массово запрашивать доступ к записям, опасаясь нарушения конфиденциальности и обвинений во взломе. Однако они проверили несколько ID и получили реальные данные настоящих людей.

Эксперты отмечают, что личная информация, раскрытая в результате этих проблем, не относилась к разряду наиболее конфиденциальной. Однако риски для соискателей возрастали в силу того, что данные были напрямую связаны с информацией об их работе в McDonald's или их намерении устроиться туда.

«Если бы кто-то воспользовался этим, фишинговые риски были бы очень велики, — объясняет Карри. — Речь идет не только о личных данных и резюме. Это информация о людях, которые ищут работу в McDonald's или работают там, о людях, которые с нетерпением ждут ответных писем. К примеру, если бы вы хотели провернуть какое-нибудь мошенничество, связанное с выплатой зарплаты, это был бы отличный вариант».

Представители Paradox.ai опубликовали официальное заявление в блоге, в котором сообщили, что тестовый аккаунт с паролем «123456», к которому получили доступ эксперты, не использовался с 2019 года и давно должен был быть отключен.

Подчеркивается, что никто кроме Карри и Кэролла не использовал эту уязвимость и не получал доступ к данным соискателей. А исследователи получили доступ лишь к семи записям, пять из которых действительно содержали личную информацию людей, которые взаимодействовали с сайтом McHire.

В компании добавили, что теперь запустят программу bug bounty, чтобы в будущем лучше выявлять уязвимости в своих системах.

В свою очередь, представители McDonald's сообщили изданию Wired, что вина за произошедшее полностью лежит на Paradox.ai.

«Мы разочарованы этой непозволительной уязвимостью в системе стороннего провайдера Paradox.ai. Как только мы узнали о проблеме, мы потребовали от Paradox.ai немедленно устранить ее, и вопрос был решен в тот же день. Мы придаем большое значение кибербезопасности и продолжим требовать от сторонних поставщиков соблюдения наших стандартов защиты данных», — заявили в McDonald's.

- © Мопс делает селфи: 12 аккаунтов животных в соцсетях - «Интернет и связь»

- © Открывается браузер сам по себе с рекламой: что делать - «Windows»

- © Картинка дня: фотограф нашел в соцсетях случайных попутчиков из метро - «Интернет и связь»

- © Охота на Енота. Как вирмейкер спалился сам и спалил заказчиков - «Новости»

- © Что стало с сайтами бывших кандидатов в президенты: интернет-магазин с хлебницами и строительный блог - «Интернет и связь»

- © Белорусы создали приложение, которое "подглядывает" за происходящим в любой точке мира - «Интернет и связь»

- © Учения с российскими военными "Запад-2017": вопросы и ответы - «Интернет и связь»

- © Reform: ноутбук «сделай сам» с модульной конструкцией - «Новости сети»

- © Команда исследователей обнаружила 55 уязвимостей в продуктах Apple и заработала 288 000 долларов - «Новости»

- © Самым популярным паролем в 2024 году остается «123456» - «Новости»

|

|

|