Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Охота на Енота. Как вирмейкер спалился сам и спалил заказчиков - «Новости»

Истории о том, как антивирусные компании вычисляют вирусописателей, всегда вызывают неподдельный интерес у самой разной аудитории. Даже несмотря на то, что в большинстве случаев такого рода разоблачения происходят потому, что вирмейкер где-то фундаментально накосячил. Так вышло и на этот раз, причем автор трояна не то чтобы подставился сам, но знатно спалил своих клиентов, на радость специалистам по информационной безопасности. Собственно, случай, о котором пойдет речь, наглядно иллюстрирует, как проводятся расследования подобных инцидентов и какую информацию можно получить, обратив внимание на незначительные, казалось бы, детали.

Началось все с того, что к нам в вирлаб поступило несколько семплов троянца-стилера, отличающихся друг от друга рядом технических деталей, но явно созданных одним и тем же автором. Трой имел стандартный для подобного софта набор функций: поиск и сбор сохраненных паролей и файлов cookies из браузеров, копирование текстовых файлов, картинок и документов по списку, кража паролей из FTP-клиентов, а также учеток от «Телеграма» и клиента Steam. Все, что нажито непосильным трудом, стилер упаковывал в архив и заливал в облачное хранилище: в одной из версий — на Яндекс.Диск, в более поздних модификациях — на pCloud.

Говорят, здоровый смех продлевает жизнь. Если это в действительности так, то, анализируя полученные образцы стилеров, вирусные аналитики явно выиграли пару-тройку дополнительных лет

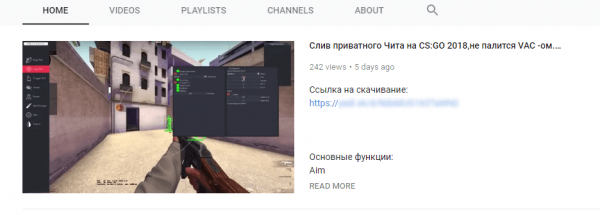

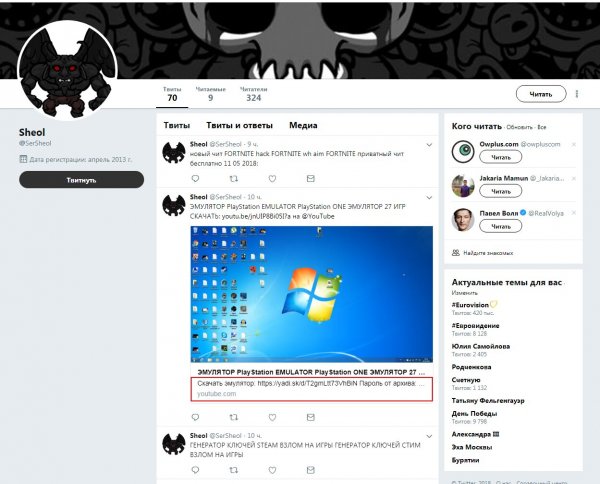

Одна из ранних редакций трояна распространялась через видеохостинг YouTube — по ссылкам в комментариях, оставленных с нескольких фейковых аккаунтов. При этом ролики посвящались использованию читов и трейнеров в популярных играх, а по ссылкам якобы можно было скачать эти приложения. То есть кампания, по всей видимости, была рассчитана на игроков-читеров, а одной из целей предположительно был угон аккаунтов Steam. Ссылки на вредоносный софт также активно рекламировались в твиттере.

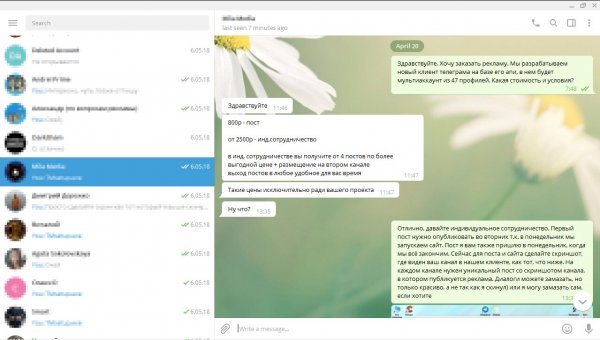

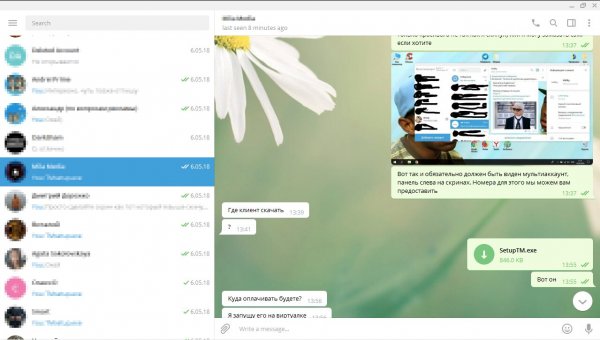

Еще одна модификация трояна была многокомпонентной: помимо основного шпионского модуля, в его состав входил написанный на Go сканер, определявший путь к установленным в системе браузерам, и отдельная утилита, запаковывающая краденые файлы в архив и заливавшая их в облако. Дроппер троя был выполнен на AutoIt, что само по себе доставило исследователям отдельный ни с чем не сравнимый фан. Для распространения этого трояна злодеи придумали весьма оригинальный метод: они связывались с владельцами популярных Telegram-каналов, которым предлагали прорекламировать программу для подключения к Telegram одновременно с нескольких аккаунтов. Приложение можно было протестировать — для этого потенциальной жертве присылали ссылку на исполняемый файл, в котором прятался троян.

Что же касается самих стилеров, то все без исключения исследованные нами семплы оказались написаны на Python и сконвертированы в исполняемый файл с помощью py2exe. При этом код троянов оказался кривой, как фруктовый нож, и такой же тупой. Взять, к примеру, питоновскую функцию os.listdir(), возвращающую список строк, каждая из которых представляет собой имя директории. Обычно полученные значения этой функции парсятся в цикле. Однако автор трояна зачем-то формировал из списка строку с пробелами-разделителями и искал в ней нужные вхождения по заданному шаблону с использованием регулярного выражения:

steam = os.listdir(steampath)

steam = ' '.join(steam).decode('utf-8')

ssfnfiles = findall('(ssfnd+)', steam)

Говорят, здоровый смех продлевает жизнь. Если это в действительности так, то, анализируя полученные образцы стилеров, вирусные аналитики явно выиграли пару-тройку дополнительных лет, ибо смотреть без смеха на подобный чудесный код попросту невозможно:

if score is 0:

pass

if score is not 0:

exit(1)

По всей видимости, вирусописатель пока еще не освоил сложнейшую синтаксическую конструкцию if score != 0: exit(1) либо вместо рук у него из плеч растут лапки. Второе, впрочем, позже полностью подтвердилось.

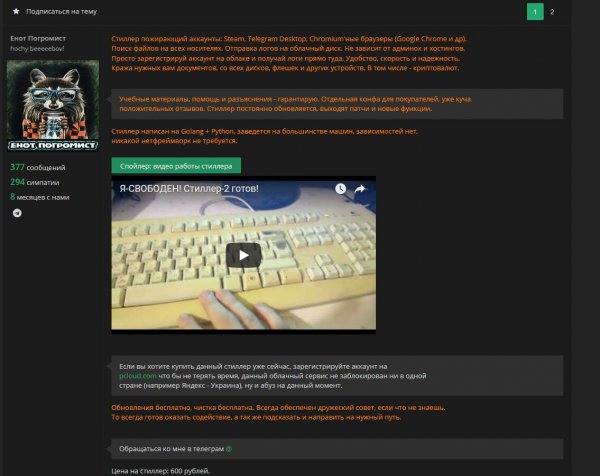

При компиляции скрипта интерпретатор Python сохраняет в байт-коде имя исходного сценария. Это имя, полученное нами из экзешника, оказалось весьма характерным: enotproject. А в дроппере, написанном на AutoIt, сохранился даже путь к папке с файлами проекта: \Users\User\Desktop\Racoon Stealer\build\. Непродолжительный гуглеж по ключевым словам «Енот» и «Racoon Stealer» привел нас на страничку Lolzteam, где юзер под ником «Енот Погромист» продает всем желающим те самые трояны, а также проводит мастер-классы по написанию стилеров на Python.

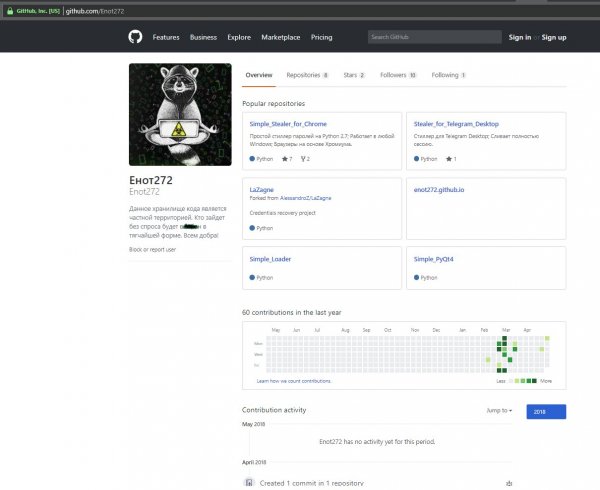

Наш «Енот» оказался непростым зверьком: ко всему прочему он еще и видеоблогер, автор канала про разработку вредоносного ПО, и владелец аккаунта на Гитхабе, куда он выкладывает трояны собственного изготовления в виде исходников.

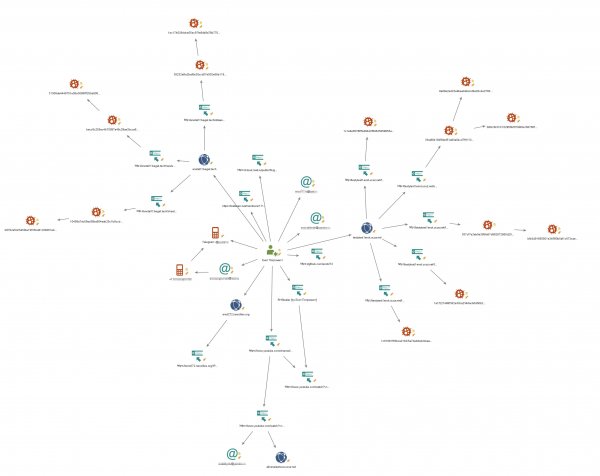

Поскольку «Енот» наследил в Сети изрядно, благодаря его видеороликам и прочей выложенной в паблик информации аналитики очень быстро установили несколько технических доменов, с которых он раздавал свой вредоносный софт, и три используемых им личных адреса электронной почты. На просторах интернета также был найден номер мобильного телефона «Енота Погромиста», а к нему оказался привязан аккаунт Telegram, который он использует для обратной связи. Собранная воедино информация о семплах стилеров, видеороликах, доменах и адресах почтовых ящиков образовала вот такую схему связей вирусописателя и задействованных им технических средств.

Но самое забавное крылось в коде троянов. Клиентам, которым «Енот» продавал свои стилеры, предлагалось зарегистрировать аккаунт в облачном хранилище pCloud, куда троян самостоятельно загружал запакованные в архив файлы с зараженного компьютера. При этом логин и пароль от каждого аккаунта своих клиентов «Енот Погромист» предусмотрительно зашил в тело самих стилеров практически в открытом виде, благодаря чему извлечь их оттуда можно безо всякого труда.

Ну и сами покупатели троянов в большинстве своем отличались высочайшим интеллектом, недюжинным умом и дьявольской сообразительностью: многие из них запускали стилер на своих личных машинах (вероятно, в тестовых целях), благодаря чему их персональные файлы оказались залиты в облачное хранилище, к которому стараниями «Енота» может получить доступ кто угодно. Не говоря уже о том, что некоторые особо одаренные гуманоиды использовали в качестве логина на pCloud свои личные адреса электронной почты, привязанные к реальным страничкам в социальных сетях. Да, и, разумеется, пароль у них тоже везде одинаковый.

Заключение

Удивительно, сколько сведений о себе люди добровольно оставляют в Сети.

Поскольку «Енот Погромист» любезно слил нам приватную информацию о своих клиентах, было бы глупо не поинтересоваться, чем они занимаются в свободное от покупки троянов время. Оказалось, что многие из них пользуются и другими стилерами, в изобилии продающимися на соответствующих форумах. От обнаруженных нами сведений потянулись ниточки к различным сетевым ресурсам: одна за другой отыскивались личные странички в соцсетях, каналы на YouTube, почтовые адреса, номера мобильных телефонов, идентификаторы электронных кошельков в платежных системах… Некоторые клиенты «Енота» владеют веб-сайтами — благодаря службе Whois удалось выяснить имена администраторов используемых ими доменов. У одного «грозного хакера» ко всему прочему обнаружился электронный дневник, которыми сейчас пользуются все школьники.

Таким образом, все покупатели Енотовых стилеров были нами в кратчайшие сроки вычислены, деанонимизированы, на каждого составлено подробное досье и сложено в аккуратненькую папочку. Еноты иногда бывают крайне полезны в деле борьбы с киберпреступностью.

В общем, друзья, для того чтобы вычислить автора вирусов, иногда достаточно простой внимательности к мелочам — благодаря этому порой удается провести большое и успешное расследование.

- © Мошенник перепрограммировал банкомат на выдачу банкнот $20 вместо $5 - «Интернет»

- © Опасайтесь в праздники вирусописателей и мошенников другого рода... - «Интернет»

- © В России срочник спалил новый БТР-82, готовя обед на природе | - «Интернет и связь»

- © В сети появился новый троян, шифрующий пользовательские данные - «Интернет»

- © Twitter будет использовать потовые технологии - «Интернет»

- © Какую прибыль приносит кибер преступность? - «Интернет»

- © Mozilla сегодня обновила Firefox - «Интернет»

- © Троян Zeus стал еще опаснее - «Интернет»

- © Siri от Apple сменила поиск от Google на поиск от Microsoft - «Интернет и связь»

- © Google может отказаться от cookie-файлов - «Интернет и связь»

|

|

|