Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Фальшивые приложения YouTube и TikTok распространяют Android-троян - «Новости»

Специалисты F6 предупреждают, что злоумышленники маскируют банковский троян для Android под расширенные и «18+» версии популярных приложений, включая YouTube и TikTok. С начала октября 2025 года аналитики обнаружили более 30 доменов, которые использовались для распространения этой малвари.

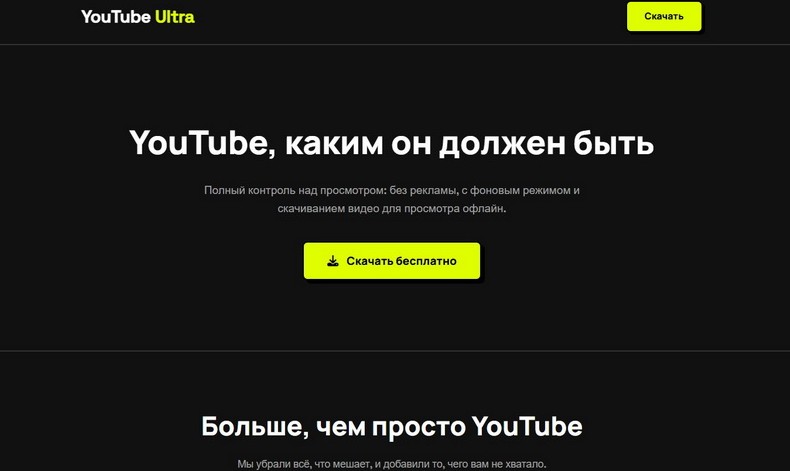

По информации экспертов, злоумышленники создали сеть вредоносных сайтов, маскирующихся под бренды популярных зарубежных видеохостингов YouTube и TikTok, доступ к которым затруднен на территории России.

Малварь рекламируется под видом приложений TikTok 18+, YouTube Max, YouTube Boost, YouTube Mega, YouTube Ultra, YouTube Plus, YouTube Ultima Edition, YouTube Pro, YouTube Advanced и «Ютуб-Плюс», которые обещают просмотр без рекламы, 4K-видео и работу даже с плохим интернетом.

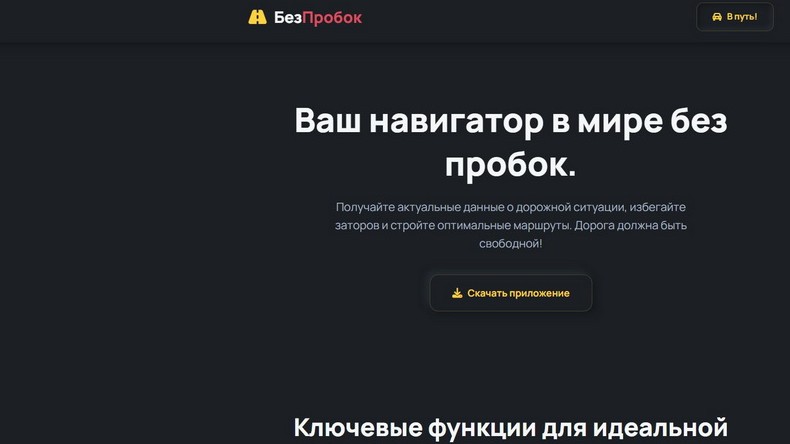

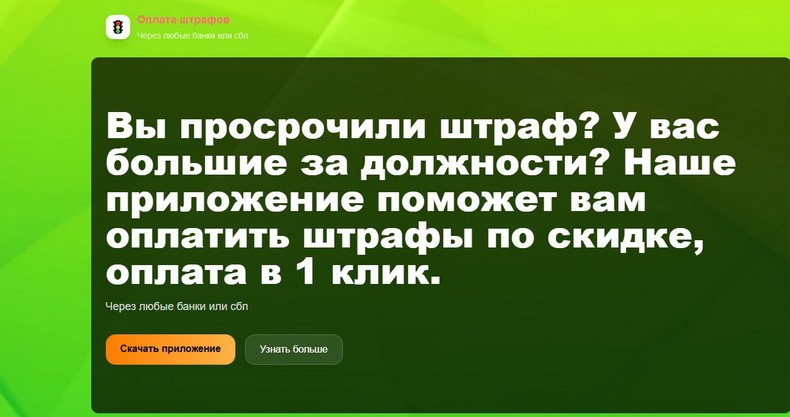

Кроме того, хакеры маскируют вредоносное ПО под навигаторы, онлайн-карты постов ДПС и приложение для оплаты штрафов.

Домены злоумышленников зарегистрированы в зонах .ru, .top, .pro, .fun, .life, .live, .icu, .com и .cc. В названиях сайтов использованы названия знакомых пользователям брендов, а также слова вроде ultra, mega, boost, plus, max. Отмечается, что все сайты индексировались российскими поисковиками.

«Первые случаи создания таких сайтов мы зафиксировали летом 2025 года. Осенью, после начала учебного года, произошел всплеск регистрации доменов, которые злоумышленники использовали для размещения вредоносных приложений», — комментирует Александр Сапов, старший аналитик второй линии CERT департамента Digital Risk Protection компании F6.

Каждый такой сайт представляет собой лендинг, где пользователям обещают отсутствие рекламы, скачивание видео в формате 4K, фоновый режим для музыки и, конечно, доступ к заблокированному контенту. Чтобы получить все это, предлагается загрузить и установить APK-файл, который на самом деле содержит малварь.

Троян способен читать и отправлять SMS, совершать звонки, собирать информацию о контактах и установленных приложениях, получать сетевые данные и запускаться автоматически при включении устройства. Также вредонос может выводить собственные элементы интерфейса поверх других окон.

В итоге злоумышленники получают полный контроль над устройством: могут следить за действиями жертвы, незаметно передавать данные и совершать действия от имени пользователя. Конечная цель этих атак — кража финансовых данных жертвы.

В настоящее время все домены этой вредоносной кампании уже заблокированы, однако специалисты не исключают, что злоумышленники могут создать новые и продолжат свою активность.

«Замедление YouTube и ограничение доступа к новым видео TikTok в России привело к появлению множества предложений по обходу ограничений. Этой ситуацией не могли не воспользоваться злоумышленники, которые маскируют вредоносные приложения под различные популярные программы», — отмечает Александр Бондал, старший аналитик первой линии CERT департамента Digital Risk Protection компании F6.

- © Вышли обзоры GeForce RTX 5070 Ti — аналог GeForce RTX 4080 Super с более мощным ИИ-генератором кадров - «Новости сети»

- © Результаты любительского тестирования карты Radeon Vega Frontier Edition - «Новости сети»

- © Intel представила процессоры Core Ultra 3: техпроцесс 18A, новые ядра Cougar Cove и Darkmont, а также графика Xe3 - «Новости сети»

- © BMW Solitaire Edition и Master Class Edition: эксклюзивные версии премиум-седана 7-Series - «Новости сети»

- © Hyperkin представила портативную ретро-консоль Mega 95 — она совместима с оригинальными картриджами Sega Genesis и Mega Drive - «Новости сети»

- © Samsung Galaxy Note Fan Edition: чем безопасная версия Note7 отличается от предшественника - «Новости сети»

- © Новые миссии, аномалии и оптимизация: GSC рассказала, как будет улучшать S.T.A.L.K.E.R. 2: Heart of Chornobyl за оставшиеся месяцы 2025 года - «Новости сети»

- © "Запад-2017": как маскируют БМП-2 в лесу под Борисовом | - «Интернет и связь»

- © Фото и характеристики 13 новых матплат MSI PRO и Gaming LGA1151 - «Новости сети»

- © Intel Core Ultra 290K, 270K и 250K получат увеличенные частоты, больше E-ядер и поддержку DDR5-7200 - «Новости сети»

|

|

|