Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Неисправленная уязвимость в Gogs привела к компрометации 700 серверов - «Новости»

Уязвимость нулевого дня в популярном сервисе для самостоятельного хостинга Git-репозиториев Gogs позволяет злоумышленникам удаленно выполнять произвольный код, что привело к взлому сотен серверов по всему миру.

Gogs написан на Go и позиционируется как альтернатива GitLab или GitHub Enterprise. Многие разработчики и компании держат их доступным через интернет для удаленной совместной работы над проектами. Однако это делает такие серверы легкой мишенью для атак, а теперь исследователи зафиксировали масштабную кампанию, эксплуатирующую критическую уязвимость.

Проблема получила идентификатор CVE-2025-8110 и связана с path traversal уязвимостью в API PutContents сервиса. Баг позволяет обойти защиту, внедренную для другой RCE-проблемы (CVE-2024-55947), которую разработчики исправили ранее. Как обнаружили специалисты, хакеры научились использовать символические ссылки для перезаписи файлов за пределами репозитория.

Дело в том, что версии Gogs, в которых исправлена уязвимость CVE-2024-55947, теперь проверяют пути файлов, чтобы предотвратить directory traversal. Однако эти проверки не распространяются символические ссылки. В результате атакующие могут создать репозиторий с симлинками, указывающими на важные системные файлы, а затем использовать API PutContents для записи данных через эту ссылку, перезаписывая файлы, как им заблагорассудится.

https://xakep.ru/wp-content/uploads/2025/12/564457/videoplayback.mp4

Перезаписывая конфигурационные файлы Git, в частности параметр sshCommand, хакеры вынуждают целевую систему выполнять произвольные команды.

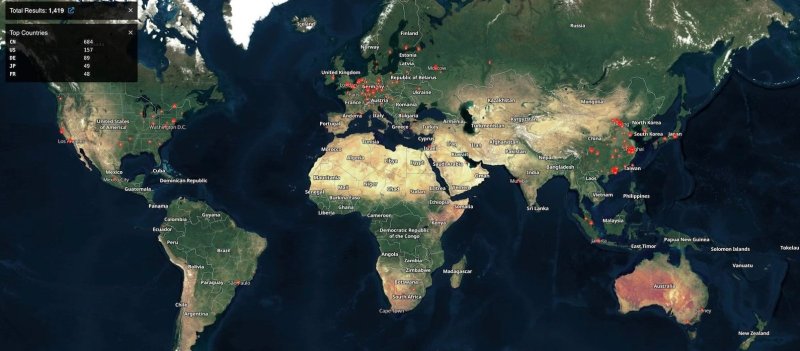

Эксперты из компании Wiz обнаружили новую уязвимость еще в июле 2025, когда изучали малварь на Gogs-сервере одного из своих клиентов. Дальнейший анализ показал, что в сети можно найти более 1400 публично доступных серверов Gogs, а свыше 700 из них демонстрируют признаки компрометации.

Все взломанные инстансы, обнаруженные в ходе расследования, демонстрируют одинаковый паттерн: репозитории со случайными восьмисимвольными названиями, созданные примерно в одно и то же время (в июле 2025 года). Это указывает на то, что за вредоносной кампанией стоит один и тот же злоумышленник или группа, использующая автоматизированные инструменты.

«В ходе сканирования мы обнаружили более 1400 публично доступных серверов Gogs. Многие из них работают с включенной по умолчанию настройкой Open Registration, что создает масштабную поверхность для атак», — рассказали специалисты в своем отчете.

Также эксперты Wiz выяснили, что развернутая на серверах малварь создана с помощью Supershell — опенсорсного C2-фреймворка, который устанавливает обратные SSH-шеллы через веб-сервисы. Дополнительный анализ показал, что вредонос связывается с управляющим сервером по адресу 119.45.176[.]196.

Исследователи сообщили о проблеме мейнтейнерам Gogs еще 17 июля. Те подтвердили уязвимость 30 октября и сообщили, что работают над созданием патча. Согласно хронологии, которую опубликовала команда Wiz, вторая волна атак началась 1 ноября 2025 года.

Так как исправления пока нет, пользователям Gogs рекомендуется немедленно отключить дефолтную настройку Open Registration и ограничить доступ к серверу. Чтобы проверить, не взломан ли инстанс, следует искать подозрительную активность, связанную с API PutContents, а также репозитории со случайными восьмисимвольными названиями.

- © Читай и выполняй. Как работает эксплоит новой уязвимости в GitLab - «Новости»

- © Вышли обзоры GeForce RTX 5070 Ti — аналог GeForce RTX 4080 Super с более мощным ИИ-генератором кадров - «Новости сети»

- © HTB Encoding. Эксплуатируем Git-репозиторий - «Новости»

- © HTB Laboratory. Взламываем GitLab и учимся перехватывать пути в Linux - «Новости»

- © Nokia 8110 вернулась: представлена новая версия известного телефона из "Матрицы" - «Интернет и связь»

- © MEGANews. Самые важные события в мире инфосека за июнь - «Новости»

- © Asus ZenFone 2 – доступная альтернатива флагманам - «Windows»

- © HTB Gofer. Эксплуатируем Path Hijacking в связке с Use After Free - «Новости»

- © Samsung объявила о выходе Galaxy S8/S8+ и Note8 в версиях Enterprise Edition - «Новости сети»

- © HTB Ready. Эксплуатируем дыру в GitLab и совершаем побег из Docker - «Новости»

|

|

|