Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

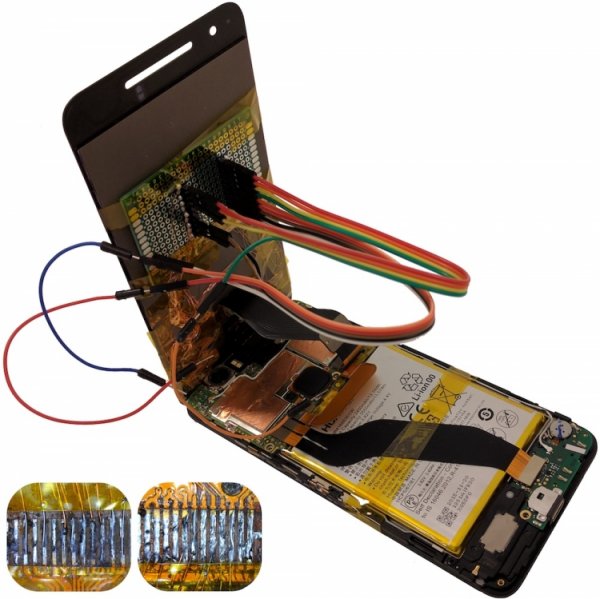

Смартфон можно взломать с помощью заменённого во время ремонта экрана - «Новости сети»

- Согласно исследованию сотрудников израильского Университета имени Бен-Гуриона, злоумышленники могут использовать для кражи данных со смартфонов экраны, устанавливаемые во время ремонта вместо оригинальных. Команда сумела встроить вредоносные чипы в сторонние дисплеи и получить доступ к системам Huawei Nexus 6P и LG G Pad 7.0. Это позволило им записывать вводимые с клавиатуры символы, фотографировать пользователя и отправлять снимки по почте, устанавливать приложения и открывать фишинговые сайты. Также они смогли использовать уязвимости в ядре операционной системы.

- Исследователи утверждают, что такие экраны могут выглядеть идентично оригинальным. Поэтому даже специалист может не заметить неладное. Сам процесс установки шпионского дисплея не включает в себя работу с файлами, поэтому антивирусные программы в данном случае беспомощны.

- Такая атака известна как chip-in-the-middle. Для её выполнения сотрудники университета использовали платформу Arduino на базе микроконтроллеров ATmega328 и STM32L432. По их словам, в данном случае сгодился бы почти любой микроконтроллер.

- С помощью теплового пистолета исследователи отсоединили контроллер сенсорного экрана от печатной платы, чтобы добраться до медных площадок. Используя медный провод, они подключили шпионское устройство к мобильному устройству.

- Команда заверила, что нужно совсем немного дополнительных усилий, чтобы полностью спрятать заменённые запчасти в собранном телефоне или планшете. В зоне риска находятся не только устройства под управлением Android, но и iPhone.

- © Исследователи показали, как взломать смартфон "зараженным" дисплеем | - «Интернет и связь»

- © СУБД Oracle подвержена новому классу уязвимостей - «Интернет»

- © Microsoft выпустила накопительное обновление для Windows 7 SP1 - «Windows»

- © Google и Samsung возьмутся за «латание дыр» в безопасности Android - «Интернет»

- © Протокол шифрования WEP для Wi-Fi можно взломать за 3 секунды - «Интернет»

- © Исследователи нашли способ утроить разрешение современных экранов - «Новости сети»

- © Определены цели хакеров на 2007 год - «Интернет»

- © Экраны формата 18:9 обещают подогреть рынок смартфонов - «Новости сети»

- © Ошибка в антивирусном ПО Symantec представляет «высокий» риск - «Интернет»

|

|

|