Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

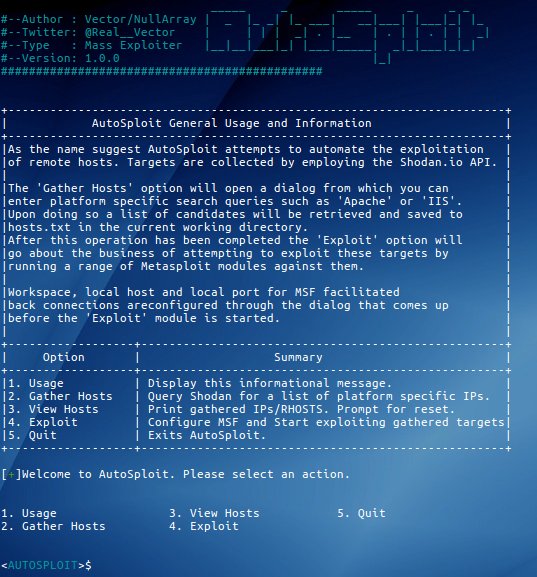

Инструмент AutoSploit автоматически ломает устройства, опираясь на Shodan и Metasploit - «Новости»

Разработчик, скрывающийся под псевдонимом Vector, опубликовал на GiHub исходные коды решения, которому было присвоено название AutoSploit.

Идея, стоящая за этим написанным на Python инструментом, настолько проста, что ИБ-эксперты, которые сейчас активно критикуют поступок Vector, мрачно удивляются тому, что подобную разработку создали и обнародовали лишь сейчас.

Как можно догадаться по названию, AutoSploit представляет собой простой инструмент для удаленного взлома уязвимых хостов. Инструмент использует в работе API Shodan, через который ищет определенные устройства, «смотрящие» в интернет, а затем пытается эксплуатировать различные известные проблемы в них, при помощи Metasploit.

«По сути, вы просто запускаете инструмент и вводите поисковый запрос, что-нибудь вроде “apache”. После этого инструмент обращается к API Shodan и находит девайсы, которые подпадают под описание “apache” на Shoudan, — рассказал Vector журналистам Vice Motherboard. — Затем загружается и сортируется список модулей Metasploit, основанных на вашем поисковом запросе. Как только подходящие модули будут выбраны, AutoSploit начнет прогонять их один за другим по полученному вами списку обнаруженных целей».

Одним словом, скрипт-кидди по всему миру определенно должны обрадоваться релизу AutoSploit. Сам Vector тоже понимает, что его инструмент вряд ли будет использоваться всеми во благо, поэтому в репозитории опубликовано предупреждение, согласно которому работу AutoSploit очень легко отследить. Автор подчеркивает, что с точки зрения скрытности и «оперативной маскировки» использование AutoSploit – скверная идея.

Тем не менее, подобный релиз не мог остаться незамеченным среди ИБ-специалистов. «Коллеги по цеху» уже подвергли Vector жесткой критике. К примеру, основатель компании Tao Security Ричард Бежтлич (Richard Bejtlic) пишет в твиттере следующее, обращаясь к Vector:

«В этом релизе не было никакой нужды. Привязка к Shodan – это уже переход граней. Нет никаких причин оставлять инструмент для массовой эксплуатации публичных систем там, где до него доберутся скрипт-кидди. Если вы можете что-то сделать, это еще не означает, что поступать так будет разумно. Все это закончится очень плачевно».

Однако непохоже, что создателя AutoSploit смущает такая позиция коллег.

«Я, конечно, тоже видел критику в комментариях, — сообщил Vector журналистам. — Но такую же критику можно адресовать любому, кто публикует опенсорсные атакующие инструменты, использующие автоматизацию. Их, как и многие другие вещи, можно использовать во благо или во зло. Ответственность лежит на самом человеке, который это делает. Лично я верю, что информация должна быть свободной, а еще я фанат опенсорса, так что – почему бы нет?»

Фото: Depositphotos

- © Google запустил новый инструмент обработки параметров URL - «Интернет»

- © Полезный инструмент "Переиндексирование" в Яндекс.Вебмастер - «Интернет»

- © AeroAdmin – еще один инструмент для удаленного управления компьютером - «Windows»

- © Google AdWords запустил инструмент для импорта кампаний из Яндекс.Директ - «Интернет»

- © Из-за старого бага тысячи преобразователей Serial-to-Ethernet раскрывают пароли от Telnet - «Новости»

- © Google Takeover – новый инструмент для объединения аккаунтов в Google+ - «Интернет»

- © Microsoft готовится выпустить инструмент, с которым «чистая» установка Windows 10 станет быстрее и проще - «Windows»

- © Вышел веб-сервер Apache 2.2.9: исправлено две уязвимости - «Интернет»

- © Популярность Apache Web сервера за месяц снизилась на 6% - «Интернет»

- © Новый инструмент проверки доступности страниц для робота РСЯ - «Интернет»

|

|

|