Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Эксперт обнаружил сразу несколько проблем в клиентах uTorrent - «Новости»

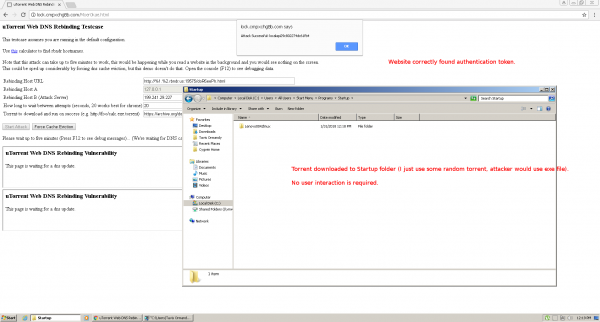

Специалист Google Project Zero Тевис Орманди (Tavis Ormandy) обнаружил сразу несколько проблем в составе нового клиента uTorrent Web, а также классического десктопного клиента uTorrent для Windows. Напомню, что в январе 2018 года исследователь сообщил о баге в другом популярном приложении для работы с торрентами, Transmission, и пообещал продолжить цикл публикаций другими уязвимостями, в других клиентах.

Найденные Орманди проблемы позволяют атакующим заразить пользователей уязвимых клиентов малварью, а также собрать информацию о последних загрузках жертв. Специалист рассказал, что клиенты uTorrent оставляют незащищенный RPC-сервер на портах 10000 (классический uTorrent) и 19575 (uTorrent Web). В итоге злоумышленники могут встроить в код своего сайта команды для взаимодействия с RPC, а затем останется лишь заманить пользователя уязвимой версии uTorrent на такую вредоносную страницу.

Более того, клиенты подвержены проблеме так называемой «перепривязки» DNS (DNS rebinding), что позволяет злоумышленнику сделать свои запросы к RPC-серверу легитимными.

Наибольшее количество проблем было найдено в коде uTorrent Web. Посредством веб-клиента возможно полностью перехватить контроль над RPC и самим торрент-клиентом, загрузить вредоноса на компьютер жертвы, изменить местоположение папки для загрузки по умолчанию. То есть злоумышленник способен изменить пусть на директорию /Startup, в результате чего все загруженные атакующим вредоносы будут автоматически выполнены при следующем запуске системы.

Также Орманди полагает, что существует возможность перехвата данных из uTorrent Web, но так как исследователю удалось добиться полной компрометации клиента, он не стал изучать эту проблему отдельно.

Классический клиент uTorrent, в свою очередь, менее уязвим, он лишь позволяет злоумышленнику заполучить список последних загрузок, а также добраться до самих загруженных файлов, если те еще доступны на диске.

Эксперт создал специальные proof-of-concept страницы, демонстрирующие проблемы в работе: uTorrent Web и uTorrent.

Разработчики BitTorrent Inc. уже представили бета-версию классического десктопного клиента (3.5.3 Beta), где уязвимости были устранены. Стабильный релиз ожидается в ближайшие дни. Исправления для uTorrent Web так же уже готовы, поэтому пользователям рекомендуется обновиться до версии 0.12.0.502.

- © uTorrent обвиняют в скрытой генерации Bitcoin при помощи компьютеров пользователей - «Интернет и связь»

- © BitTorrent 6.0 Beta - «Интернет»

- © В торрент-клиенте Transmission обнаружена уязвимость, ведущая к исполнению произвольного кода - «Новости»

- © Баг в Blizzard Update Agent угрожал безопасности миллионов пользователей - «Новости»

- © Предустановленный парольный менеджер в Windows 10 позволял похищать пароли пользователей - «Новости»

- © Ошибка в популярном расширении Grammarly для Chrome привела к утечке данных 22 млн пользователей - «Новости»

- © Уникальная разработка: iFolder.ru предложил два варианта файлообмена в одном сервисе! - «Интернет»

- © В Skype обнаружена уязвимость, позволяющая получить SYSTEM-привилегии, но патча еще нет - «Новости»

- © В NAS компании Seagate устранена критическая уязвимость - «Новости»

- © Исследователь опубликовал информацию сразу о двух критических уязвимостях в Exim - «Новости»

|

|

|