Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Малварь RottenSys обнаружена на 5 млн Android-устройств, некоторые из которых были заражены «из коробки» - «Новости»

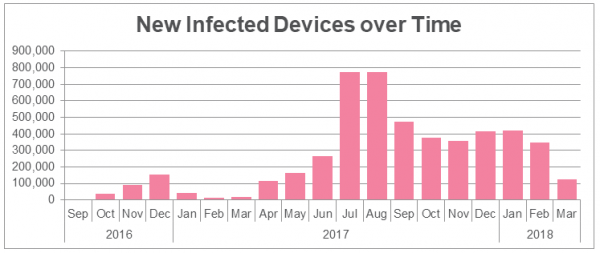

Специалисты компании Check Point рассказали о крупном ботнете, состоящем из 4 964 460 Android-устройств. Все эти гаджеты заражены вредоносом RottenSys, который активен как минимум с 2016 года.

Рост количества зараженных устройств

Известно, что в настоящее время RottenSys в основном используется для показа жертвам агрессивной рекламы, однако исследователи обнаружили, что в феврале 2018 года вредоноса оснастили новым модулем, написанным на Lua, который и объединяет устройства в огромный ботнет. Специалисты опасаются, что от показа рекламы злоумышленники могут перейти к другим векторам атак, так как заражение RottenSys позволяет тайно устанавливать на устройства новые приложения и осуществлять автоматизацию пользовательского интерфейса.

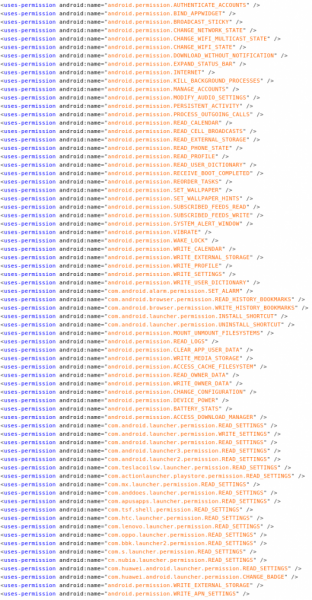

Заметить зараженное RottenSys приложение не так уж трудно. На иллюстрации приведен список запрашиваемых малварью разрешений

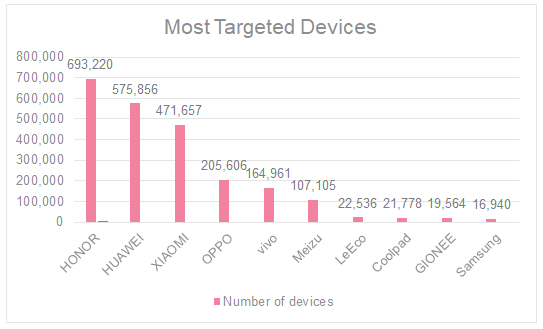

По данным Check Point, сейчас RottenSys активен в первую очередь на китайском рынке и распространяется совместно с китайскими приложениями. Напомню, что Google Play Store не работает в Китае, поэтому большинство пользователей устанавливают приложения из стронних каталогов. В этом свете вовсе неудивительно, что малаварью заражены преимущественно популярные в Поднебесной гаджеты: смартфоны Huawei (более 1 000 000 устройств), Xiaomi (почти 500 000 устройств), OPPO, vivo, LeEco, Coolpad и GIONEE.

Исследователи рассказывают, что успех RottenSys объясняется использованием двух оперсорсных решений, которые можно свободно найти на GitHub: Small и MarsDaemon. Так, Small позволяет авторам малвари создавать контейнеры для виртуализации, предназначенные для внутренних компонентов и позволяющие им работать параллельно. В свою очередь, MarsDaemon используется для подержания работы этих процессов, даже если пользователь закрыл их, что позволяет продолжать внедрение рекламы.

Хуже того, эксперты Check Point заметили, что почти половина зараженных устройств распространялись через китайскую компанию Tian Pai, что позволяет предположить, что некий инсайдер или группа инсайдеров устанавливали на смартфоны зараженные RottenSys приложения. Причем это происходило еще до того, как устройства поступали в продажу.

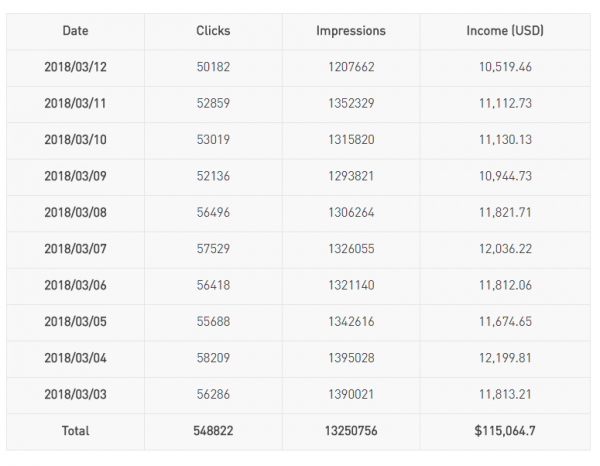

Аналитики пишут, что в текущем состоянии RottenSys приносит злоумышленникам неплохой доход: преступники зарабатывают на навязчивой рекламе порядка 115 000 долларов каждые 10 дней. Только за последние 10 дней малварь показала пользователям 13 250 756 рекламных объявлений, что обратилось в 548 822 клика.

Эксперты подсчитали доходы злоумышленников

Но теперь эксперты опасаются, что новый модуль, написанный на Lua, сигнализирует о том, что операторы малвари решили сменить тактику и могут заняться, например, DDoS-атаками или распространением дополнительной малвари.

Проверить свое устройство на предмет заражения достаточно просто, нужно поискать среди установленных приложений вот эти:

- android.yellowcalendarz (????);

- changmi.launcher (????);

- android.services.securewifi (??WIFI??);

- system.service.zdsgt.

- © Специалисты Check Point обнаружили 0-day уязвимость в роутерах Huawei - «Новости»

- © Check Point: майнинговая малварь атаковала 55% компаний в мире - «Новости»

- © Check Point: 42% компаний в мире пострадали от криптомайнинга - «Новости»

- © Check Point: ботнет Necurs снова вернулся в список самых активных угроз - «Новости»

- © Google Play очистили от десятков вредоносных приложений-фонариков - «Новости»

- © Check Point: самой активной угрозой января снова стал майнер - «Новости»

- © Майнинговый ботнет заражает устройства на Android через открытые порты ADB - «Новости»

- © Банковский троян Triada обнаружен в 42 моделях бюджетных Android-смартфонов - «Новости»

- © Nokia Intrusion Prevention защитит удаленный доступ - «Интернет»

- © Заражение серверов Jenkins скрытым майнером принесло злоумышленникам более 3 млн долларов - «Новости»

|

|

|