Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Исследователи разработали метод хищения данных с компьютеров через провода питания - «Новости»

Специалисты из израильского Университета имени Бен-Гуриона уже многократно демонстрировали оригинальные и интересные концепты атак. В своих изысканиях исследователи в основном концентрируются на особенно сложных случаях, то есть разрабатывают векторы атак для ситуаций, в которых похитить информацию или проследить за пользователем, казалось бы, попросту невозможно. В частности, если компьютер физически изолирован о любых сетей и потенциально опасной периферии.

На этот раз эксперты представили технику атак PowerHammer и предложили использовать для извлечения данных обычные кабели питания.

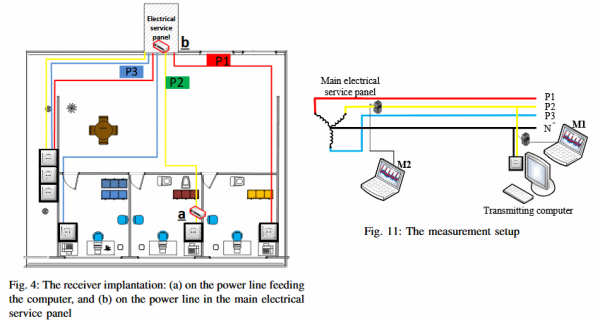

Принцип работы PowerHammer заключается в следующем. Целевой компьютер нужно заразить одноименной малварью, которая специальным образом регулирует уровень «занятости» процессора, выбирая те ядра, которые в настоящее время не заняты пользовательскими операциями. В результате ПК жертвы потребляет то больше, то меньше электроэнергии. Такие «скачки» эксперты предлагают расценивать как простейшие нули и единицы, при помощи которых какая-либо информация с целевого компьютера может передаваться вовне (подобно азбуке Морзе). Считывать переданные таким образом данные специалисты предлагают при помощи кондуктивного излучения (так называемых «наведенных помех») и измерения колебаний питания.

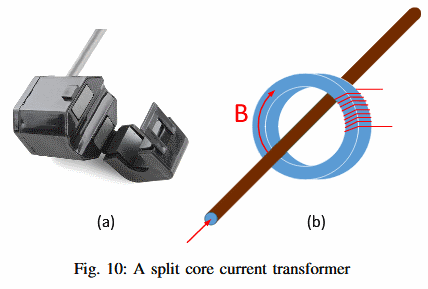

Чтобы заметить такие колебания в питании целевого ПК, атакующему придется воспользоваться аппаратным «монитором». Причем злоумышленнику не придется создавать оборудование самостоятельно, к примеру, достаточно приобрести разъемный трансформатор тока, доступный в свободной продаже. Во время тестов сами специалисты из Университета имени Бен-Гуриона использовали девайс SparkFun ECS1030-L72. Данные, собранные таким датчиком, могут, например, передаваться на близлежащий компьютер через Wi-Fi.

Эксперты отмечают, что реализовать атаку PowerHammer можно двумя способами, которые будут отличаться скоростью передачи данных. Так, преступник может следить за электросетью между самим изолированным ПК и его розеткой. Тогда скоростью передачи данных составит примерно 1000 бит/сек.

Также можно подключиться на уровне фазы, то есть установить датчики в

электрораспределительный щит на нужном этаже или в нужном здании. Разумеется, такой способ более незаметен, однако скорость передачи информации вряд ли превысит 10 бит/сек из-за многочисленных «помех». Второй метод, по мнению исследователей, тем не менее, подойдет для хищения паролей, токенов, ключей шифрования и других данных небольшого объема.

Как обычно, самым спорным моментом в атаке PowerHammer остается заражение целевого компьютера малварью (как мы помним, он изолирован от внешних сетей и опасной периферии). Эксперты полагают, что это может быть проделано с помощью социальной инженерии, вмешательства в цепочку поставок оборудования или при поддержке инсайдера. Похожие методы ранее уже демонстрировали на практике хакерские группы Turla и RedOctober.

Напомню, что мы неоднократно рассказывали о других разработках специалистов из Университета имени Бен-Гуриона. Вот только некоторых из них:

- USBee: превращает почти любой USB-девайс в RF-трасмиттер для передачи данных с защищенного ПК;

- DiskFiltration: перехватывает информацию посредством записи звуков, которые издает жесткий диск компьютера во время работы компьютера;

- AirHopper: использует FM-приемник в мобильном телефоне, чтобы анализировать электромагнитное излучение, исходящее от видеокарты компьютера, и превращает его в данные;

- Fansmitter: регулирует обороты кулера на зараженной машине, вследствие чего тональность работы кулера изменяется, ее можно прослушивать и записывать, извлекая данные;

- GSMem: передаст данные с зараженного ПК на любой, даже самый старый кнопочный телефон, используя GSM-частоты;

- LED-it-GO: использует для извлечения данных мигание обычного диода-индикатора работы HDD;

- BitWhisper: использует термодатчики и колебания тепловой энергии;

- Безымянная атака, задействующая для передачи информации планшетные сканеры и «умные» лампочки;

- xLED: для хищения и передачи данных предложено использовать светодиоды сетевого оборудования;

- HVACKer и aIR-Jumper: похищение данных при помощи камер видеонаблюдения, которые оснащены IR LED (инфракрасными светодиодами), а также использование в качества «мостика» к изолированным сетям систем отопления, вентиляции и кондиционирования;

- MOSQUITO: извлечение данных предлагается осуществлять с помощью обычных наушников или колонок.

- © Эксперты предложили извлекать информацию с изолированных ПК с помощью наушников и колонок - «Новости»

- © Предложена новая методика для борьбы с DoS-атаками - «Интернет»

- © Эксперты создали расширение для Chrome, защищающее от атак по стороннему каналу через JavaScript - «Новости»

- © Symantec выявила новый вид сетевых атак - «Интернет»

- © Массированная хакерская атака была направлена на пользователей Facebook - «Интернет»

- © Вредонос Triton создан для атак на объекты ключевой инфраструктуры - «Новости»

- © Число атак кибертеррористов будет расти - «Интернет»

- © Создана утилита для автоматизации защиты от усиленных через Memcached DDoS-атак - «Новости»

- © Фотографии Скарлетт Йоханссон используются для атак на PostgreSQL и распространения майнера - «Новости»

- © Process Doppelganging работает для всех версий Windows и позволяет обмануть большинство защитных решений - «Новости»

|

|

|